Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Amazon-S3-Buckets

Themen

Mounten Sie einen Amazon S3 S3-Bucket

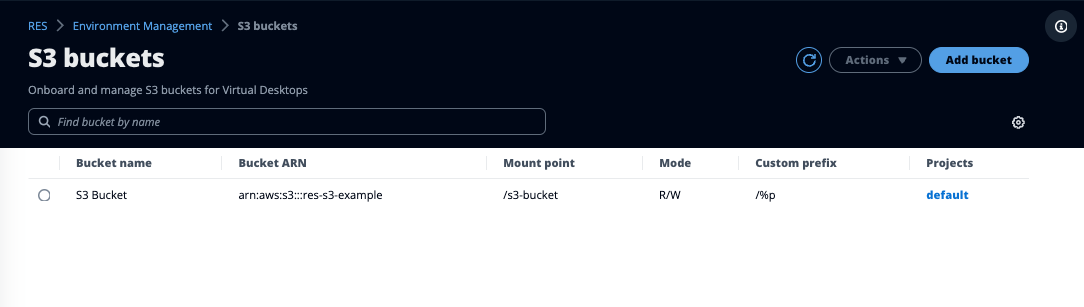

Research and Engineering Studio (RES) unterstützt das Mounten von Amazon S3 S3-Buckets auf Linux Virtual Desktop Infrastructure (VDI) -Instances. RES-Administratoren können S3-Buckets in RES integrieren, sie an Projekte anhängen, ihre Konfiguration bearbeiten und Buckets auf der Registerkarte S3-Buckets unter Environment Management entfernen.

Das S3-Buckets-Dashboard bietet eine Liste der integrierten S3-Buckets, die Ihnen zur Verfügung stehen. Über das S3-Buckets-Dashboard können Sie:

-

Verwenden Sie Bucket hinzufügen, um einen S3-Bucket in RES zu integrieren.

-

Wählen Sie einen S3-Bucket aus und verwenden Sie das Aktionsmenü, um:

-

Bearbeiten Sie einen Bucket

-

Einen Bucket entfernen

-

-

Verwenden Sie das Suchfeld, um nach dem Bucket-Namen zu suchen und integrierte S3-Buckets zu finden.

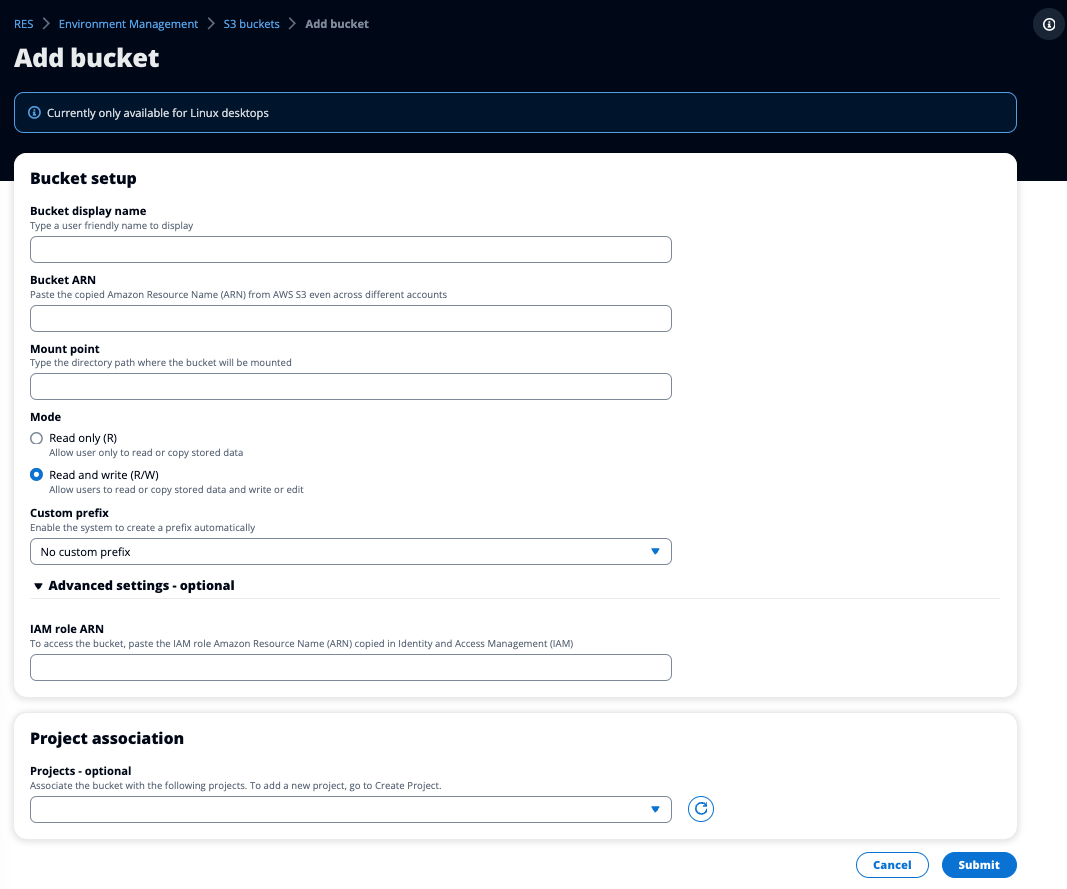

Einen Amazon S3 S3-Bucket hinzufügen

So fügen Sie Ihrer RES-Umgebung einen S3-Bucket hinzu:

-

Wählen Sie Add bucket (Bucket hinzufügen) aus.

-

Geben Sie die Bucket-Details wie Bucket-Name, ARN und Bereitstellungspunkt ein.

Wichtig

-

Der bereitgestellte Bucket ARN, der Bereitstellungspunkt und der bereitgestellte Modus können nach der Erstellung nicht geändert werden.

-

Der Bucket-ARN kann ein Präfix enthalten, das den integrierten S3-Bucket von diesem Präfix isoliert.

-

-

Wählen Sie einen Modus aus, in dem Sie Ihren Bucket einbinden möchten.

Wichtig

-

Weitere Informationen Datenisolierung zur Datenisolierung mit bestimmten Modi finden Sie unter.

-

-

Unter Erweiterte Optionen können Sie einen IAM-Rollen-ARN angeben, um die Buckets für den kontoübergreifenden Zugriff bereitzustellen. Folgen Sie den Schritten unterKontoübergreifender Bucket-Zugriff, um die erforderliche IAM-Rolle für den kontoübergreifenden Zugriff zu erstellen.

-

(Optional) Ordnen Sie den Bucket Projekten zu, die später geändert werden können. Ein S3-Bucket kann jedoch nicht in die vorhandenen VDI-Sitzungen eines Projekts eingebunden werden. Nur Sitzungen, die gestartet werden, nachdem das Projekt dem Bucket zugeordnet wurde, werden den Bucket mounten.

-

Wählen Sie Absenden aus.

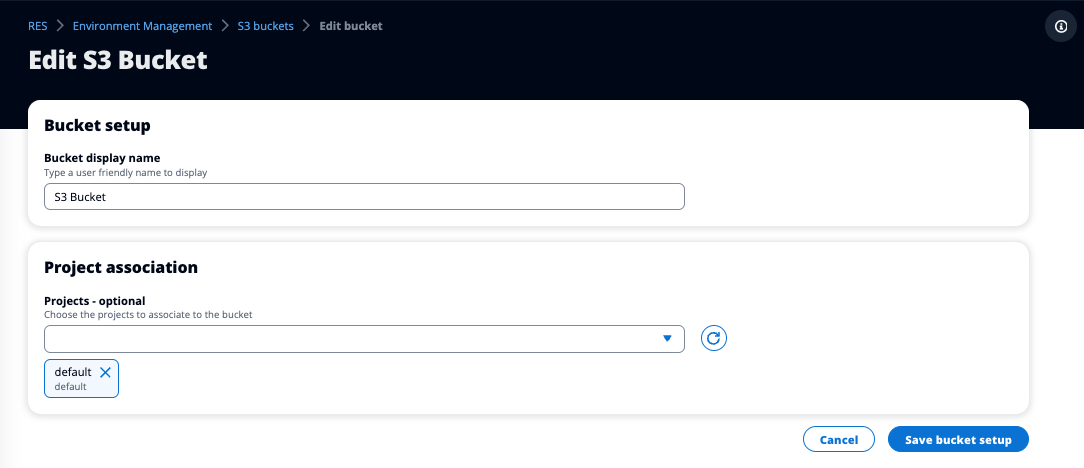

Einen Amazon S3 S3-Bucket bearbeiten

-

Wählen Sie einen S3-Bucket in der S3-Buckets-Liste aus.

-

Wählen Sie im Menü Aktionen die Option Bearbeiten.

-

Geben Sie Ihre Aktualisierungen ein.

Wichtig

-

Wenn Sie ein Projekt einem S3-Bucket zuordnen, wird der Bucket nicht in die vorhandenen VDI-Instanzen (Virtual Desktop Infrastructure) dieses Projekts eingebunden. Der Bucket wird nur für VDI-Sitzungen bereitgestellt, die in einem Projekt gestartet werden, nachdem der Bucket diesem Projekt zugeordnet wurde.

-

Das Trennen eines Projekts von einem S3-Bucket hat keine Auswirkungen auf die Daten im S3-Bucket, führt jedoch dazu, dass Desktop-Benutzer den Zugriff auf diese Daten verlieren.

-

-

Wählen Sie Bucket-Setup speichern.

Einen Amazon S3 S3-Bucket entfernen

-

Wählen Sie einen S3-Bucket in der S3-Buckets-Liste aus.

-

Wählen Sie im Menü Aktionen die Option Entfernen aus.

Wichtig

-

Sie müssen zuerst alle Projektzuordnungen aus dem Bucket entfernen.

-

Der Entfernungsvorgang hat keine Auswirkungen auf die Daten im S3-Bucket. Es entfernt nur die Zuordnung des S3-Buckets zu RES.

-

Wenn Sie einen Bucket entfernen, verlieren bestehende VDI-Sitzungen nach Ablauf der Anmeldeinformationen dieser Sitzung (~1 Stunde) den Zugriff auf den Inhalt dieses Buckets.

-

Datenisolierung

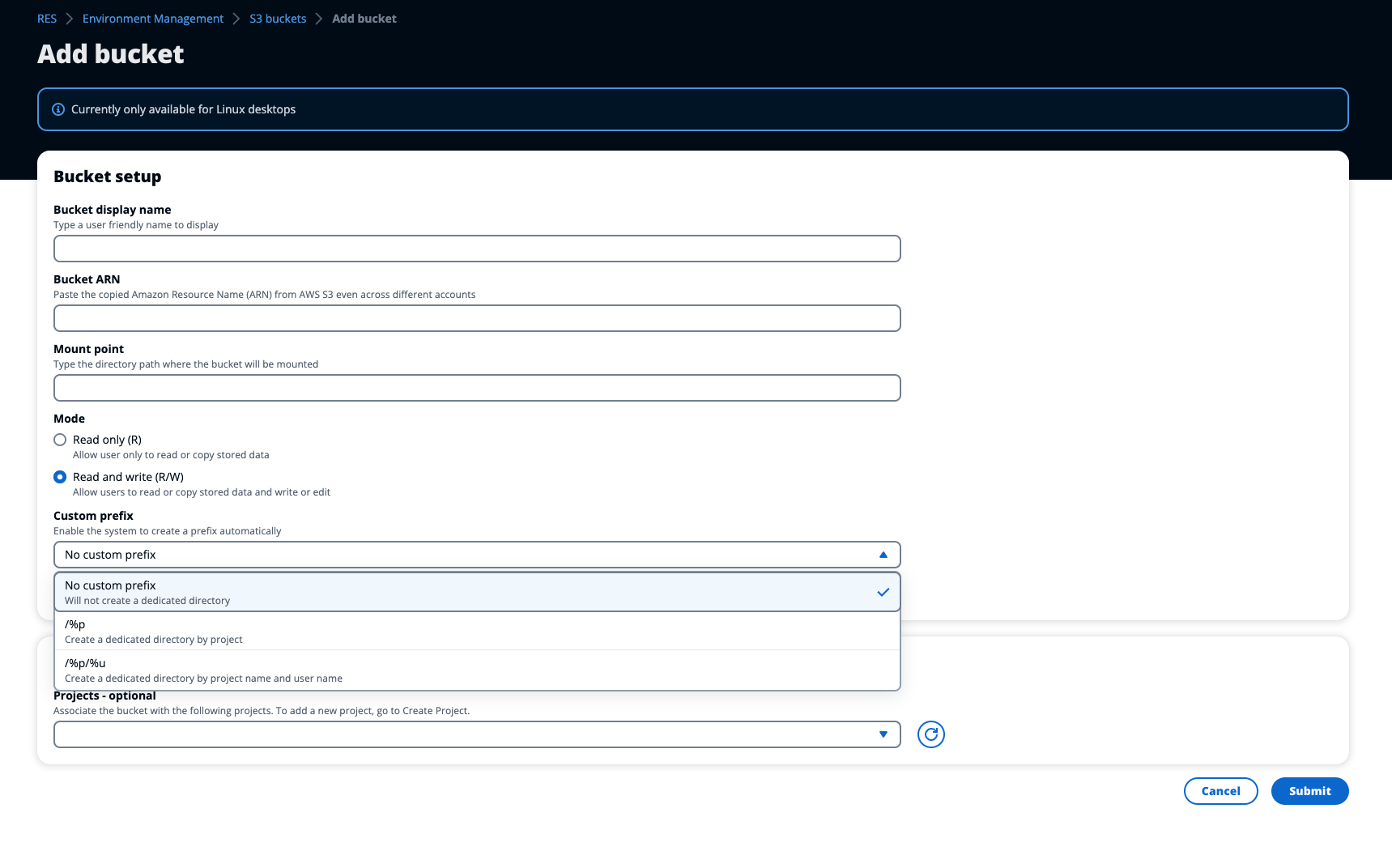

Wenn Sie RES einen S3-Bucket hinzufügen, haben Sie die Möglichkeit, die Daten innerhalb des Buckets für bestimmte Projekte und Benutzer zu isolieren. Auf der Seite Bucket hinzufügen können Sie den Modus Schreibgeschützt (R) oder Lesen und Schreiben (R/W) wählen.

Nur lesen

Wenn ausgewählt, Read Only (R) wird die Datenisolierung basierend auf dem Präfix des Bucket-ARN (Amazon Resource Name) erzwungen. Wenn ein Administrator beispielsweise mithilfe des ARN einen Bucket zu RES hinzufügt arn:aws:s3::: und diesen Bucket mit Projekt A und Projekt B verknüpft, können Benutzer, die von Projekt A und Projekt B VDIs aus starten, nur die Daten lesen, die sich bucket-name/example-data/bucket-name unter dem Pfad befinden/example-data. Sie haben keinen Zugriff auf Daten außerhalb dieses Pfads. Wenn dem Bucket-ARN kein Präfix angehängt wird, wird der gesamte Bucket für jedes damit verknüpfte Projekt verfügbar gemacht.

Lesen und Schreiben

Wenn diese Option ausgewählt Read and Write (R/W) ist, wird die Datenisolierung weiterhin auf der Grundlage des Präfix des Bucket-ARN erzwungen, wie oben beschrieben. Dieser Modus bietet zusätzliche Optionen, mit denen Administratoren variablenbasierte Präfixe für den S3-Bucket angeben können. Wenn diese Option ausgewählt Read and Write (R/W) ist, wird ein Abschnitt Benutzerdefiniertes Präfix verfügbar, der ein Dropdownmenü mit den folgenden Optionen bietet:

Kein benutzerdefiniertes Präfix

/%p

/%p/%u

- Keine benutzerdefinierte Datenisolierung

-

Wenn die Option Benutzerdefiniertes Präfix ausgewählt

No custom prefixist, wird der Bucket ohne benutzerdefinierte Datenisolierung hinzugefügt. Dadurch können alle mit dem Bucket verknüpften Projekte Lese- und Schreibzugriff haben. Wenn ein Administrator beispielsweise mithilfe des ARNarn:aws:s3:::mitbucket-nameNo custom prefixselected einen Bucket zu RES hinzufügt und diesen Bucket mit Projekt A und Projekt B verknüpft, haben Benutzer, die von Projekt A und Projekt B VDIs aus starten, uneingeschränkten Lese- und Schreibzugriff auf den Bucket. - Datenisolierung auf Projektebene

-

Wenn diese Option für Benutzerdefiniertes Präfix ausgewählt

/%pist, werden die Daten im Bucket für jedes spezifische Projekt isoliert, das dem Bucket zugeordnet ist. Die%pVariable steht für den Projektcode. Wenn ein Administrator beispielsweise einen Bucket zu RES hinzufügt, indem er den ARNarn:aws:s3:::mitbucket-name/%pselected und einem Mount-Point von/bucketverwendet und diesen Bucket mit Projekt A und Projekt B verknüpft, kann Benutzer A in Projekt A eine Datei schreiben/bucket. Benutzer B in Projekt A kann auch die Datei sehen, in die Benutzer A geschrieben hat/bucket. Wenn Benutzer B jedoch einen VDI in Projekt B startet und hineinschaut/bucket, wird er die Datei, die Benutzer A geschrieben hat, nicht sehen, da die Daten nach Projekten isoliert sind. Die Datei, die Benutzer A geschrieben hat, befindet sich im S3-Bucket unter dem Präfix,/ProjectAwährend Benutzer B nur darauf zugreifen kann,/ProjectBwenn er sie VDIs von Projekt B aus verwendet. - Datenisolierung auf Projekt- und Benutzerebene

-

Wenn die Option Benutzerdefiniertes Präfix ausgewählt

/%p/%uist, werden die Daten im Bucket für jedes spezifische Projekt und jeden Benutzer, der diesem Projekt zugeordnet ist, isoliert. Die%pVariable stellt den Projektcode und den Benutzernamen%udar. Ein Administrator fügt beispielsweise einen Bucket zu RES hinzu, indem er den ARNarn:aws:s3:::mitbucket-name/%p/%uselected und dem Mount-Point von verwendet/bucket. Dieser Bucket ist mit Projekt A und Projekt B verknüpft. Benutzer A in Projekt A kann eine Datei schreiben/bucket. Im Gegensatz zum vorherigen Szenario, bei dem es nur um%pIsolation ging, kann Benutzer B in diesem Fall die Datei, in die Benutzer A geschrieben hat, nicht sehen/bucket, da die Daten sowohl vom Projekt als auch vom Benutzer isoliert sind. Die Datei, die Benutzer A geschrieben hat, befindet sich im S3-Bucket unter dem Präfix,/ProjectA/UserAwährend Benutzer B nur darauf zugreifen kann/ProjectA/UserB, wenn er sie VDIs in Projekt A verwendet.

Kontoübergreifender Bucket-Zugriff

RES ist in der Lage, Buckets von anderen AWS Konten aus zu mounten, sofern diese Buckets über die richtigen Berechtigungen verfügen. Im folgenden Szenario möchte eine RES-Umgebung in Konto A einen S3-Bucket in Konto B bereitstellen.

Schritt 1: Erstellen Sie eine IAM-Rolle in dem Konto, in dem RES bereitgestellt wird (dies wird als Konto A bezeichnet):

-

Melden Sie sich bei der AWS Management Console für das RES-Konto an, das Zugriff auf den S3-Bucket benötigt (Konto A).

-

Öffnen Sie die IAM-Konsole:

-

Navigieren Sie zum IAM-Dashboard.

-

Klicken Sie im Navigationsbereich auf Policies (Richtlinien).

-

-

Erstellen Sie eine Richtlinie:

-

Wählen Sie Richtlinie erstellen.

-

Wählen Sie den Tab JSON.

-

Fügen Sie die folgende JSON-Richtlinie ein (

<BUCKET-NAME>ersetzen Sie sie durch den Namen des S3-Buckets in Konto B): -

Klicken Sie auf Weiter.

-

-

Überprüfen und erstellen Sie die Richtlinie:

-

Geben Sie einen Namen für die Richtlinie ein (z. B. AccessPolicy „S3“).

-

Fügen Sie eine optionale Beschreibung hinzu, um den Zweck der Richtlinie zu erläutern.

-

Überprüfen Sie die Richtlinie und wählen Sie Richtlinie erstellen aus.

-

-

Öffnen Sie die IAM-Konsole:

-

Navigieren Sie zum IAM-Dashboard.

-

Wählen Sie im Navigationsbereich die Option Roles (Rollen) aus.

-

-

Eine Rolle erstellen:

-

Wählen Sie Create rule (Regel erstellen) aus.

-

Wählen Sie Benutzerdefinierte Vertrauensrichtlinie als Typ der vertrauenswürdigen Entität aus.

-

Fügen Sie die folgende JSON-Richtlinie ein (

<ACCOUNT_ID>ersetzen Sie sie durch die tatsächliche Konto-ID von Konto A,<ENVIRONMENT_NAME>durch den Umgebungsnamen der RES-Bereitstellung und<REGION>durch die AWS Region, in der RES bereitgestellt wird): -

Wählen Sie „Weiter“.

-

-

Berechtigungsrichtlinien anhängen:

-

Suchen Sie nach der Richtlinie, die Sie zuvor erstellt haben, und wählen Sie sie aus.

-

Wählen Sie „Weiter“.

-

-

Markieren, überprüfen und erstellen Sie die Rolle:

-

Geben Sie einen Rollennamen ein (z. B. AccessRole „S3“).

-

Wählen Sie unter Schritt 3 die Option Tag hinzufügen aus und geben Sie dann den folgenden Schlüssel und Wert ein:

-

Schlüssel:

res:Resource -

Wert:

s3-bucket-iam-role

-

-

Überprüfen Sie die Rolle und wählen Sie Rolle erstellen aus.

-

-

Verwenden Sie die IAM-Rolle in RES:

-

Kopieren Sie den von Ihnen erstellten IAM-Rollen-ARN.

-

Melden Sie sich bei der RES-Konsole an.

-

Wählen Sie im linken Navigationsbereich S3 Bucket aus.

-

Wählen Sie Bucket hinzufügen und füllen Sie das Formular mit dem kontoübergreifenden S3-Bucket-ARN aus.

-

Wählen Sie das Drop-down-Menü Erweiterte Einstellungen — optional aus.

-

Geben Sie den Rollen-ARN in das Feld IAM-Rollen-ARN ein.

-

Wählen Sie Bucket hinzufügen aus.

-

Schritt 2: Ändern Sie die Bucket-Richtlinie in Konto B

-

Melden Sie sich bei der AWS Management Console für Konto B an.

-

Öffnen Sie die S3-Konsole:

-

Navigieren Sie zum S3-Dashboard.

-

Wählen Sie den Bucket aus, für den Sie Zugriff gewähren möchten.

-

-

Bearbeiten Sie die Bucket-Richtlinie:

-

Wählen Sie den Tab „Berechtigungen“ und dann „Bucket-Richtlinie“.

-

Fügen Sie die folgende Richtlinie hinzu, um der IAM-Rolle von Konto A aus Zugriff auf den Bucket zu gewähren (

<AccountA_ID>ersetzen Sie ihn durch die tatsächliche Konto-ID von Konto A und<BUCKET-NAME>durch den Namen des S3-Buckets): -

Wählen Sie Save (Speichern).

-

Verhinderung der Datenexfiltration in einer privaten VPC

Um zu verhindern, dass Benutzer Daten aus sicheren S3-Buckets in ihre eigenen S3-Buckets in ihrem Konto exfiltrieren, können Sie einen VPC-Endpunkt anhängen, um Ihre private VPC zu sichern. Die folgenden Schritte zeigen, wie Sie einen VPC-Endpunkt für den S3-Dienst erstellen, der den Zugriff auf S3-Buckets in Ihrem Konto sowie auf alle zusätzlichen Konten mit kontoübergreifenden Buckets unterstützt.

-

Öffnen Sie die Amazon VPC-Konsole:

-

Melden Sie sich bei der AWS Management Console an.

-

Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/

.

-

-

Erstellen Sie einen VPC-Endpunkt für S3:

-

Wählen Sie im linken Navigationsbereich Endpoints aus.

-

Wählen Sie Endpunkt erstellen aus.

-

Stellen Sie sicher, dass bei Servicekategorie die Option AWS Services ausgewählt ist.

-

Geben Sie im Feld Dienstname „S3“ ein

com.amazonaws.(<region>.s3<region>ersetzen Sie es durch Ihre AWS Region) oder suchen Sie danach. -

Wählen Sie den S3-Dienst aus der Liste aus.

-

-

Endpunkteinstellungen konfigurieren:

-

Wählen Sie für VPC die VPC aus, in der Sie den Endpunkt erstellen möchten.

-

Wählen Sie für Subnetze beide privaten Subnetze aus, die während der Bereitstellung für die VDI-Subnetze verwendet wurden.

-

Stellen Sie sicher, dass die Option „DNS-Name aktivieren“ aktiviert ist. Dadurch kann der private DNS-Hostname in die Endpunkt-Netzwerkschnittstellen aufgelöst werden.

-

-

Konfigurieren Sie die Richtlinie zur Zugriffsbeschränkung:

-

Wählen Sie unter Richtlinie die Option Benutzerdefiniert aus.

-

Geben Sie im Richtlinieneditor eine Richtlinie ein, die den Zugriff auf Ressourcen in Ihrem Konto oder einem bestimmten Konto einschränkt. Hier ist ein Beispiel für eine Richtlinie (

mybucketersetzen Sie sie durch Ihren S3-Bucket-Namen111122223333und444455556666durch das entsprechende AWS Konto IDs , auf das Sie zugreifen möchten):

-

-

Erstellen Sie den Endpunkt:

-

Überprüfen Sie die Einstellungen.

-

Wählen Sie Endpunkt erstellen aus.

-

-

Überprüfen Sie den Endpunkt:

-

Sobald der Endpunkt erstellt wurde, navigieren Sie in der VPC-Konsole zum Abschnitt Endpoints.

-

Wählen Sie den neu erstellten Endpunkt aus.

-

Stellen Sie sicher, dass der Status verfügbar ist.

-

Indem Sie diese Schritte ausführen, erstellen Sie einen VPC-Endpunkt, der S3-Zugriff ermöglicht, der auf Ressourcen innerhalb Ihres Kontos oder einer bestimmten Konto-ID beschränkt ist.

Fehlerbehebung

Wie überprüft man, ob ein Bucket nicht auf einem VDI bereitgestellt werden kann

Wenn ein Bucket nicht auf einem VDI bereitgestellt werden kann, gibt es einige Stellen, an denen Sie nach Fehlern suchen können. Gehen Sie wie folgt vor.

-

Überprüfen Sie die VDI-Protokolle:

-

Melden Sie sich bei der AWS Management Console an.

-

Öffnen Sie die EC2 Konsole und navigieren Sie zu Instances.

-

Wählen Sie die VDI-Instanz aus, die Sie gestartet haben.

-

Stellen Sie über den Session Manager eine Connect zum VDI her.

-

Führen Sie die folgenden Befehle aus:

sudo su cd ~/bootstrap/logsHier finden Sie die Bootstrap-Protokolle. Die Details eines Fehlers finden Sie in der

configure.log.{time}Datei.Weitere Informationen finden Sie außerdem im

/etc/messageProtokoll.

-

-

Überprüfen Sie die CloudWatch Lambda-Protokolle von Custom Credential Broker:

-

Melden Sie sich bei der AWS Management Console an.

-

Öffnen Sie die CloudWatch Konsole und navigieren Sie zu Protokollgruppen.

-

Suchen Sie nach der Protokollgruppe

/aws/lambda/.<stack-name>-vdc-custom-credential-broker-lambda -

Untersuchen Sie die erste verfügbare Protokollgruppe und suchen Sie nach Fehlern in den Protokollen. Diese Protokolle enthalten Details zu potenziellen Problemen bei der Bereitstellung temporärer benutzerdefinierter Anmeldeinformationen für das Mounten von S3-Buckets.

-

-

Überprüfen Sie die benutzerdefinierten Credential Broker CloudWatch API-Gateway-Protokolle:

-

Melden Sie sich bei der AWS Management Console an.

-

Öffnen Sie die CloudWatch Konsole und navigieren Sie zu Protokollgruppen.

-

Suchen Sie nach der Protokollgruppe

<stack-name>-vdc-custom-credential-broker-lambdavdccustomcredentialbrokerapigatewayaccesslogs<nonce> -

Untersuchen Sie die erste verfügbare Protokollgruppe und suchen Sie nach Fehlern in den Protokollen. Diese Protokolle enthalten Details zu allen Anfragen und Antworten an das API Gateway für benutzerdefinierte Anmeldeinformationen, die für das Mounten der S3-Buckets erforderlich sind.

-

Wie bearbeitet man die IAM-Rollenkonfiguration eines Buckets nach dem Onboarding

-

Melden Sie sich bei der AWS DynamoDB-Konsole

an. -

Wählen Sie die Tabelle aus:

-

Wählen Sie im linken Navigationsbereich Tabellen aus.

-

Suchen und wählen Sie

<stack-name>.cluster-settings

-

-

Scannen Sie die Tabelle:

-

Wählen Sie Tabellenelemente durchsuchen aus.

-

Stellen Sie sicher, dass Scannen ausgewählt ist.

-

-

Einen Filter hinzufügen:

-

Wählen Sie Filter aus, um den Bereich für den Filtereintrag zu öffnen.

-

Stellen Sie den Filter so ein, dass er Ihrem Schlüssel entspricht

-

Attribut: Geben Sie den Schlüssel ein.

-

Bedingung: Wählen Sie Beginnt mit.

-

Wert: Geben

shared-storage.Sie replace<filesystem_id>.s3_bucket.iam_role_arn<filesystem_id>mit dem Wert des Dateisystems ein, das geändert werden muss.

-

-

-

Führen Sie den Scan aus:

Wählen Sie Ausführen, um den Scan mit dem Filter auszuführen.

-

Überprüfen Sie den Wert:

Wenn der Eintrag vorhanden ist, stellen Sie sicher, dass der Wert mit dem richtigen IAM-Rollen-ARN korrekt festgelegt ist.

Wenn der Eintrag nicht existiert:

-

Wählen Sie Element erstellen aus.

-

Geben Sie die Artikeldetails ein:

-

Geben Sie für das identifizierende Attribut ein

shared-storage..<filesystem_id>.s3_bucket.iam_role_arn -

Fügen Sie den richtigen IAM-Rollen-ARN hinzu.

-

-

Wählen Sie Speichern aus, um das Element hinzuzufügen.

-

-

Starten Sie die VDI-Instanzen neu:

Starten Sie die Instance neu, um sicherzustellen VDIs , dass diejenigen, die von der falschen IAM-Rolle betroffen ARN, erneut bereitgestellt werden.

Wird aktiviert CloudTrail

Um die Aktivierung CloudTrail in Ihrem Konto über die CloudTrail Konsole vorzunehmen, folgen Sie den Anweisungen unter Erstellen eines Trails mit der CloudTrail Konsole im AWS CloudTrail Benutzerhandbuch. CloudTrail protokolliert den Zugriff auf S3-Buckets, indem die IAM-Rolle aufgezeichnet wird, die darauf zugegriffen hat. Dies kann mit einer Instanz-ID verknüpft werden, die mit einem Projekt oder Benutzer verknüpft ist.