Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Optimieren: Automatisieren und iterieren Sie Ihre Cloud-Sicherheitsabläufe

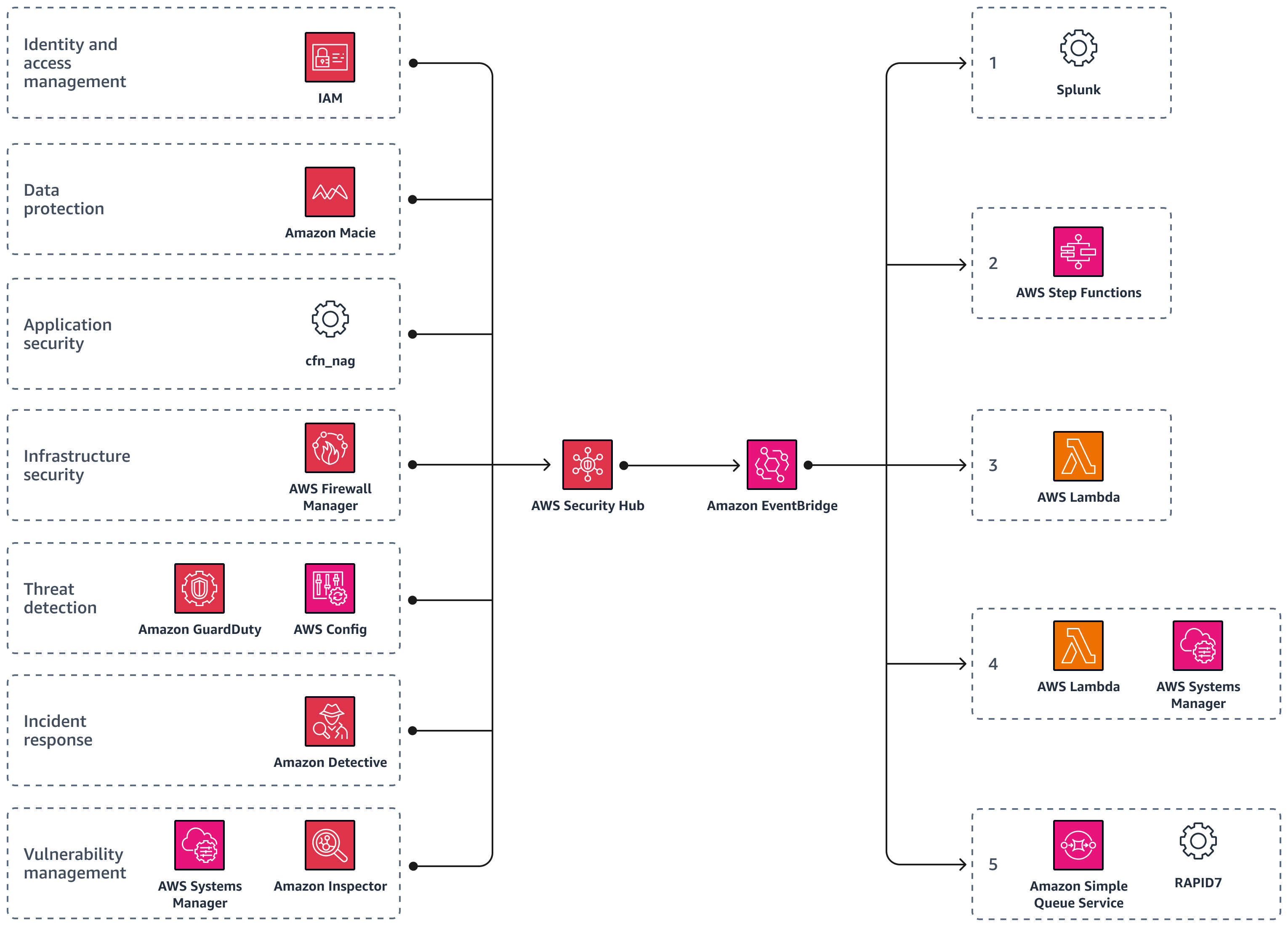

In der Optimierungsphase automatisieren Sie Ihre Sicherheitsabläufe. Wie die Crawl- und Walk-Phasen können Sie auch AWS Security Hub CSPM während der Run-Phase verwenden, um Automatisierung und Iteration zu erreichen. Die folgende Abbildung zeigt, wie Security Hub CSPM eine benutzerdefinierte EventBridgeAmazon-Regel auslösen kann, die automatische Aktionen definiert, die gegen bestimmte Ergebnisse und Erkenntnisse ergriffen werden sollen. Weitere Informationen finden Sie unter Automatisierungen in der Security Hub CSPM-Dokumentation.

Wenn Sie Security Hub CSPM als zentralen Automatisierungs-Hub verwenden, können Sie Aktivitäten auch an weiterleiten. Splunk

Im Folgenden finden Sie ein Beispiel für wiederholte automatisierte Aktionen, wie im vorherigen Bild dargestellt:

-

Wird verwendetSplunk, um fragwürdige Aktivitäten zu erkennen.

-

Verwenden Sie Step Functions, um Protokolle zu sammeln, den Zugriff zu widerrufen, unter Quarantäne zu stellen und forensische Schnappschüsse zu erstellen.

-

Verwenden Sie eine EventBridge Regel, um eine Lambda-Funktion zu starten, die unter Quarantäne gestellt, forensische Snapshots erstellt und kompromittierte Server durch ein Golden Image ersetzt.

-

Starten Sie eine Lambda-Funktion, die Systems Manager verwendet, um Patches zu korrigieren und in der gesamten Umgebung anzuwenden.

-

Starten Sie eine Amazon SQS SQS-Nachricht, die den Rapid7-Scanner

verwendet, um zu scannen und zu überprüfen, ob die AWS Ressource sicher ist.

Weitere Informationen finden Sie im Sicherheits-Blog unter So automatisieren Sie die Reaktion auf Vorfälle in AWS Cloud den AWS vier EC2 Instanzen