Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sicherheit am Netzwerkrand

In AWS Cloud der hat Sicherheit oberste Priorität. Wenn Unternehmen sich die Skalierbarkeit und Flexibilität der Cloud zunutze machen, AWS hilft sie ihnen, Sicherheit, Identität und Compliance als wichtige Geschäftsfaktoren zu etablieren. AWS integriert Sicherheit in seine Kerninfrastruktur und bietet Services, mit denen Sie Ihre individuellen Cloud-Sicherheitsanforderungen erfüllen können. Wenn Sie den Umfang Ihrer Architektur auf die erweitern AWS Cloud, profitieren Sie von der Integration von Infrastrukturen wie Local Zones und Outposts in AWS-Regionen. Diese Integration ermöglicht es AWS , eine ausgewählte Gruppe von zentralen Sicherheitsdiensten auf den Netzwerkrand auszudehnen.

Sicherheit ist eine gemeinsame Verantwortung zwischen Ihnen AWS und Ihnen. Das Modell der AWS gemeinsamen Verantwortung

-

Sicherheit der Cloud — AWS ist verantwortlich für den Schutz der Infrastruktur, die AWS-Services in der AWS Cloud läuft. AWS bietet Ihnen auch Dienste, die Sie sicher nutzen können. Externe Prüfer testen und verifizieren regelmäßig die Wirksamkeit der AWS Sicherheit im Rahmen von AWS Compliance-Programmen

. -

Sicherheit in der Cloud — Ihre Verantwortung richtet sich nach dem AWS-Service , was Sie verwenden. Sie sind auch für andere Faktoren verantwortlich, etwa für die Vertraulichkeit Ihrer Daten, die Anforderungen Ihres Unternehmens und die geltenden Gesetze und Vorschriften.

Datenschutz

Das Modell der AWS gemeinsamen Verantwortung gilt für den Datenschutz in AWS Outposts und AWS Local Zones. AWS Ist, wie in diesem Modell beschrieben, für den Schutz der globalen Infrastruktur verantwortlich, auf der die AWS Cloud (Sicherheit der Cloud) ausgeführt wird. Sie sind dafür verantwortlich, die Kontrolle über Ihre Inhalte zu behalten, die auf dieser Infrastruktur gehostet werden (Sicherheit in der Cloud). Dieser Inhalt umfasst die Sicherheitskonfiguration und die Verwaltungsaufgaben für die AWS-Services , die Sie verwenden.

Aus Datenschutzgründen empfehlen wir, dass Sie AWS-Konto Anmeldeinformationen schützen und einzelne Benutzer mit AWS Identity and Access Management (IAM) oder AWS IAM Identity Centereinrichten. Dadurch erhält jeder Benutzer nur die Berechtigungen, die er zur Erfüllung seiner Aufgaben benötigt.

Verschlüsselung im Ruhezustand

Verschlüsselung in EBS-Volumes

Mit AWS Outposts werden alle Daten im Ruhezustand verschlüsselt. Das Schlüsselmaterial ist mit einem externen Schlüssel, dem Nitro Security Key (NSK), umwickelt, der auf einem austauschbaren Gerät gespeichert ist. Der NSK ist erforderlich, um die Daten auf Ihrem Outpost-Rack zu entschlüsseln. Sie können die Amazon EBS-Verschlüsselung für Ihre EBS-Volumes und -Snapshots verwenden. Die Amazon EBS-Verschlüsselung verwendet AWS Key Management Service (AWS KMS) und KMS-Schlüssel.

Im Fall von Local Zones werden alle EBS-Volumes standardmäßig in allen Local Zones verschlüsselt, mit Ausnahme der in den AWS Local Zones häufig gestellten Fragen

Verschlüsselung in Amazon S3 auf Outposts

Standardmäßig werden alle in Amazon S3 on Outposts gespeicherten Daten mit serverseitiger Verschlüsselung über von Amazon S3 verwaltete Verschlüsselungsschlüssel (SSE-S3) verschlüsselt. Sie können serverseitige Verschlüsselung optional mit vom Kunden bereitgestellten Verschlüsselungsschlüsseln (SSE-C) verwenden. Wenn Sie SSE-C verwenden möchten, geben Sie einen Verschlüsselungsschlüssel als Teil Ihrer Objekt-API-Anforderungen an. Die serverseitige Verschlüsselung verschlüsselt nur die Objektdaten, nicht die Metadaten des Objekts.

Anmerkung

Amazon S3 on Outposts unterstützt keine serverseitige Verschlüsselung mit KMS-Schlüsseln (SSE-KMS).

Verschlüsselung während der Übertragung

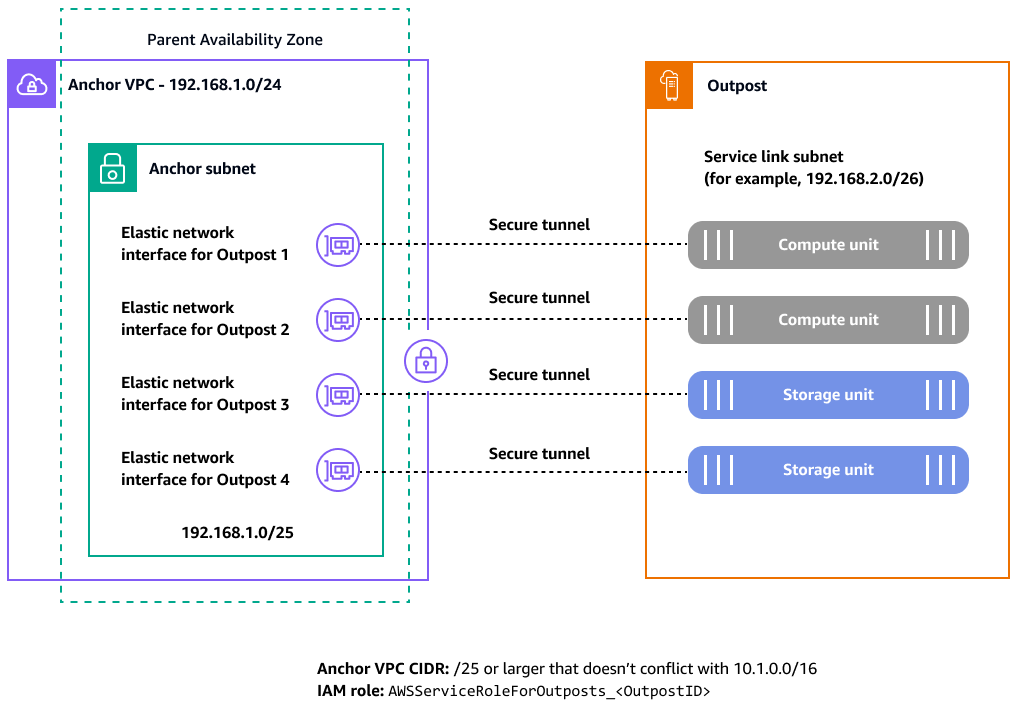

Denn AWS Outposts der Service Link ist eine notwendige Verbindung zwischen Ihrem Outposts-Server und der von Ihnen ausgewählten AWS-Region (oder Heimatregion) und ermöglicht die Verwaltung des Outposts und den Austausch von Datenverkehr zu und von der. AWS-Region Der Service Link verwendet ein AWS verwaltetes VPN, um mit der Heimatregion zu kommunizieren. Jeder Host im Inneren AWS Outposts erstellt eine Reihe von VPN-Tunneln, um den Verkehr auf der Kontrollebene und den VPC-Verkehr aufzuteilen. Abhängig von der Service-Link-Konnektivität (Internet oder Direct Connect) müssen für diese Tunnel Firewall-Ports geöffnet werden AWS Outposts, damit der Service-Link das Overlay darüber erstellen kann. Ausführliche technische Informationen zur Sicherheit von AWS Outposts und zum Service Link finden Sie AWS Outposts in der AWS Outposts Dokumentation unter Konnektivität über Service Link und Infrastruktursicherheit.

Der AWS Outposts Service Link erstellt verschlüsselte Tunnel, die die Konnektivität der Steuerungsebene und der Datenebene zur übergeordneten AWS-Region Komponente herstellen, wie in der folgenden Abbildung dargestellt.

Jeder AWS Outposts Host (Rechenleistung und Speicher) benötigt diese verschlüsselten Tunnel über bekannte TCP- und UDP-Ports, um mit seiner übergeordneten Region zu kommunizieren. Die folgende Tabelle zeigt die Quell- und Zielports und Adressen für die UDP- und TCP-Protokolle.

Protocol (Protokoll) |

Quellport |

Quelladresse |

Zielport |

Zieladresse |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts Servicelink /26 |

443 |

AWS Outposts Öffentliche Routen oder Ankerrouten der Region — VPC CIDR |

TCP |

1025-65535 |

AWS Outposts Servicelink /26 |

443 |

AWS Outposts Öffentliche Routen oder Ankerrouten der Region — VPC CIDR |

Local Zones sind auch über das redundante globale private Backbone von Amazon mit sehr hoher Bandbreite mit der übergeordneten Region verbunden. Diese Verbindung ermöglicht Anwendungen, die in Local Zones ausgeführt werden, schnellen, sicheren und nahtlosen Zugriff auf andere AWS-Services. Solange Local Zones Teil der AWS globalen Infrastruktur sind, werden alle Daten, die über das AWS globale Netzwerk fließen, automatisch auf der physischen Ebene verschlüsselt, bevor sie AWS gesicherte Einrichtungen verlassen. Wenn Sie spezielle Anforderungen für die Verschlüsselung der Daten bei der Übertragung zwischen Ihren lokalen Standorten und für den Direct Connect PoPs Zugriff auf eine lokale Zone haben, können Sie MAC Security (MACsec) zwischen Ihrem lokalen Router oder Switch und dem Endpunkt aktivieren. Direct Connect Weitere Informationen finden Sie im AWS Blogbeitrag Mehr MACsec Sicherheit für Verbindungen

Löschen von Daten

Wenn Sie eine EC2 Instance beenden oder beenden AWS Outposts, wird der ihr zugewiesene Speicher vom Hypervisor gelöscht (auf Null gesetzt), bevor er einer neuen Instance zugewiesen wird, und jeder Speicherblock wird zurückgesetzt. Das Löschen von Daten von der Outpost-Hardware erfordert die Verwendung spezieller Hardware. Das NSK ist ein kleines Gerät, das auf dem folgenden Foto abgebildet ist und an der Vorderseite jeder Computer- oder Speichereinheit in einem Outpost befestigt wird. Es wurde entwickelt, um zu verhindern, dass Ihre Daten von Ihrem Rechenzentrum oder Colocation-Standort aus offengelegt werden. Die Daten auf dem Outpost-Gerät werden geschützt, indem das zur Verschlüsselung des Geräts verwendete Schlüsselmaterial verpackt und das verpackte Material auf dem NSK gespeichert wird. Wenn Sie einen Outpost-Host zurückgeben, zerstören Sie den NSK, indem Sie eine kleine Schraube am Chip drehen, wodurch der NSK zerquetscht und der Chip physisch zerstört wird. Durch die Zerstörung des NSK werden die Daten auf deinem Outpost kryptografisch vernichtet.

Identitäts- und Zugriffsverwaltung

AWS Identity and Access Management (IAM) hilft einem Administrator AWS-Service , den Zugriff auf Ressourcen sicher zu kontrollieren. AWS IAM-Administratoren kontrollieren, wer authentifiziert (angemeldet) und autorisiert werden kann (über Berechtigungen verfügt), um Ressourcen zu verwenden. AWS Outposts Wenn Sie eine haben AWS-Konto, können Sie IAM ohne zusätzliche Kosten nutzen.

In der folgenden Tabelle sind die IAM-Funktionen aufgeführt, die Sie mit verwenden können. AWS Outposts

IAM-Funktion |

AWS Outposts Unterstützung |

|---|---|

Identitätsbasierte Richtlinien |

Ja |

Ressourcenbasierte Richtlinien |

Ja* |

Richtlinienaktionen |

Ja |

Richtlinienressourcen |

Ja |

Richtlinienbedingungsschlüssel (servicespezifisch) |

Ja |

Zugriffskontrolllisten (ACLs) |

Nein |

Attributbasierte Zugriffssteuerung (Attribute-Based Access Control, ABAC) (Tags in Richtlinien) |

Ja |

Temporäre Anmeldeinformationen |

Ja |

Prinzipalberechtigungen |

Ja |

Servicerollen |

Nein |

Serviceverknüpfte Rollen |

Ja |

* Zusätzlich zu den identitätsbasierten IAM-Richtlinien unterstützt Amazon S3 on Outposts sowohl Bucket- als auch Access-Point-Richtlinien. Dies sind ressourcenbasierte Richtlinien, die an die Ressource Amazon S3 on Outposts angehängt sind.

Sicherheit der Infrastruktur

Der Schutz der Infrastruktur ist ein wichtiger Bestandteil eines Informationssicherheitsprogramms. Es stellt sicher, dass Workload-Systeme und -Dienste vor unbeabsichtigtem und unberechtigtem Zugriff sowie vor potenziellen Sicherheitslücken geschützt sind. Sie definieren beispielsweise Vertrauensgrenzen (z. B. Netzwerk- und Kontogrenzen), Konfiguration und Wartung der Systemsicherheit (z. B. Abhärtung, Minimierung und Patchen), Betriebssystemauthentifizierung und Autorisierungen (z. B. Benutzer, Schlüssel und Zugriffsebenen) und andere geeignete Punkte zur Durchsetzung von Richtlinien (z. B. Webanwendungs-Firewalls oder API-Gateways).

AWS bietet eine Reihe von Ansätzen für den Infrastrukturschutz, die in den folgenden Abschnitten beschrieben werden.

Schutz von Netzwerken

Ihre Benutzer können Teil Ihrer Belegschaft oder Ihrer Kunden sein und können sich überall befinden. Aus diesem Grund können Sie nicht jedem vertrauen, der Zugriff auf Ihr Netzwerk hat. Wenn Sie dem Prinzip folgen, Sicherheit auf allen Ebenen anzuwenden, verwenden Sie einen Zero-Trust-Ansatz

-

Erstellen Sie Netzwerkschichten. Mehrschichtige Netzwerke helfen dabei, ähnliche Netzwerkkomponenten logisch zu gruppieren. Sie verringern auch das potenzielle Ausmaß der Auswirkungen eines unbefugten Netzwerkzugriffs.

-

Kontrollieren Sie die Verkehrsebenen. Wenden Sie mehrere Kontrollen mit einem defense-in-depth Ansatz für eingehenden und ausgehenden Verkehr an. Dazu gehört die Verwendung von Sicherheitsgruppen (Stateful-Inspection-Firewalls), Netzwerken ACLs, Subnetzen und Routing-Tabellen.

-

Implementieren Sie Inspektion und Schutz. Untersuchen und filtern Sie Ihren Datenverkehr auf jeder Ebene. Mit Network Access Analyzer können Sie Ihre VPC-Konfigurationen auf möglichen unbeabsichtigten Zugriff überprüfen. Sie können Ihre Netzwerkzugriffsanforderungen spezifizieren und potenzielle Netzwerkpfade identifizieren, die diese Anforderungen nicht erfüllen.

Schutz der Rechenressourcen

Zu den Rechenressourcen gehören EC2 Instanzen, Container, AWS Lambda Funktionen, Datenbankdienste, IoT-Geräte und mehr. Jeder Rechenressourcentyp erfordert einen anderen Sicherheitsansatz. Diese Ressourcen haben jedoch gemeinsame Strategien, die Sie berücksichtigen müssen: gründliche Abwehr, Schwachstellenmanagement, Reduzierung der Angriffsfläche, Automatisierung von Konfiguration und Betrieb sowie Durchführung von Aktionen aus der Ferne.

Hier finden Sie allgemeine Hinweise zum Schutz Ihrer Rechenressourcen für wichtige Dienste:

-

Erstellen und verwalten Sie ein Vulnerability Management-Programm. Scannen und patchen Sie regelmäßig Ressourcen wie EC2 Instances, Amazon Elastic Container Service (Amazon ECS) -Container und Amazon Elastic Kubernetes Service (Amazon EKS) -Workloads.

-

Automatisieren Sie den Computerschutz. Automatisieren Sie Ihre Computerschutzmechanismen, einschließlich Schwachstellenmanagement, Reduzierung der Angriffsfläche und Ressourcenverwaltung. Durch diese Automatisierung gewinnen Sie Zeit, die Sie für die Sicherung anderer Aspekte Ihres Workloads nutzen können, und trägt dazu bei, das Risiko menschlicher Fehler zu verringern.

-

Reduzieren Sie die Angriffsfläche. Reduzieren Sie das Risiko unbeabsichtigter Zugriffe, indem Sie Ihre Betriebssysteme absichern und die Anzahl der verwendeten Komponenten, Bibliotheken und extern nutzbaren Dienste auf ein Minimum reduzieren.

Internetzugang

AWS Outposts Sowohl Local Zones als auch lokale Zonen bieten Architekturmuster, mit denen Ihre Workloads auf das und aus dem Internet zugreifen können. Wenn du diese Muster verwendest, betrachte Internetnutzung aus der Region nur dann als praktikable Option, wenn du sie für Patches, Updates, den Zugriff auf externe Git-Repositorys und ähnliche AWS Szenarien verwendest. Für dieses Architekturmuster gelten die Konzepte der zentralen Eingangsprüfung und der zentralisierten Internetausgangsprüfung. Diese Zugriffsmuster verwenden AWS Transit Gateway NAT-Gateways, Netzwerk-Firewalls und andere Komponenten, die sich in AWS Outposts oder Local Zones befinden AWS-Regionen, aber über den Datenpfad zwischen der Region und dem Edge mit diesen verbunden sind.

Local Zones verwendet ein Netzwerkkonstrukt, das als Netzwerkgrenzgruppe bezeichnet wird und in AWS-Regionen verwendet wird. AWS gibt öffentliche IP-Adressen aus diesen eindeutigen Gruppen bekannt. Eine Netzwerkgrenzgruppe besteht aus Availability Zones, Local Zones oder Wavelength Zones. Sie können explizit einen Pool öffentlicher IP-Adressen für die Verwendung in einer Netzwerkgrenzgruppe zuweisen. Sie können eine Netzwerkgrenzgruppe verwenden, um das Internet-Gateway auf Local Zones auszudehnen, indem Sie zulassen, dass Elastic IP-Adressen von der Gruppe aus bedient werden. Für diese Option müssen Sie weitere Komponenten bereitstellen, um die in Local Zones verfügbaren Kerndienste zu ergänzen. Diese Komponenten können aus Ihrer lokalen Zone stammen ISVs und Ihnen dabei helfen, Inspektionsebenen in Ihrer lokalen Zone aufzubauen, wie im AWS Blogbeitrag Hybride Inspektionsarchitekturen mit AWS Local Zones

Wenn Sie das lokale Gateway (LGW) verwenden möchten AWS Outposts, um von Ihrem Netzwerk aus auf das Internet zuzugreifen, müssen Sie die benutzerdefinierte Routing-Tabelle ändern, die dem Subnetz zugeordnet ist. AWS Outposts Die Routentabelle muss über einen Standardrouteneintrag (0.0.0.0/0) verfügen, der die LGW als nächsten Hop verwendet. Sie sind dafür verantwortlich, die übrigen Sicherheitskontrollen in Ihrem lokalen Netzwerk zu implementieren, einschließlich Schutzmaßnahmen wie Firewalls und Intrusion Prevention Systems oder Intrusion Detection Systems (IPS/IDS). Dies entspricht dem Modell der gemeinsamen Verantwortung, das die Sicherheitsaufgaben zwischen Ihnen und dem Cloud-Anbieter aufteilt.

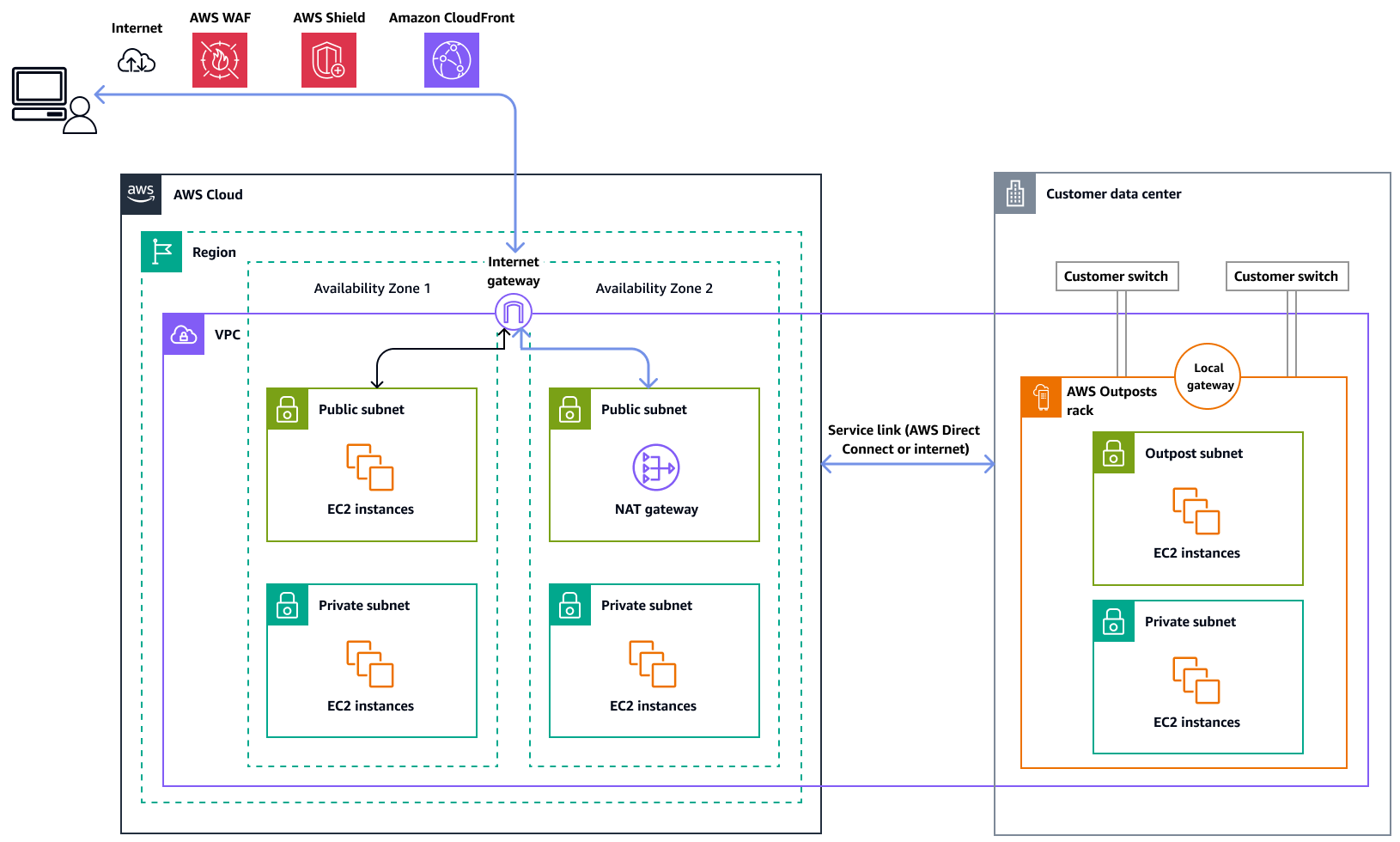

Internetzugang durch den Elternteil AWS-Region

Bei dieser Option greifen die Workloads im Outpost über den Service Link und das Internet-Gateway im übergeordneten System auf das Internet zu. AWS-Region Ausgehender Datenverkehr ins Internet kann über das NAT-Gateway geleitet werden, das in Ihrer VPC instanziiert ist. Für zusätzliche Sicherheit für Ihren eingehenden und ausgehenden Verkehr können Sie AWS Sicherheitsdienste wie AWS WAF, AWS Shield, und Amazon CloudFront in der verwenden. AWS-Region

Das folgende Diagramm zeigt den Datenverkehr zwischen dem Workload in der AWS Outposts Instance und dem Internet, der über die übergeordnete Instanz fließt. AWS-Region

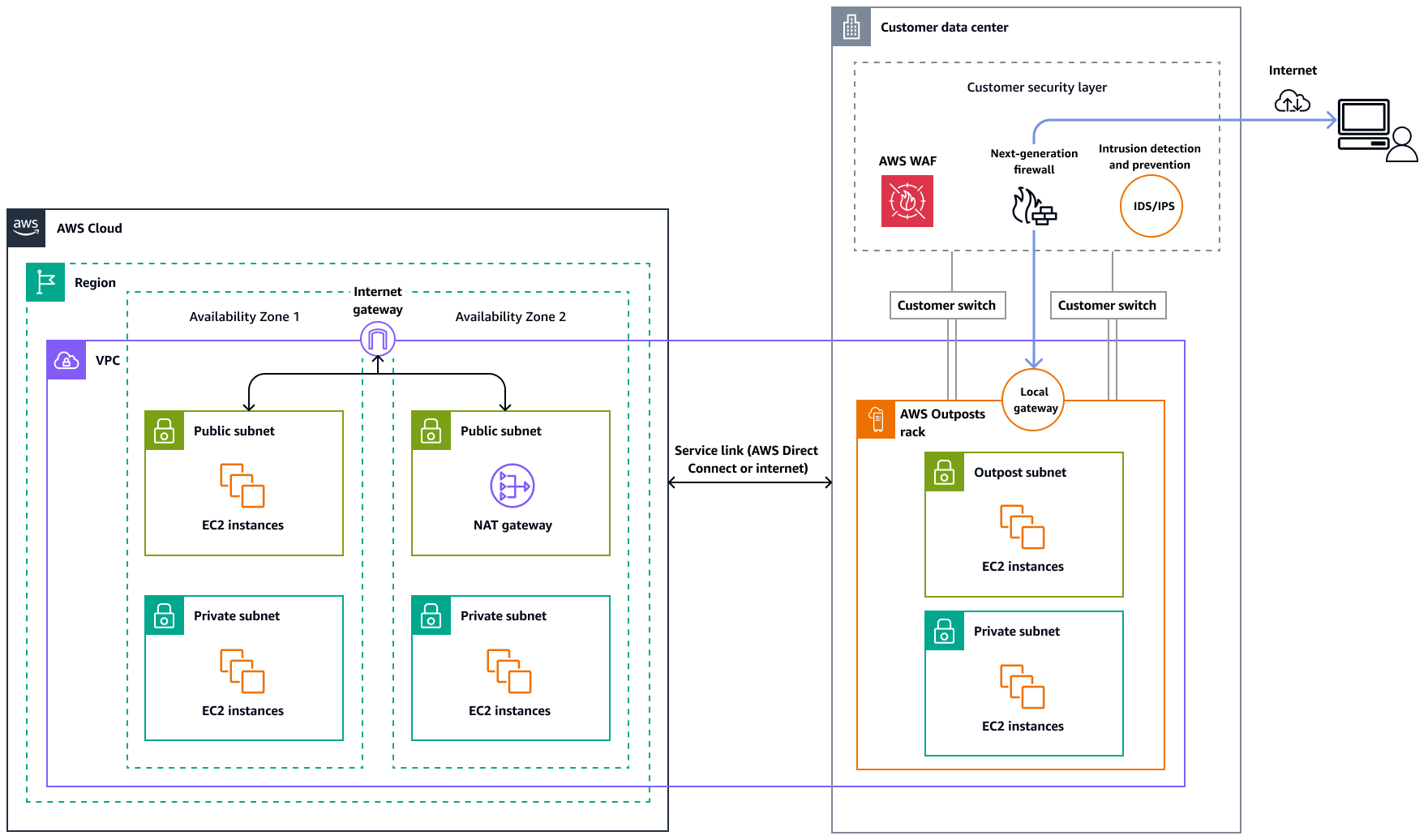

Internetzugang über das Netzwerk Ihres lokalen Rechenzentrums

Bei dieser Option greifen die Workloads im Outpost über Ihr lokales Rechenzentrum auf das Internet zu. Der Workload-Verkehr, der auf das Internet zugreift, durchläuft Ihren lokalen Internet-Präsenzpunkt und fließt lokal ab. In diesem Fall ist die Netzwerksicherheitsinfrastruktur Ihres lokalen Rechenzentrums für die Sicherung des Workload-Datenverkehrs verantwortlich. AWS Outposts

Die folgende Abbildung zeigt den Datenverkehr zwischen einem Workload im AWS Outposts Subnetz und dem Internet, der durch ein Rechenzentrum fließt.

Verwaltung der Infrastruktur

Unabhängig davon, ob Ihre Workloads in einer lokalen Zone oder einem AWS-Region Außenposten bereitgestellt werden, können Sie sie AWS Control Tower für die Infrastruktur-Governance verwenden. AWS Control Tower bietet eine einfache Möglichkeit, eine Umgebung mit AWS mehreren Konten einzurichten und zu verwalten und dabei die vorgeschriebenen Best Practices zu befolgen. AWS Control Tower orchestriert die Funktionen mehrerer anderer Anbieter AWS-Services, darunter AWS Organizations AWS Service Catalog, und IAM Identity Center (alle integrierten Services anzeigen), um in weniger als einer Stunde eine landing zone aufzubauen. Ressourcen werden in Ihrem Namen eingerichtet und verwaltet.

AWS Control Tower bietet eine einheitliche Steuerung für alle AWS Umgebungen, einschließlich Regionen, Local Zones (Erweiterungen mit niedriger Latenz) und Outposts (lokale Infrastruktur). Dies trägt dazu bei, konsistente Sicherheit und Compliance in Ihrer gesamten Hybrid-Cloud-Architektur zu gewährleisten. Weitere Informationen finden Sie in der AWS Control Tower -Dokumentation.

Sie können Funktionen wie Leitplanken konfigurieren AWS Control Tower , um die Anforderungen an die Datenresidenz in Regierungen und regulierten Branchen wie Finanzdienstleistungsinstituten () zu erfüllen. FSIs Im Folgenden erfahren Sie, wie Sie Leitplanken für die Datenresidenz am Netzwerkrand einrichten können:

-

Bewährte Methoden für die Verwaltung der Datenresidenz AWS Local Zones mithilfe von landing zone Controls

(AWS Blogbeitrag) -

Architektur für die Datenresidenz mit AWS Outposts Rack- und Landezonenleitplanken

(Blogbeitrag)AWS -

Datenresidenz mit Hybrid Cloud Services Lens (AWS Well-Architected Framework-Dokumentation)

Ressourcen von Outposts teilen

Da es sich bei einem Outpost um eine begrenzte Infrastruktur handelt, die sich in Ihrem Rechenzentrum oder in einem Colocation-Bereich befindet, müssen Sie für eine zentrale Verwaltung zentral kontrollieren AWS Outposts, mit welchen Konten AWS Outposts Ressourcen gemeinsam genutzt werden.

Mit Outpost Sharing können Outpost-Besitzer ihre Outposts und Outpost-Ressourcen, einschließlich Outpost-Sites und Subnetze, mit anderen teilen, AWS-Konten die sich in derselben Organisation befinden. AWS Organizations Als Outpost-Besitzer können Sie Outpost-Ressourcen von einem zentralen Ort aus erstellen und verwalten und die Ressourcen für mehrere innerhalb Ihrer Organisation gemeinsam nutzen. AWS-Konten AWS Auf diese Weise können andere Nutzer Outpost-Sites nutzen, Instanzen auf dem gemeinsam genutzten Outpost konfigurieren VPCs, starten und ausführen.

Zu den gemeinsam nutzbaren Ressourcen gehören: AWS Outposts

-

Zugewiesene dedizierte Hosts

-

Kapazitätsreservierungen

-

Kundeneigene IP-Adresspools (CoIP)

-

Routing-Tabellen für das lokale Gateway

-

Outposts

-

Amazon S3 on Outposts

-

Standorte

-

Subnetze

Informationen zu den bewährten Methoden für die gemeinsame Nutzung Outposts Outposts-Ressourcen in einer Umgebung mit mehreren Konten finden Sie in den folgenden AWS Blogbeiträgen: