Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Networking am Netzwerkrand

Wenn Sie Lösungen entwerfen, die eine AWS Edge-Infrastruktur wie AWS Outposts Local Zones verwenden, müssen Sie das Netzwerkdesign sorgfältig abwägen. Das Netzwerk bildet die Grundlage für die Konnektivität, um Workloads zu erreichen, die an diesen Edge-Standorten bereitgestellt werden, und ist entscheidend für die Sicherstellung einer niedrigen Latenz. In diesem Abschnitt werden verschiedene Aspekte der Hybrid-Edge-Konnektivität beschrieben.

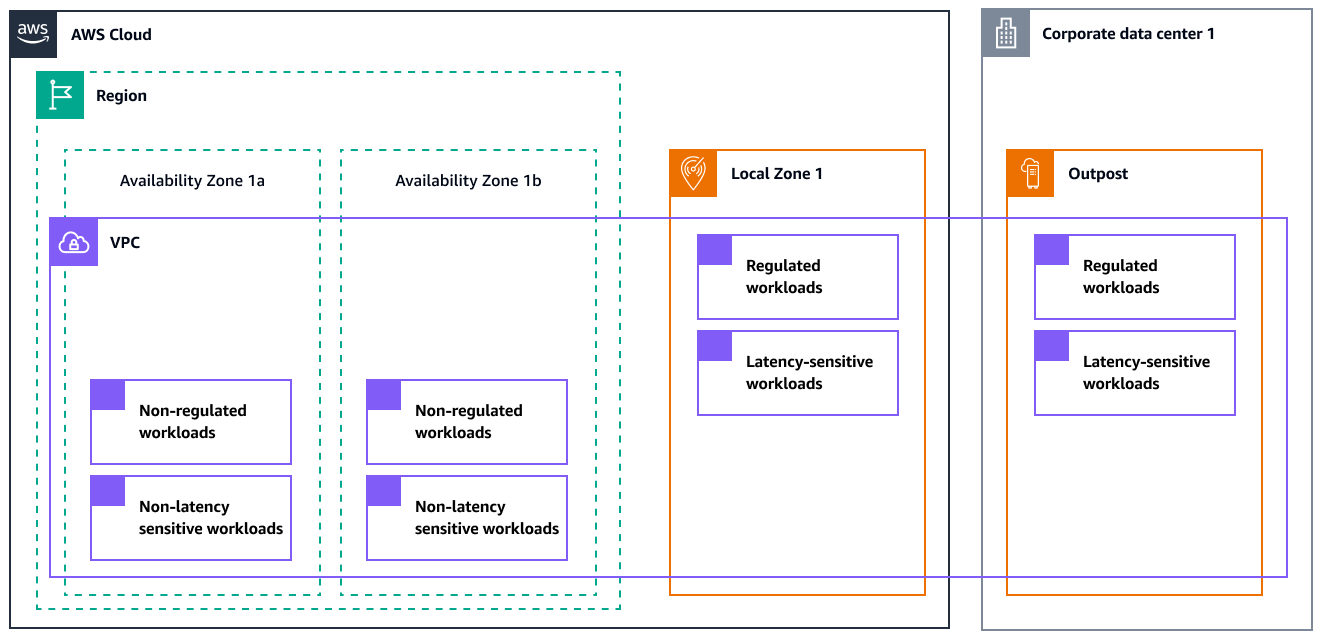

VPC-Architektur

Eine virtuelle private Cloud (VPC) erstreckt sich über alle Availability Zones in ihrer. AWS-Region Sie können jede VPC in der Region nahtlos auf Outposts oder Local Zones erweitern, indem Sie die AWS Konsole oder die AWS Command Line Interface (AWS CLI) verwenden, um ein Outpost- oder Local Zone-Subnetz hinzuzufügen. Die folgenden Beispiele zeigen, wie Sie Subnetze in AWS Outposts und Local Zones mithilfe von erstellen: AWS CLI

-

AWS Outposts: Um einer VPC ein Outpost-Subnetz hinzuzufügen, geben Sie den Amazon-Ressourcennamen (ARN) des Outposts an.

aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.0.0/24 \ --outpost-arn arn:aws:outposts:us-west-2:11111111111:outpost/op-0e32example1 \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]Weitere Informationen finden Sie in der AWS Outposts -Dokumentation.

-

Local Zones: Um einer VPC ein Subnetz der lokalen Zone hinzuzufügen, gehen Sie genauso vor wie bei Availability Zones, geben Sie jedoch die lokale Zonen-ID an (

<local-zone-name>im folgenden Beispiel).aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.1.0/24 \ --availability-zone <local-zone-name> \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]Weitere Informationen finden Sie in der Dokumentation zu Local Zones.

Das folgende Diagramm zeigt eine AWS Architektur, die Outpost- und Local Zone-Subnetze umfasst.

Verkehr von Rand zu Region

Wenn Sie eine Hybridarchitektur mithilfe von Diensten wie Local Zones und entwerfen AWS Outposts, sollten Sie sowohl Kontrollflüsse als auch Datenverkehrsflüsse zwischen den Edge-Infrastrukturen und berücksichtigen AWS-Regionen. Je nach Art der Edge-Infrastruktur können Ihre Zuständigkeiten variieren: Bei einigen Infrastrukturen müssen Sie die Verbindung zur übergeordneten Region verwalten, während andere dies über die AWS globale Infrastruktur abwickeln. In diesem Abschnitt werden die Auswirkungen auf die Konnektivität der Steuerungsebene und der Datenebene für Local Zones und untersucht AWS Outposts.

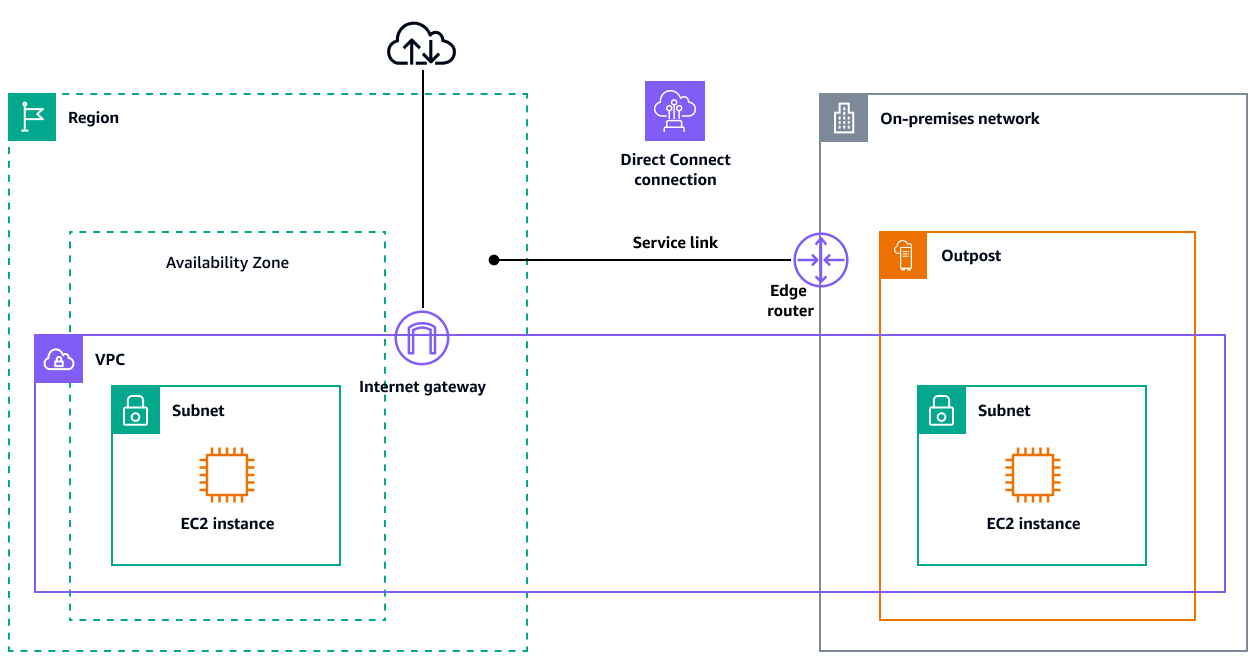

AWS Outposts Steuerebene

AWS Outposts stellt ein Netzwerkkonstrukt bereit, das als Service Link bezeichnet wird. Der Service Link ist eine erforderliche Verbindung zwischen AWS Outposts und der ausgewählten AWS-Region oder übergeordneten Region (auch als Heimatregion bezeichnet). Es ermöglicht die Verwaltung des Außenpostens und den Datenaustausch zwischen dem Außenposten und. AWS-Region Der Service-Link verwendet einen verschlüsselten Satz von VPN-Verbindungen, um mit der Heimatregion zu kommunizieren. Sie müssen die Konnektivität zwischen AWS Outposts und AWS-Region entweder über eine Internetverbindung oder eine Direct Connect öffentliche virtuelle Schnittstelle (öffentliche VIF) oder über eine Direct Connect private virtuelle Schnittstelle (private VIF) bereitstellen. Für eine optimale Benutzererfahrung und Ausfallsicherheit AWS empfiehlt die Verwendung einer redundanten Konnektivität von mindestens 500 Mbit/s (1 Gbit/s ist besser) für die Service Link-Verbindung zum. AWS-Region Die Service Link-Verbindung mit mindestens 500 Mbit/s ermöglicht es Ihnen, EC2 Amazon-Instances zu starten, Amazon EBS-Volumes anzuhängen und auf Amazon AWS-Services EKS-, Amazon EMR- und CloudWatch Amazon-Metriken zuzugreifen. Das Netzwerk muss eine maximale Übertragungseinheit (MTU) von 1.500 Byte zwischen dem Outpost und den Service Link-Endpunkten im übergeordneten System unterstützen. AWS-RegionWeitere Informationen finden Sie unter AWS Outposts Konnektivität zu AWS-Regionen in der Outposts-Dokumentation.

Informationen zur Erstellung robuster Architekturen für Service-Links, die das öffentliche Internet nutzen, finden Sie im Whitepaper High Availability Design Direct Connect and Architecture Considerations im AWS Whitepaper AWS Outposts High Availability Design and Architecture Considerations.

AWS Outposts Datenebene

Die Datenebene zwischen AWS Outposts und AWS-Region wird von derselben Service Link-Architektur unterstützt, die auch von der Steuerungsebene verwendet wird. Die Bandbreite der Datenebenen-Serviceverbindung zwischen AWS Outposts und AWS-Region sollte mit der Datenmenge korrelieren, die ausgetauscht werden muss: Je größer die Datenabhängigkeit, desto größer sollte die Verbindungsbandbreite sein.

Die Bandbreitenanforderungen hängen von den folgenden Merkmalen ab:

-

Die Anzahl der AWS Outposts Racks und die Kapazitätskonfigurationen

-

Workload-Merkmale wie AMI-Größe, Anwendungselastizität und Anforderungen an die Burst-Geschwindigkeit

-

VPC-Verkehr in die Region

Der Verkehr zwischen EC2 Instances in AWS Outposts und EC2 Instances in der AWS-Region hat eine MTU von 1.300 Byte. Wir empfehlen Ihnen, diese Anforderungen mit einem AWS Hybrid-Cloud-Spezialisten zu besprechen, bevor Sie eine Architektur vorschlagen, die wechselseitige Abhängigkeiten zwischen der Region und aufweist. AWS Outposts

Datenebene für Local Zones

Die Datenebene zwischen den Local Zones und den AWS-Region wird durch die AWS globale Infrastruktur unterstützt. Die Datenebene wird durch eine VPC von der AWS-Region zu einer lokalen Zone erweitert. Local Zones bieten außerdem eine sichere Verbindung mit hoher Bandbreite zum und ermöglichen es Ihnen AWS-Region, über dieselben Tools APIs und Tools eine nahtlose Verbindung zu allen regionalen Diensten herzustellen.

In der folgenden Tabelle sind die Verbindungsoptionen und die zugehörigen MTUs Optionen aufgeführt.

Von |

Zu |

MTU |

|---|---|---|

Amazon EC2 in der Region |

Amazon EC2 in Local Zones |

1.300 Byte |

Direct Connect |

Lokale Zonen |

1.468 Byte |

Internet-Gateway |

Lokale Zonen |

1.500 Byte |

Amazon EC2 in Local Zones |

Amazon EC2 in Local Zones |

9.001 Byte |

Local Zones nutzen die AWS globale Infrastruktur, um eine Verbindung herzustellen AWS-Regionen. Die Infrastruktur wird vollständig von verwaltet AWS, sodass Sie diese Konnektivität nicht einrichten müssen. Wir empfehlen Ihnen, Ihre Anforderungen und Überlegungen zu Local Zones mit einem AWS Hybrid-Cloud-Spezialisten zu besprechen, bevor Sie eine Architektur entwerfen, die Koabhängigkeiten zwischen der Region und den Local Zones aufweist.

Datenverkehr vom Edge zum lokalen Rechenzentrum

AWS Hybrid-Cloud-Dienste sind für Anwendungsfälle konzipiert, die eine geringe Latenz, lokale Datenverarbeitung oder die Einhaltung der Datenresidenz erfordern. Die Netzwerkarchitektur für den Zugriff auf diese Daten ist wichtig und hängt davon ab, ob Ihr Workload in AWS Outposts oder in Local Zones ausgeführt wird. Lokale Konnektivität erfordert auch einen klar definierten Bereich, wie in den folgenden Abschnitten beschrieben.

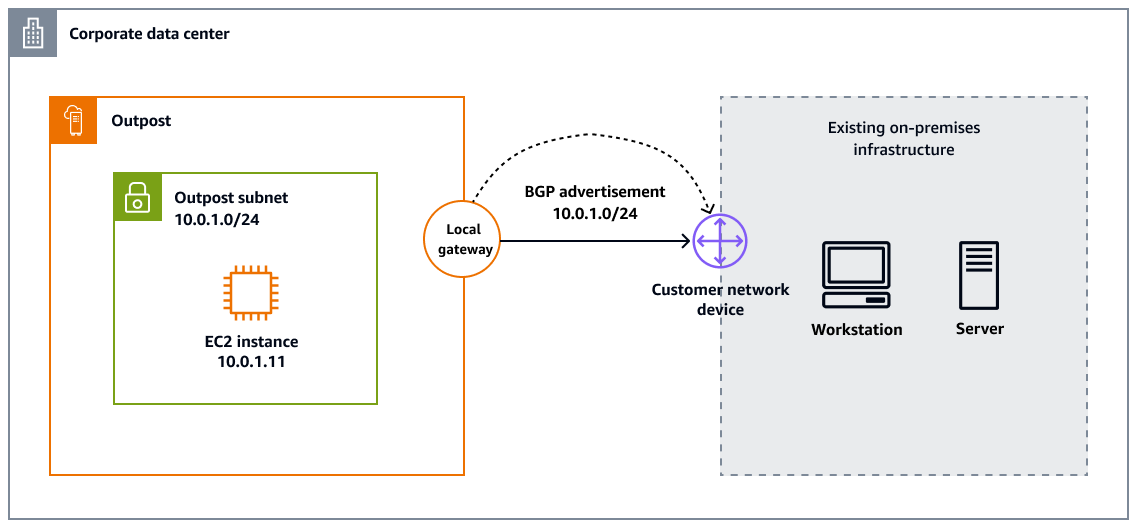

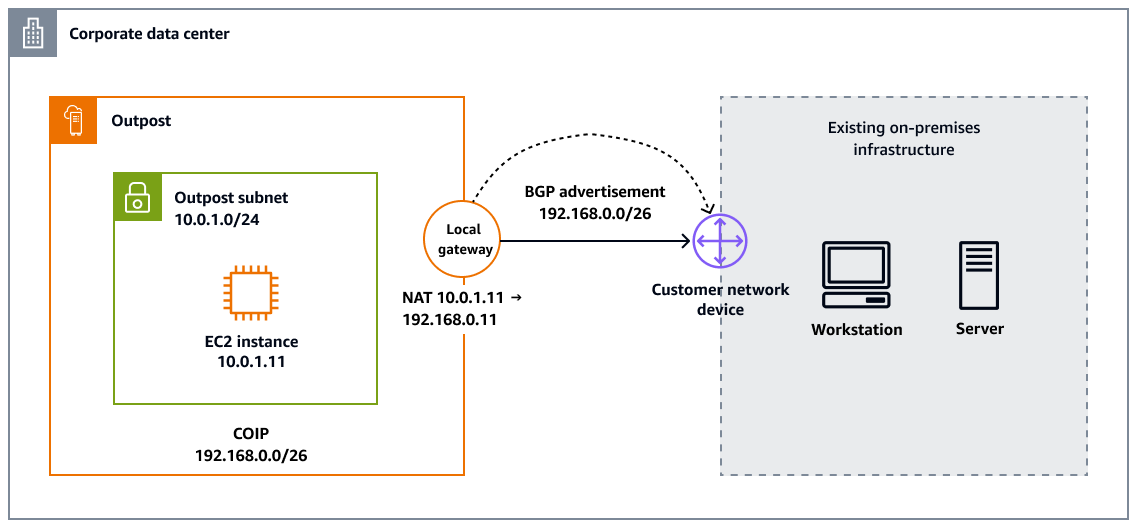

AWS Outposts lokales Gateway

Das lokale Gateway (LGW) ist eine Kernkomponente der AWS Outposts Architektur. Das lokale Gateway ermöglicht die Konnektivität zwischen Ihren Outpost-Subnetzen und Ihrem On-Premises-Netzwerk. Die Hauptaufgabe eines LGW besteht darin, Konnektivität von einem Outpost zu Ihrem lokalen lokalen Netzwerk bereitzustellen. Es bietet auch Konnektivität zum Internet über Ihr lokales Netzwerk entweder über direktes VPC-Routing oder über kundeneigene IP-Adressen.

-

Direktes VPC-Routing verwendet die private IP-Adresse der Instances in Ihrer VPC, um die Kommunikation mit Ihrem lokalen Netzwerk zu erleichtern. Diese Adressen werden in Ihrem lokalen Netzwerk mit dem Border Gateway Protocol (BGP) bekannt gegeben. Werbung bei BGP gilt nur für die privaten IP-Adressen, die zu den Subnetzen in Ihrem Outpost-Rack gehören. Diese Art von Routing ist der Standardmodus für. AWS Outposts In diesem Modus führt das lokale Gateway kein NAT für Instances durch, und Sie müssen Ihren EC2 Instances keine Elastic IP-Adressen zuweisen. Das folgende Diagramm zeigt ein AWS Outposts lokales Gateway, das direktes VPC-Routing verwendet.

-

Mit kundeneigenen IP-Adressen können Sie einen Adressbereich bereitstellen, der als kundeneigener IP-Adresspool (CoIP) bezeichnet wird und überlappende CIDR-Bereiche und andere Netzwerktopologien unterstützt. Wenn Sie sich für eine CoIP entscheiden, müssen Sie einen Adresspool erstellen, ihn der lokalen Gateway-Routentabelle zuweisen und diese Adressen Ihrem Netzwerk über BGP mitteilen. CoIP-Adressen bieten lokale oder externe Konnektivität zu Ressourcen in Ihrem lokalen Netzwerk. Sie können diese IP-Adressen Ressourcen in Ihrem Outpost, z. B. EC2 Instances, zuweisen, indem Sie eine neue Elastic IP-Adresse aus der CoIP zuweisen und diese dann Ihrer Ressource zuweisen. Das folgende Diagramm zeigt ein AWS Outposts lokales Gateway, das den CoIP-Modus verwendet.

Für die lokale Konnektivität von AWS Outposts zu einem lokalen Netzwerk sind einige Parameterkonfigurationen erforderlich, z. B. die Aktivierung des BGP-Routingprotokolls und die Bereitstellung von Präfixen zwischen den BGP-Peers. Die MTU, die zwischen Ihrem Outpost und dem lokalen Gateway unterstützt werden kann, beträgt 1.500 Byte. Weitere Informationen erhalten Sie von einem AWS Hybrid-Cloud-Spezialisten oder lesen Sie die AWS Outposts Dokumentation.

Local Zones und das Internet

Branchen, die eine geringe Latenz oder eine lokale Datenspeicherung benötigen (Beispiele hierfür sind Spiele, Live-Streaming, Finanzdienstleistungen und Behörden), können Local Zones verwenden, um ihre Anwendungen für Endbenutzer über das Internet bereitzustellen und bereitzustellen. Bei der Bereitstellung einer lokalen Zone müssen Sie öffentliche IP-Adressen für die Verwendung in einer lokalen Zone zuweisen. Wenn Sie Elastic IP-Adressen zuweisen, können Sie den Standort angeben, von dem aus die IP-Adresse angekündigt wird. Dieser Standort wird als Netzwerkgrenzgruppe bezeichnet. Eine Netzwerkgrenzgruppe ist eine Sammlung von Availability Zones, Local Zones oder AWS Wavelength Zonen, von denen aus AWS eine öffentliche IP-Adresse angekündigt wird. Dies trägt dazu bei, eine minimale Latenz oder physische Entfernung zwischen dem AWS Netzwerk und den Benutzern sicherzustellen, die auf die Ressourcen in diesen Zonen zugreifen. Eine Übersicht aller Netzwerkgrenzgruppen für Local Zones finden Sie unter Verfügbare Local Zones in der Dokumentation Local Zones.

Um einen von Amazon EC2 gehosteten Workload in einer lokalen Zone dem Internet zugänglich zu machen, können Sie beim Starten der Instance die EC2 Option Öffentliche IP automatisch zuweisen aktivieren. Wenn Sie einen Application Load Balancer verwenden, können Sie ihn als mit dem Internet verbunden definieren, sodass öffentliche IP-Adressen, die der lokalen Zone zugewiesen sind, von dem Grenznetzwerk weitergegeben werden können, das der lokalen Zone zugeordnet ist. Wenn Sie Elastic IP-Adressen verwenden, können Sie außerdem eine dieser Ressourcen einer EC2 Instance nach deren Start zuordnen. Wenn Sie Datenverkehr über ein Internet-Gateway in Local Zones senden, werden dieselben Bandbreitenspezifikationen für die Instanz angewendet, die von der Region verwendet werden. Der Netzwerkverkehr der lokalen Zone wird direkt ins Internet oder zu Points of Presence (PoPs) geleitet, ohne die übergeordnete Region der lokalen Zone zu durchqueren, um den Zugriff auf Datenverarbeitung mit niedriger Latenz zu ermöglichen.

Local Zones bieten die folgenden Verbindungsoptionen über das Internet:

-

Öffentlicher Zugriff: Verbindet Workloads oder virtuelle Appliances mithilfe von Elastic IP-Adressen über ein Internet-Gateway mit dem Internet.

-

Ausgehender Internetzugang: Ermöglicht es Ressourcen, öffentliche Endpunkte über NAT-Instances (Network Address Translation) oder virtuelle Appliances mit zugehörigen Elastic IP-Adressen zu erreichen, ohne dass eine direkte Internetverbindung besteht.

-

VPN-Konnektivität: Stellt private Verbindungen mithilfe von Internet Protocol Security (IPsec) VPN über virtuelle Appliances mit zugehörigen Elastic IP-Adressen her.

Weitere Informationen finden Sie unter Konnektivitätsoptionen für Local Zones in der Dokumentation zu Local Zones.

Local Zones und Direct Connect

Local Zones werden ebenfalls unterstützt Direct Connect, sodass Sie Ihren Datenverkehr über eine private Netzwerkverbindung weiterleiten können. Weitere Informationen finden Sie unter Direct Connect in Local Zones in der Dokumentation Local Zones.

Local Zones und Transit-Gateways

AWS Transit Gateway unterstützt keine direkten VPC-Anhänge zu Subnetzen der lokalen Zone. Sie können jedoch eine Verbindung zu Workloads der lokalen Zone herstellen, indem Sie Transit Gateway Gateway-Anlagen in den übergeordneten Availability Zone-Subnetzen derselben VPC erstellen. Diese Konfiguration ermöglicht die Interkonnektivität zwischen mehreren Workloads VPCs und Ihren lokalen Zonen-Workloads. Weitere Informationen finden Sie unter Transit-Gateway-Verbindung zwischen Local Zones in der Dokumentation zu Local Zones.

Local Zones und VPC-Peering

Sie können jede VPC von einer übergeordneten Region in eine lokale Zone erweitern, indem Sie ein neues Subnetz erstellen und es der lokalen Zone zuweisen. VPC-Peering kann zwischen VPCs diesen eingerichtet werden, die auf Local Zones ausgedehnt werden. Wenn sich die VPCs Peering-Benutzer in derselben lokalen Zone befinden, bleibt der Verkehr innerhalb der lokalen Zone und fließt nicht spiralförmig durch die übergeordnete Region.