Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwenden von Hybrid-Post-Quantum-TLS

AWS Payment Cryptography und viele andere Dienste unterstützen für das Netzwerkverschlüsselungsprotokoll Transport Layer Security (TLS) eine hybride Option für den Austausch von Schlüsseln nach dem Quantenverfahren. Sie können diese TLS-Option verwenden, wenn Sie eine Verbindung zu API-Endpunkten herstellen oder wenn Sie AWS SDKs verwenden. Diese optionalen Hybrid-Post-Quantum-Schlüsselaustauschfunktionen sind mindestens so sicher wie die heute verwendete TLS-Verschlüsselung und bieten wahrscheinlich zusätzliche langfristige Sicherheitsvorteile.

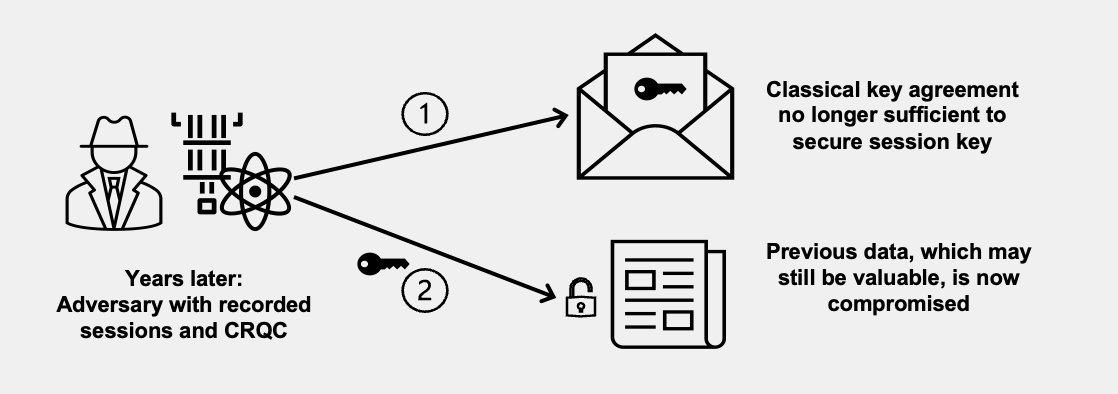

Die Daten, die Sie an aktivierte Dienste senden, sind bei der Übertragung durch die Verschlüsselung geschützt, die durch eine Transport Layer Security (TLS) -Verbindung bereitgestellt wird. Die klassischen Verschlüsselungssammlungen, die auf RSA und ECC basieren und die AWS Payment Cryptography für TLS-Sitzungen unterstützt, machen Brute-Force-Angriffe auf die wichtigsten Austauschmechanismen mit der aktuellen Technologie unmöglich. Wenn jedoch in future groß angelegte oder kryptografisch relevante Quantencomputer (CRQC) praktikabel werden, werden die bestehenden TLS-Schlüsselaustauschmechanismen anfällig für diese Angriffe sein. Es ist möglich, dass Angreifer jetzt damit beginnen, verschlüsselte Daten zu sammeln, in der Hoffnung, dass sie sie in future entschlüsseln können (jetzt sammeln, später entschlüsseln). Wenn Sie Anwendungen entwickeln, die auf der langfristigen Vertraulichkeit der Daten beruhen, die über eine TLS-Verbindung übertragen werden, sollten Sie einen Plan zur Umstellung auf Post-Quanten-Kryptografie in Betracht ziehen, bevor große Quantencomputer für den Einsatz verfügbar sind. AWS arbeitet daran, sich auf diese future vorzubereiten, und wir möchten, dass auch Sie gut vorbereitet sind.

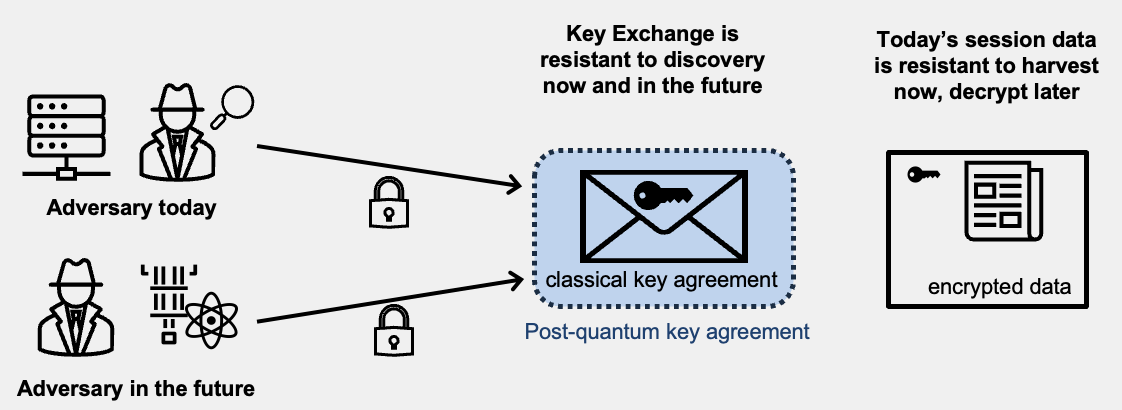

Um heute verschlüsselte Daten vor möglichen future Angriffen zu schützen, beteiligt AWS sich die Kryptografie-Community an der Entwicklung quantenresistenter oder Post-Quanten-Algorithmen. AWS hat hybride Chiffrier-Suites für den Postquanten-Schlüsselaustausch implementiert, die klassische und Post-Quantum-Elemente kombinieren, um sicherzustellen, dass Ihre TLS-Verbindung mindestens so stark ist wie bei klassischen Verschlüsselungssammlungen.

Diese Hybrid-Verschlüsselungssammlungen können für Ihre Produktions-Workloads verwendet werden, wenn Sie aktuelle Versionen von AWS verwenden. SDKs Weitere Informationen zu enable/disable diesem Verhalten finden Sie unter Aktivierung von hybridem Post-Quantum-TLS

Über den Hybrid-Post-Quantum-Schlüsselaustausch in TLS

Bei den verwendeten Algorithmen handelt es sich AWS um einen Hybrid, der Elliptic Curve Diffie-Hellman

Erfahren Sie mehr über PQC

Weitere Informationen zum Post-Quantum-Kryptographie-Projekt am National Institute for Standards and Technology (NIST) finden Sie unter Post-Quantum-Kryptographie

Informationen zur Standardisierung der Post-Quantum-Kryptografie durch NIST finden Sie unter Standardisierung der Post-Quantum-Kryptografie