Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Serienreife Konfiguration für CloudFront MediaTailor

Diese CloudFront Verteilungskonfiguration bietet alles, was Sie für die Bereitstellung von MediaTailor Inhalten mit serverseitiger Anzeigeneinblendung in großem Umfang benötigen. Kopieren Sie diese Konfiguration und passen Sie sie an Ihre spezifischen Ursprünge und Anforderungen an.

Was erreicht diese Konfiguration

Diese Konfiguration sorgt für eine produktionsbereite CloudFront Distribution, die alle MediaTailor Anforderungstypen mit optimaler Zwischenspeicherung und Leistung verarbeitet. Sie umfasst drei Ursprünge (Ihre Inhalte, MediaTailor Segmente und MediaTailor Manifeste) mit vier Cache-Verhaltensweisen, die Anfragen korrekt weiterleiten und Inhalte entsprechend zwischenspeichern.

Wann sollte diese Konfiguration verwendet werden

Dieses Setup ist ideal für Live-Streaming und Hybrid-Workflows video-on-demand, die eine serverseitige Anzeigenschaltung erfordern.

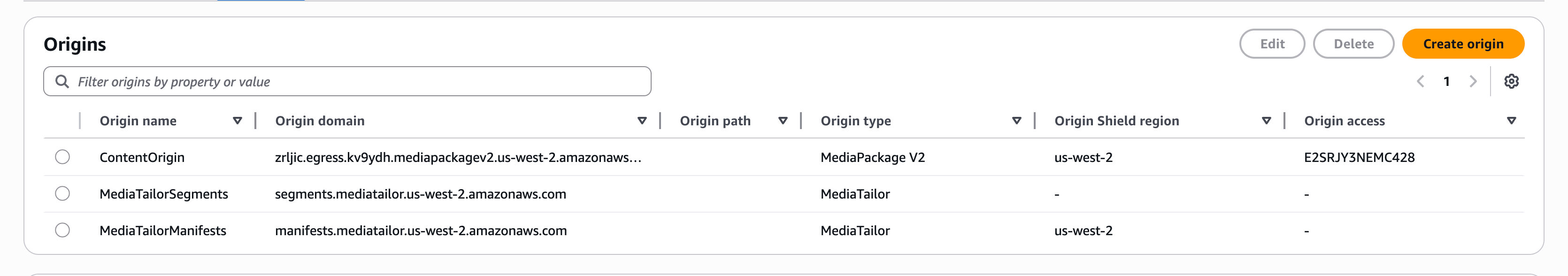

Architektur mit drei Ursprüngen

MediaTailor verwendet ein Architekturmuster mit drei Ursprüngen, um die Bereitstellung von Inhalten und die Leistung der Anzeigeneinblendung zu optimieren. Jeder Ursprung dient einem bestimmten Zweck im Workflow zur Anzeigeneinfügung:

- Herkunft Ihrer Inhalte

-

Dies ist die wahre Herkunft Ihrer Inhalte, aus denen Feeds stammen MediaTailor. Dies könnte beispielsweise AWS Elemental MediaPackage V2 oder ein anderer Service zur Bereitstellung von Inhalten sein. Dieser Origin stellt Ihren ursprünglichen Inhalt vor der Anzeigenschaltung bereit. Zu den häufigsten Beispielen gehören:

-

MediaPackage V2-Verpackungskonfigurationen

-

Netzwerke zur Bereitstellung von Inhalten von Drittanbietern

-

Streaming-Server vor Ort

-

Amazon S3 S3-Buckets mit statischem Inhalt

-

- MediaTailor Herkunft der Segmente

-

Dieser Ursprung verwendet den Hostnamen

segments.mediatailor.und stellt die eigentlichen Anzeigensegmente bereit, nachdem sie MediaTailor codiert wurden. Dies sind die Videosegmente, die die Werbung enthalten. Dieser Ursprung behandelt:region.amazonaws.com.rproxy.govskope.ca-

Transkodierte Anzeigensegmente im gleichen Format wie Ihre Inhalte

-

Anfragen wurden anhand des

/segment/*Pfadmusters umgeleitet -

Anzeigensegmente, die für die serverseitige Anzeigeneinfügung verarbeitet wurden

-

- MediaTailor manifestiert Herkunft

-

Dieser Ursprung verwendet den Hostnamen

manifests.mediatailor.und kann als regionaler Hostname für Wiedergabekonfigurationen in der angegebenen AWS Region verwendet werden. MediaTailor wählt basierend auf dem Pfad in der Anfrage die richtige Wiedergabekonfiguration aus. Dieser Ursprung bietet:region.amazonaws.com.rproxy.govskope.ca-

Personalisierte HLS- und DASH-Manifeste mit zuschauerspezifischer Anzeigeneinblendung

-

Servergestützte Anzeigeneinfügung (SGAI) -Manifeste für zwischenspeicherbare Inhalte

-

Ad-Tracking und Beacon-Verarbeitung für serverseitige Berichterstattung

-

Mit dem ursprünglichen Hostnamen können Sie mehrere Wiedergabekonfigurationen verwendenmanifests.mediatailor., die mit derselben CloudFront Distribution funktionieren, sofern sie sich in der angegebenen Region befinden und Sie den Namen der Wiedergabekonfiguration in den Anforderungspfad aufnehmen. Beispiel:region.amazonaws.com

-

https://your-distribution.cloudfront.net/v1/master/playback-config-1/manifest.m3u8 -

https://your-distribution.cloudfront.net/v1/master/playback-config-2/manifest.m3u8

Wählen Sie die Richtlinien für ursprüngliche Anfragen je nach Inhaltstyp aus, um Cache-Poisoning zu verhindern und gleichzeitig die einwandfreie Funktionalität sicherzustellen. Der Hauptunterschied besteht zwischen Inhalten, die zwischengespeichert werden können, und Inhalten, die nicht zwischengespeichert werden können:

-

Manifeste (nicht zwischenspeicherbar): Wird verwendet, um alle Header

AllViewerweiterzuleiten, die für dynamische Inhalte benötigt werden. Da Manifeste nicht zwischengespeichert werden, besteht kein Risiko einer Cache-Vergiftung. -

Segmente (zwischenspeicherbar): Wird

Nonefür eine optimale Leistung verwendet. -

S3-Ursprünge:

CORS-S3OriginFür Amazon S3 S3-Buckets verwenden -

MediaPackage Ursprünge: Wird

CORS-S3Originfür MediaPackage V2-Endpunkte verwendet

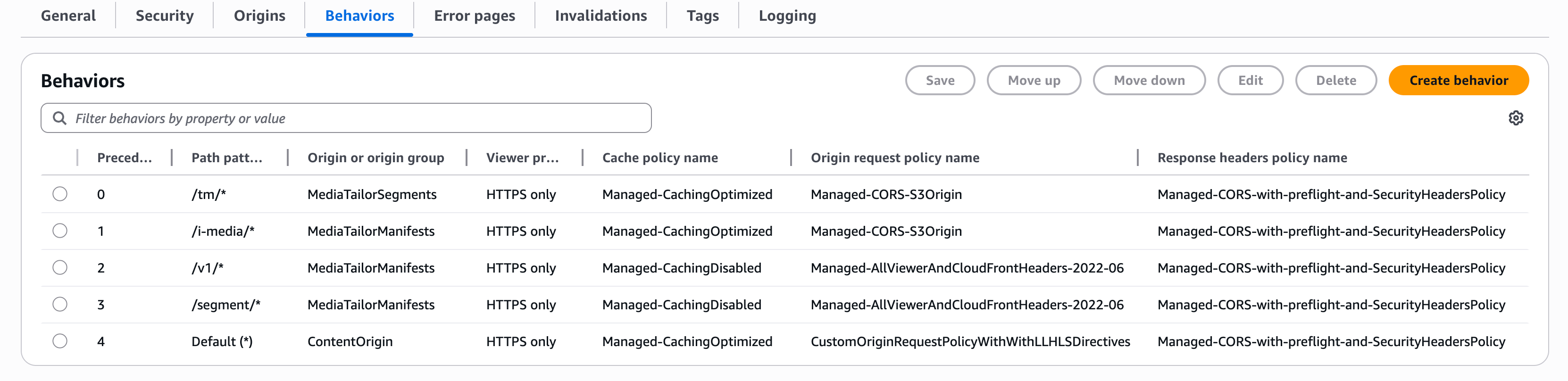

Rangfolge und Konfiguration des Cache-Verhaltens

MediaTailor erfordert spezielle Konfigurationen für das Cache-Verhalten, um verschiedene Arten von Anfragen richtig verarbeiten zu können. Der Vorrang von Cache-Verhalten ist von entscheidender Bedeutung, da sie in der Reihenfolge (vom kleinsten zum größten) CDNs verarbeitet und das Verhalten für das erste passende Pfadmuster verwendet werden. Für die Problembehandlung ist es wichtig, diese Rangfolge zu verstehen:

-

Priorität 0: Die meisten spezifischen Muster (like

/tm/*) werden zuerst bewertet -

Höhere Prioritätszahlen: Weniger spezifische Muster werden der Reihe nach bewertet

-

Standardverhalten: Fängt alle Anfragen ab, die nicht mit anderen Mustern übereinstimmen

Wenn sich Anfragen nicht wie erwartet verhalten, überprüfen Sie, ob sich Ihre Pfadmuster nicht unbeabsichtigt überschneiden.

Priorität 0: Pfadverhalten von Anzeigensegmenten

Dieses Verhalten verarbeitet die umgeleiteten Anfragen aus dem Segmentpfadverhalten und bedient die eigentlichen Anzeigensegmente. CloudFront wendet das folgende Verhalten auf alle Anfragen mit einem /tm/* Pfadmuster an. Dies ist das Verhalten mit der höchsten Priorität, da die Bereitstellung von Anzeigensegmenten für eine unterbrechungsfreie Wiedergabe entscheidend ist.

-

Pfadmuster:

/tm/*Beispiel URLs , das diesem Muster entspricht:

-

https://your-distribution.cloudfront.net/tm/ad-segment-001.ts -

https://your-distribution.cloudfront.net/tm/transcoded-ad.m4s

-

-

Herkunft: Der Ursprung, den Sie mit der

segments.mediatailor.Domain erstellt haben.region.amazonaws.com.rproxy.govskope.caDies ist MediaTailorSegmentsim Beispiel im vorherigen Abschnitt zu Ursprüngen der Fall.

-

Cache-Richtlinie:

Managed-CachingOptimizedEinzelheiten darüber, was in der CloudFront verwalteten Cache-Richtlinie enthalten ist, finden Sie CachingOptimizedim CloudFront Benutzerhandbuch. Sie können dieselben Einstellungen auch aus der verwalteten Richtlinie in Ihrem CDN eines Drittanbieters verwenden.

-

Richtlinie für Origin-Anfragen:

None -

Richtlinie für Antwort-Header:

Managed-CORS-with-preflight-and-SecurityHeadersPolicyEinzelheiten darüber, was in der Richtlinie für Antwortheader enthalten ist, finden Sie unter CORS- with-preflight-and - SecurityHeadersPolicy im CloudFront Benutzerhandbuch.

Anpassung dieser Einstellungen an andere CDNs

Wenn Sie ein anderes CDN als verwenden CloudFront, suchen Sie nach entsprechenden Einstellungen, die Folgendes bewirken.

- Abgleich von Pfadmustern

-

Konfigurieren Sie ein bestimmtes Verhalten für das

/tm/*Pfadmuster zur Verarbeitung von MediaTailor Anzeigensegmenten - Konfiguration des Cache-Schlüssels

-

Nehmen Sie den

OriginHeader in Ihren Cache-Schlüssel auf, um sicherzustellen, dass Antworten für unterschiedliche Ursprünge getrennt zwischengespeichert werden - Header-Weiterleitung

-

Leitet den

OriginHeader und andere CORS-bezogene Header an den Ursprung weiter - Verwaltung der Antwort-Header

-

Konfigurieren Sie Ihr CDN so, dass der

Access-Control-Allow-OriginHeader in Antworten vorhanden ist

Die spezifische Terminologie und die Konfigurationsoptionen variieren je nach CDN-Anbieter, die zugrunde liegenden Prinzipien bleiben jedoch dieselben.

Priorität 1: Servergesteuertes Verhalten bei der Anzeigeneinblendung

Dieses Verhalten verarbeitet Anfragen MediaTailor Überblick und Implementierung der servergesteuerten Anzeigeneinfügung (SGAI), wenn Kunden den geführten Modus konfigurieren, der zwischenspeicherbare Manifeste bereitstellt. CloudFront wendet das folgende Verhalten auf alle Anfragen mit einem /v1/i-media/* Pfadmuster an. SGAI ermöglicht eine bessere Caching-Leistung, da die Manifeste nicht betrachterspezifisch sind.

-

Pfadmuster:

/v1/i-media/*(iMedia-Pfad für SGAI)Beispiel URLs , das diesem Muster entspricht:

-

https://your-distribution.cloudfront.net/v1/i-media/your-config/manifest.m3u8 -

https://your-distribution.cloudfront.net/v1/i-media/your-config/playlist.mpd

-

-

Herkunft: Der Ursprung, den Sie mit der

manifests.mediatailor.Domain erstellt haben.region.amazonaws.com.rproxy.govskope.caDies ist MediaTailorManifestsim Beispiel im vorherigen Abschnitt zu Ursprüngen der Fall.

-

Cache-Richtlinie:

Managed-CachingOptimizedEinzelheiten darüber, was in der CloudFront verwalteten Cache-Richtlinie enthalten ist, finden Sie CachingOptimizedim CloudFront Benutzerhandbuch. Sie können dieselben Einstellungen auch aus der verwalteten Richtlinie in Ihrem CDN eines Drittanbieters verwenden.

-

Richtlinie für Origin-Anfragen:

None -

Richtlinie für Antwort-Header:

Managed-CORS-with-preflight-and-SecurityHeadersPolicyEinzelheiten darüber, was in der Richtlinie für Antwortheader enthalten ist, finden Sie unter CORS- with-preflight-and - SecurityHeadersPolicy im CloudFront Benutzerhandbuch.

Priorität 2: Personalisiertes Manifestverhalten

Dieses Verhalten verarbeitet personalisierte Manifestanfragen. CloudFront wendet die folgenden Verhaltensweisen auf alle Anfragen mit einem /v1/* Pfadmuster an. CloudFront wendet die folgenden Verhaltensweisen an und speichert keine personalisierten Manifeste im Cache, da sie betrachterspezifische Anzeigeninhalte enthalten. URLs Dieses Verhalten gilt für alle Anfragen, die ein /v1/* Pfadmuster haben. Dies ist die MediaTailor Kernfunktion, bei der jeder Zuschauer ein einzigartiges Manifest mit personalisierter Anzeigeneinblendung erhält.

-

Pfadmuster:

/v1/*( MediaTailor Standard-V1-Anfragen)Beispiel URLs , das diesem Muster entspricht:

-

https://your-distribution.cloudfront.net/v1/master/your-config/manifest.m3u8 -

https://your-distribution.cloudfront.net/v1/dash/your-config/manifest.mpd

-

-

Herkunft: Der Ursprung, den Sie mit der

manifests.mediatailor.Domain erstellt haben.region.amazonaws.com.rproxy.govskope.caDies ist MediaTailorManifestsim Beispiel im vorherigen Abschnitt zu Ursprüngen der Fall.

-

Cache-Richtlinie:

Managed-CachingDisabledEinzelheiten darüber, was in der Cache-Richtlinie enthalten ist, finden Sie CachingDisabledim CloudFront Benutzerhandbuch.

-

Richtlinie für Origin-Anfragen:

AllViewerVerwenden Sie bei personalisierten Manifesten die

AllViewerRichtlinie, um alle Header weiterzuleiten, die für dynamische Inhalte benötigt werden. -

Richtlinie für Antwort-Header:

Managed-CORS-with-preflight-and-SecurityHeadersPolicyEinzelheiten darüber, was in der Richtlinie für Antwortheader enthalten ist, finden Sie unter CORS- with-preflight-and - SecurityHeadersPolicy im CloudFront Benutzerhandbuch.

Accept-Encoding-Header

Wir empfehlen, dass Ihr CDN den Header vor Zuschauern bewahrt. Accept-Encoding Dieser Header enthält MediaTailor Anweisungen zum Komprimieren personalisierter Manifeste.

In CloudFront beinhaltet die AllViewerAndCloudFrontHeaders Quellanforderungsrichtlinie die Weiterleitung des Accept-Encoding Headers durch den Betrachter. Wenn Sie ein anderes CDN verwenden, stellen Sie sicher, dass dieser Header beibehalten wird.

Im Folgenden wird beschrieben, wie mit dem Header MediaTailor umgegangen wird. Accept-Encoding

-

Ältere Smart-Geräte: Ältere Smart-Geräte TVs , die Gzip nicht unterstützen, senden den Accept-Encoding-Header nicht und geben daher MediaTailor unkomprimierte Manifeste zurück

-

Moderne Geräte: iPhones, Chrome-Browser und andere moderne Clients senden den Accept-Encoding-Header, sodass Manifeste vor der Auslieferung komprimiert werden können MediaTailor

Priorität 3: Verhalten des serverseitigen Beacon-Pfads

Dieses Verhalten verarbeitet Anfragen an, MediaTailor die zu Weiterleitungen für führen. Serverseitiges Tracking Diese Anfragen sind für das Tracking von Beacons unerlässlich, daher muss jede Anfrage von MediaTailor bearbeitet werden. CloudFront wendet das folgende Verhalten auf alle Anfragen mit einem /segment/* Pfadmuster an.

-

Pfadmuster:

/segment/*Beispiel URLs , das diesem Muster entspricht:

-

https://your-distribution.cloudfront.net/segment/tracking-beacon-123 -

https://your-distribution.cloudfront.net/segment/ad-request-456.ts

-

-

Herkunft: Der Ursprung, den Sie mit der

manifests.mediatailor.Domain erstellt haben.region.amazonaws.com.rproxy.govskope.caDies ist MediaTailorManifestsim Beispiel im vorherigen Abschnitt zu Ursprüngen der Fall.

-

Cache-Richtlinie:

Managed-CachingDisabledEinzelheiten darüber, was in der Cache-Richtlinie enthalten ist, finden Sie CachingDisabledim CloudFront Benutzerhandbuch.

-

Richtlinie für Origin-Anfragen:

AllViewerVerwenden Sie bei serverseitigen Beacon-Anfragen die

AllViewerRichtlinie, um alle Header weiterzuleiten, die für die Nachverfolgung benötigt werden. Da diese Anfragen nicht zwischengespeichert werden, besteht kein Risiko einer Cache-Vergiftung. -

Richtlinie für Antwort-Header:

Managed-CORS-with-preflight-and-SecurityHeadersPolicyEinzelheiten darüber, was in der Richtlinie für Antwortheader enthalten ist, finden Sie unter CORS- with-preflight-and - SecurityHeadersPolicy im CloudFront Benutzerhandbuch.

Bei der MediaTailor Verarbeitung dieser Anfragen wird eine 302-Umleitungsantwort mit einem Pfad zurückgegeben, der auf die tatsächliche Segmentposition verweist. Eine Anfrage an /segment/ad123.ts könnte beispielsweise /tm/encoded-ad-segment.ts auf den Ursprung des Segments umgeleitet werden.

Priorität 4: Verhalten beim Herkunftspfad des Inhalts

Wenn der Anforderungspfad keinem der anderen Muster entspricht, wird das Standardverhalten CloudFront angewendet. Bei diesem Verhalten werden Anfragen direkt an den Inhaltsursprung gesendet, ohne dass sie von dort verarbeitet MediaTailor werden. Dies ermöglicht bei Bedarf direkten Zugriff auf Ihren Inhaltsursprung (z. B. MediaPackage V2). CloudFront wendet das folgende Verhalten auf alle Anfragen an, die keines der vorherigen Pfadmuster enthalten.

-

Pfadmuster:

(*) -

Herkunft: Der Ursprung, den Sie mit der Domain für die Herkunft Ihrer Inhalte erstellt haben.

Dies ist ContentOriginim Beispiel im vorherigen Abschnitt zu Ursprüngen der Fall.

-

Cache-Richtlinie:

Managed-CachingOptimizedEinzelheiten darüber, was in der CloudFront verwalteten Cache-Richtlinie enthalten ist, finden Sie CachingOptimizedim CloudFront Benutzerhandbuch. Sie können dieselben Einstellungen auch aus der verwalteten Richtlinie in Ihrem CDN eines Drittanbieters verwenden.

Anmerkung

Für HLS-Implementierungen mit niedriger Latenz sollten Sie erwägen, anstelle der Standardrichtlinie eine benutzerdefinierte Caching-Richtlinie mit HLS-Anweisungen (LLH) mit niedriger Latenz zu verwenden.

CachingOptimized -

Richtlinie für Origin-Anfragen:

None -

Richtlinie für Antwort-Header:

Managed-CORS-with-preflight-and-SecurityHeadersPolicyObwohl das Standardverhalten bei der Herkunft von Inhalten in der Regel nicht den gleichen Risiken ausgesetzt ist wie beim Verhalten des Anzeigensegments, wird dennoch empfohlen, die Richtlinie für

Managed-CORS-with-preflight-and-SecurityHeadersPolicyAntwortheader zu verwenden und denOriginHeader in Ihren Cache-Schlüssel aufzunehmen. Dadurch wird eine konsistente CORS-Verarbeitung für alle Inhaltstypen gewährleistet und potenzielle Wiedergabeprobleme in webbasierten Playern vermieden.Bei Inhaltssegmenten bietet die

Managed-CachingOptimizedCache-Richtlinie eine gute Leistung, während dieManaged-CORS-with-preflight-and-SecurityHeadersPolicyResponse-Header-Richtlinie die korrekte CORS-Behandlung gewährleistet. Diese Kombination ermöglicht effizientes Caching bei gleichzeitiger Wahrung der Kompatibilität mit webbasierten Playern, die CORS-Header benötigen.Die Anwendung einer konsistenten CORS-Handhabung sowohl für Anzeigensegmente als auch für Inhaltssegmente sorgt für ein zuverlässigeres Wiedergabeerlebnis und vereinfacht die Fehlerbehebung. Ohne die richtige CORS-Konfiguration kann es bei Spielern zu inkonsistentem Verhalten kommen, wenn sie zwischen Inhalten und Anzeigen wechseln.

Einzelheiten dazu, was in der Richtlinie für Antwort-Header enthalten ist, findest du unter CORS- with-preflight-and — SecurityHeadersPolicy im Benutzerhandbuch. CloudFront