Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Shared Services-Konto

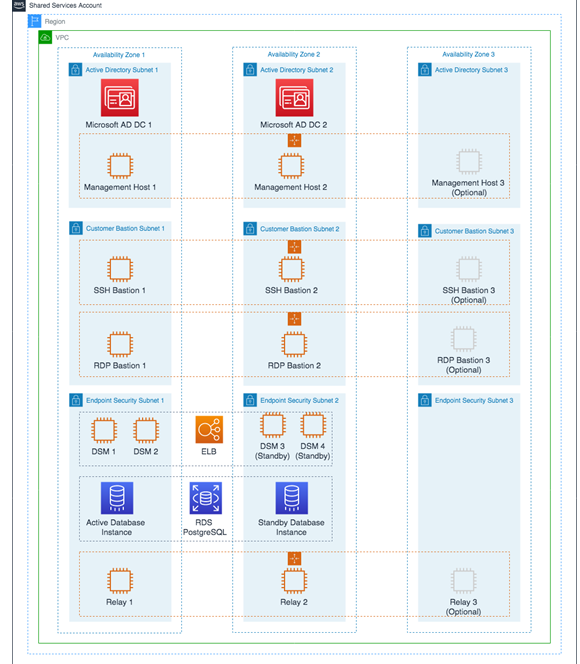

Das Shared Services-Konto dient als zentraler Knotenpunkt für die meisten AMS-Datenebenendienste. Das Konto enthält die Infrastruktur und die Ressourcen, die für Access Management (AD) und Endpoint Security Management (Trend Micro) erforderlich sind, und es enthält die Kundenbastionen (SSH/RDP). Die folgende Grafik bietet einen allgemeinen Überblick über die im Shared Services-Konto enthaltenen Ressourcen.

Die Shared Services-VPC besteht aus dem AD-Subnetz, dem EPS-Subnetz und dem Customer-Bastions-Subnetz in den drei Verfügbarkeitszonen (). AZs Die in der Shared Services-VPC erstellten Ressourcen sind unten aufgeführt und erfordern Ihre Eingabe.

Shared Services VPC CIDR-Bereich: Wenn Sie eine VPC erstellen, müssen Sie einen IPv4 Adressbereich für die VPC in Form eines CIDR-Blocks (Classless Inter-Domain Routing) angeben, z. B. 10.0.1.0/24. Dies ist der primäre CIDR-Block für Ihre VPC.

Anmerkung

Das AMS-Team empfiehlt den Bereich /23.

Active Directory-Details: Microsoft Active Directory (AD) wird für user/resource Verwaltung, Authentifizierung/Autorisierung und DNS für all Ihre AMS-Landingzone-Konten mit mehreren Konten verwendet. AMS AD ist außerdem mit einer unidirektionalen Vertrauensstellung für Ihr Active Directory für eine vertrauensbasierte Authentifizierung konfiguriert. Die folgende Eingabe ist erforderlich, um das AD zu erstellen:

Domain Fully Qualified Domain Name (FQDN): Der vollqualifizierte Domainname für das AWS Managed Microsoft AD-Verzeichnis. Die Domain sollte keine bestehende Domain oder untergeordnete Domain einer bestehenden Domain in Ihrem Netzwerk sein.

Domain-NetBIOS-Name: Wenn Sie keinen NetBIOS-Namen angeben, verwendet AMS standardmäßig den ersten Teil Ihres Verzeichnis-DNS als Namen. Zum Beispiel corp für das Verzeichnis DNS corp.example.com.

Trend Micro — Endpoint Protection Security (EPS): Trend Micro Endpoint Protection (EPS) ist die Hauptkomponente von AMS für die Betriebssystemsicherheit. Das System besteht aus Deep Security Manager (DSM), EC2 Instanzen, EC2 Relay-Instanzen und einem Agenten, der auf allen Datenebenen und EC2 Kundeninstanzen präsent ist.

Sie müssen das

EPSMarketplaceSubscriptionRoleim Shared Services-Konto verwenden und entweder das Trend Micro Deep Security (BYOL) AMI oder Trend Micro Deep Security (Marketplace) abonnieren.Die folgenden Standardeingaben sind erforderlich, um EPS zu erstellen (falls Sie die Standardwerte ändern möchten):

Relay-Instanztyp: Standardwert — m5.large

DSM-Instanztyp: Standardwert — m5.xlarge

DB-Instance-Größe: Standardwert — 200 GB

RDS-Instance-Typ: Standardwert — db.m5.large

Kundenbastionen: Im Shared Services-Konto stehen Ihnen SSH- oder RDP-Bastionen (oder beide) zur Verfügung, um auf andere Hosts in Ihrer AMS-Umgebung zugreifen zu können. Um als Benutzer auf das AMS-Netzwerk zuzugreifen (SSH/RDP), you must use "customer" Bastions as the entry point. The network path originates from the on-premise network, goes through DX/VPNzum Transit Gateway (TGW)) und wird dann zur Shared Services-VPC weitergeleitet. Sobald Sie auf die Bastion zugreifen können, können Sie zu anderen Hosts in der AMS-Umgebung springen, sofern die Zugriffsanfrage genehmigt wurde.

Die folgenden Eingaben sind für SSH-Bastionen erforderlich.

Gewünschte Instanzkapazität von SSH Bastion: Standardwert: 2.

Maximale Anzahl an SSH Bastion-Instanzen: Standardwert: 4.

Minimale Anzahl an SSH-Bastion-Instanzen: Standardwert -2.

SSH Bastion-Instanztyp: Standardwert — m5.large (kann geändert werden, um Kosten zu sparen; zum Beispiel ein t3.medium).

SSH Bastion Ingress CIDRs: IP-Adressbereiche, von denen aus Benutzer in Ihrem Netzwerk auf SSH Bastions zugreifen.

-

Die folgenden Eingaben sind für Windows RDP-Bastionen erforderlich.

RDP-Bastion-Instanztyp: Standardwert — t3.medium.

Gewünschte Mindestanzahl an Sitzungen für RDP Bastion: Standardwert: 2.

Maximale Anzahl an RDP-Sitzungen: Standardwert -10.

RDP Bastion-Konfigurationstyp: Sie können eine der folgenden Konfigurationen wählen

SecureStandard = Ein Benutzer erhält eine Bastion und nur ein Benutzer kann sich mit der Bastion verbinden.

SecureHA = Ein Benutzer erhält zwei Bastionen in zwei verschiedenen AZs, mit denen er sich verbinden kann, und nur ein Benutzer kann sich mit der Bastion verbinden.

SharedStandard = Ein Benutzer erhält eine Bastion, mit der er sich verbinden kann, und zwei Benutzer können sich gleichzeitig mit derselben Bastion verbinden.

shareDHA = Ein Benutzer erhält zwei Bastionen in zwei verschiedenen AZs, mit denen er sich verbinden kann, und zwei Benutzer können sich gleichzeitig mit derselben Bastion verbinden.

Kunden-RDP-Eingang CIDRs: IP-Adressbereiche, von denen aus Benutzer in Ihrem Netzwerk auf RDP Bastions zugreifen.