Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwenden Sie AMS SSP zur Bereitstellung AWS Secrets Manager in Ihrem AMS-Konto

Verwenden Sie den AMS Self-Service Provisioning (SSP) -Modus, um direkt auf AWS Secrets Manager Funktionen in Ihrem von AMS verwalteten Konto zuzugreifen. AWS Secrets Manager hilft Ihnen beim Schutz von Geheimnissen, die Sie für den Zugriff auf Ihre Anwendungen, Dienste und IT-Ressourcen benötigen. Mit diesem Service können Sie Datenbankanmeldedaten, API-Schlüssel und andere Geheimnisse während ihres gesamten Lebenszyklus problemlos rotieren, verwalten und abrufen. Benutzer und Anwendungen rufen Geheimnisse mit einem Aufruf des Secrets Manager ab APIs, sodass sensible Informationen nicht mehr im Klartext hartcodiert werden müssen. Secrets Manager bietet geheime Rotation mit integrierter Integration für Amazon RDS, Amazon Redshift und Amazon DocumentDB. Der Service ist auch auf andere Arten von Geheimnissen erweiterbar, einschließlich API-Schlüsseln und Tokens. OAuth Weitere Informationen hierzu finden Sie unter AWS Secrets Manager

Anmerkung

Standardmäßig können AMS-Betreiber auf Geheimnisse zugreifen AWS Secrets Manager , die mit dem AWS KMS Standardschlüssel (CMK) des Kontos verschlüsselt wurden. Wenn Sie möchten, dass AMS Operations nicht auf Ihre Geheimnisse zugreifen kann, verwenden Sie ein benutzerdefiniertes CMK mit einer AWS Key Management Service (AWS KMS) -Schlüsselrichtlinie, die Berechtigungen definiert, die den im Secret gespeicherten Daten entsprechen.

Häufig gestellte Fragen zu Secrets Manager in AWS Managed Services

F: Wie beantrage ich Zugriff auf AWS Secrets Manager in meinem AMS-Konto?

Fordern Sie Zugriff auf Secrets Manager an, indem Sie einen RFC mit dem Änderungstyp Management | AWS service | Self-provisioned service | Add (ct-3qe6io8t6jtny) einreichen. Dieser RFC stellt Ihrem customer_secrets_manager_console_role customer-rotate-secrets-lambda-role Konto die folgenden IAM-Rollen zur Verfügung: und. Die customer_secrets_manager_console_role wird als Admin-Rolle für die Bereitstellung und Verwaltung der Secrets verwendet und customer-rotate-secrets-lambda-role wird als Lambda-Ausführungsrolle für die Lambda-Funktionen verwendet, die die Secrets rotieren. Nachdem sie in Ihrem Konto bereitgestellt wurde, müssen Sie die customer_secrets_manager_console_role Rolle in Ihre Verbundlösung integrieren.

F: Welche Einschränkungen gelten für die Nutzung AWS Secrets Manager in meinem AMS-Konto?

Der volle Funktionsumfang von AWS Secrets Manager ist in Ihrem AMS-Konto verfügbar, ebenso wie die automatische Rotation von Geheimnissen. Beachten Sie jedoch, dass das Einrichten Ihrer Rotation mithilfe von „Create a new Lambda function to perform rotation“ nicht unterstützt wird, da für die Erstellung des CloudFormation Stacks erhöhte Berechtigungen erforderlich sind (Erstellung der IAM-Rolle und Lambda-Funktion), wodurch der Change-Management-Prozess umgangen wird. AMS Advanced unterstützt nur „Eine bestehende Lambda-Funktion zur Rotation verwenden“, bei der Sie Ihre Lambda-Funktionen so verwalten, dass Geheimnisse mithilfe der Lambda-SSPS-Admin-Rolle rotiert werden. AWS AMS Advanced erstellt oder verwaltet Lambda nicht, um die Geheimnisse rotieren zu lassen.

F: Was sind die Voraussetzungen oder Abhängigkeiten für die Nutzung AWS Secrets Manager in meinem AMS-Konto?

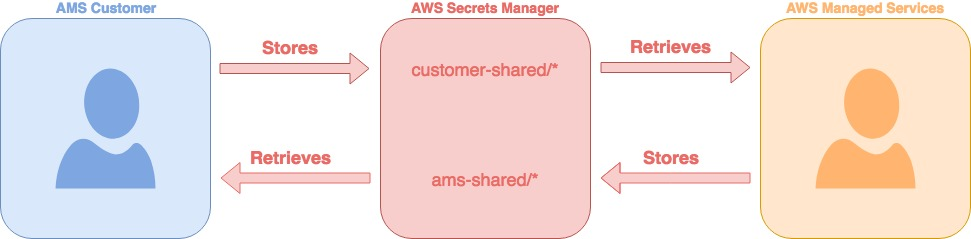

Die folgenden Namespaces sind für AMS reserviert und im Rahmen des direkten Zugriffs auf nicht verfügbar: AWS Secrets Manager

arn:aws:secretsmanager: *:*:secret:ams-shared/*

arn:aws:secretsmanager: *:*:secret:customer-shared/*

arn:aws:secretsmanager: *:*:secret:ams/*

Schlüssel mit Secrets Manager (AMS SSPS) teilen

Die Weitergabe von Geheimnissen an AMS im Klartext eines RFC, einer Serviceanfrage oder eines Vorfallberichts führt zu einem Vorfall mit der Offenlegung von Informationen. AMS löscht diese Informationen aus dem Fall und fordert Sie auf, die Schlüssel neu zu generieren.

Sie können AWS Secrets Managercustomer-shared.

Häufig gestellte Fragen zum Teilen von Schlüsseln mit Secrets Manager

F: Welche Arten von Geheimnissen müssen mit Secrets Manager geteilt werden?

Einige Beispiele sind vorab genutzte Schlüssel für die VPN-Erstellung, vertrauliche Schlüssel wie Authentifizierungsschlüssel (IAM, SSH), Lizenzschlüssel und Passwörter.

F: Wie kann ich die Schlüssel mithilfe von Secrets Manager mit AMS teilen?

Melden Sie sich mit Ihrem Verbundzugriff und der entsprechenden Rolle bei der AWS Management-Konsole an:

für SALZ, das

Customer_ReadOnly_Rolefür MALZ,

AWSManagedServicesChangeManagementRole.Navigieren Sie zur AWS Secrets Manager Konsole

und klicken Sie auf Neues Geheimnis speichern. Wählen Sie Andere Art von Secrets aus.

Geben Sie den geheimen Wert als Klartext ein und verwenden Sie die standardmäßige KMS-Verschlüsselung. Klicken Sie auf Weiter.

Geben Sie den geheimen Namen und die Beschreibung ein. Der Name beginnt immer mit customer-shared/. Zum Beispiel customer-shared/mykey2022. Klicken Sie auf Weiter.

Lassen Sie die automatische Rotation deaktiviert und klicken Sie auf Weiter.

Überprüfen Sie es und klicken Sie auf Speichern, um das Geheimnis zu speichern.

Antworten Sie uns über die Serviceanfrage, den RFC oder den Vorfallbericht mit dem geheimen Namen, damit wir das Geheimnis identifizieren und abrufen können.

F: Welche Berechtigungen sind für die gemeinsame Nutzung der Schlüssel mit Secrets Manager erforderlich?

SALZ: Suchen Sie nach der customer_secrets_manager_shared_policy verwalteten IAM-Richtlinie und stellen Sie sicher, dass das Richtliniendokument mit dem Dokument übereinstimmt, das in den folgenden Erstellungsschritten angehängt wurde. Vergewissern Sie sich, dass die Richtlinie den folgenden IAM-Rollen zugeordnet ist:. Customer_ReadOnly_Role

MALZ: Stellen Sie sicherAMSSecretsManagerSharedPolicy, dass der AWSManagedServicesChangeManagementRole Rolle, zugeordnet ist, die Ihnen die GetSecretValue Aktion im ams-shared Namespace ermöglicht.

Beispiel:

{ "Action": "secretsmanager:*", "Resource": [ "arn:aws:secretsmanager:*:*:secret:ams-shared/*", "arn:aws:secretsmanager:*:*:secret:customer-shared/*" ], "Effect": "Allow", "Sid": "AllowAccessToSharedNameSpaces" }

Anmerkung

Die erforderlichen Berechtigungen werden erteilt, wenn Sie einen AWS Secrets Manager als Self-Service bereitgestellten Dienst hinzufügen.