Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Identitäts- und Zugriffsverwaltung

AWS Identity and Access Management (IAM) ist ein Webservice, mit dem Sie den Zugriff auf AWS Ressourcen sicher kontrollieren können. Sie verwenden IAM, um zu steuern, wer authentifiziert (angemeldet) und autorisiert (Berechtigungen besitzt) ist, Ressourcen zu nutzen. Während des AMS-Onboardings sind Sie dafür verantwortlich, kontoübergreifende IAM-Administratorrollen in jedem Ihrer verwalteten Konten zu erstellen.

IAM-Sicherheitsvorkehrungen für die Multi-Account Landing Zone (MALZ)

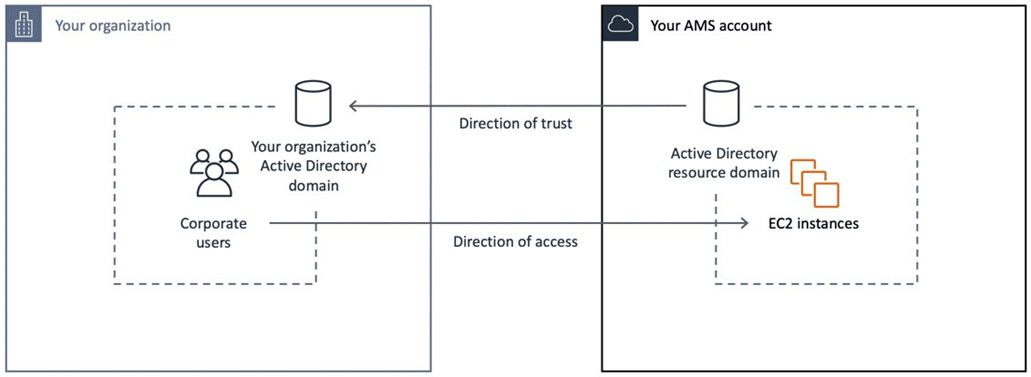

Die AMS Multi-Account landing zone (MALZ) erfordert eine Active Directory-Vertrauensstellung (AD) als primäres Entwurfsziel des AMS Access Management, damit jede Organisation (sowohl AMS als auch Kunde) die Lebenszyklen ihrer eigenen Identitäten verwalten kann. Dadurch entfällt die Notwendigkeit, Anmeldeinformationen im Verzeichnis des jeweils anderen zu speichern. Die unidirektionale Vertrauensstellung ist so konfiguriert, dass das verwaltete Active Directory innerhalb des Netzwerks dem kundeneigenen oder verwalteten AD AWS-Konto vertraut, um Benutzer zu authentifizieren. Da es sich bei der Vertrauensstellung nur um eine Richtung handelt, bedeutet dies nicht, dass das Active Directory des Kunden dem Managed AD vertraut.

In dieser Konfiguration wird das Kundenverzeichnis, das Benutzeridentitäten verwaltet, als Benutzergesamtstruktur bezeichnet, und das verwaltete AD, an das EC2 Amazon-Instances angehängt sind, wird als Resource Forest bezeichnet. Dies ist ein häufig verwendetes Microsoft-Entwurfsmuster für die Windows-Authentifizierung. Weitere Informationen finden Sie unter Forest

Dieses Modell ermöglicht es beiden Organisationen, ihre jeweiligen Lebenszyklen zu automatisieren, und ermöglicht sowohl AMS als auch Ihnen, den Zugriff schnell zu widerrufen, wenn ein Mitarbeiter das Unternehmen verlässt. Wenn beide Organisationen ohne dieses Modell ein gemeinsames Verzeichnis verwenden (oder users/groups in den Verzeichnissen des jeweils anderen Unternehmens erstellt), müssten beide Organisationen zusätzliche Workflows und Benutzersynchronisierungen einrichten, um zu berücksichtigen, ob Mitarbeiter beginnen und gehen. Dies birgt Risiken, da dieser Prozess Latenz aufweist und fehleranfällig sein kann.

Voraussetzungen für den MALZ-Zugriff

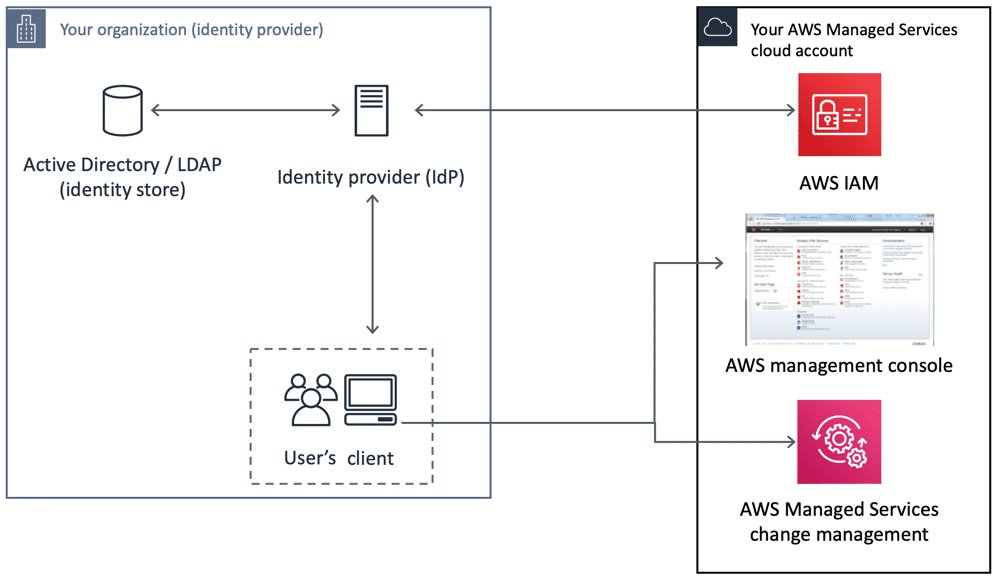

MALZ Identity Provider-Integration für den Zugriff auf die AWS/AMS-Konsole, CLI, SDK.

Einseitige Vertrauensstellung für EC2 Amazon-Instances in Ihrem AMS-Konto.

Amazon Inspector-Sicherheit

Der Amazon Inspector-Service überwacht die Sicherheit Ihrer AMS-verwalteten Stacks. Amazon Inspector ist ein automatisierter Sicherheitsbewertungsservice, der dabei hilft, Sicherheits- und Compliance-Lücken in der bereitgestellten Infrastruktur zu identifizieren AWS. Mit den Sicherheitsbeurteilungen von Amazon Inspector können Sie Stacks automatisch auf Sicherheitslücken, Sicherheitslücken und Abweichungen von bewährten Methoden untersuchen, indem Sie Ihre EC2 Amazon-Instances auf unbeabsichtigten Netzwerkzugriff und Sicherheitslücken überprüfen. Nach der Durchführung einer Bewertung erstellt Amazon Inspector eine detaillierte Liste der Sicherheitsfeststellungen, die nach Schweregrad priorisiert sind. Amazon Inspector-Assessments werden als vordefinierte Regelpakete angeboten, die den gängigen bewährten Sicherheitsmethoden und Definitionen zugeordnet sind. Diese Regeln werden regelmäßig von AWS Sicherheitsforschern aktualisiert. Weitere Informationen zu Amazon Inspector finden Sie unter Amazon Inspector

AMS Amazon Inspector FAQs

Ist Amazon Inspector standardmäßig auf meinen AMS-Konten installiert?

Nein. Amazon Inspector ist nicht Teil des standardmäßigen AMI-Builds oder der Workload-Erfassung.

Wie greife ich auf Amazon Inspector zu und installiere es?

Reichen Sie einen RFC (Management | Other | Other | Create) ein, um den Kontozugriff und die Installation bei Inspector anzufordern. Das AMS-Betriebsteam ändert die ReadOnly Rolle Customer_ _Role, um Zugriff auf die Amazon Inspector Inspector-Konsole (ohne SSM-Zugriff) zu gewähren.

Muss der Amazon Inspector Agent auf allen EC2 Amazon-Instances installiert sein, die ich bewerten möchte?

Nein, Amazon Inspector-Assessments mit dem Regelpaket zur Netzwerkerreichbarkeit können ohne einen Agenten für alle EC2 Amazon-Instances ausgeführt werden. Der Agent ist für Regelpakete zur Hostbewertung erforderlich. Weitere Informationen zur Agenteninstallation finden Sie unter Amazon Inspector Agents installieren.

Fallen für diesen Service zusätzliche Kosten an?

Ja. Die Preise von Amazon Inspector finden Sie auf der Preisseite von Amazon Inspector

. Was sind die Ergebnisse von Amazon Inspector?

Bei den Ergebnissen handelt es sich um potenzielle Sicherheitsprobleme, die bei der Bewertung des ausgewählten Bewertungsziels durch Amazon Inspector entdeckt wurden. Die Ergebnisse werden in der Amazon Inspector Inspector-Konsole oder in der API angezeigt und enthalten sowohl eine detaillierte Beschreibung der Sicherheitsprobleme als auch Empfehlungen zu deren Lösung.

Sind Berichte über die Bewertung durch Amazon Inspector verfügbar?

Ja. Ein Bewertungsbericht ist ein Dokument mit Details zu den Testobjekten des Bewertungslaufs und den entsprechenden Ergebnissen. Die Ergebnisse Ihrer Bewertung werden als Standardberichte ausgegeben, die Sie erstellen und an Ihr Team weiterleiten können, um Abhilfemaßnahmen zu initiieren, mehr Auditdaten zur Compliance abzurufen oder zu Referenzzwecken zu speichern. Ein Amazon Inspector-Assessmentbericht kann für einen Bewertungslauf generiert werden, sobald dieser erfolgreich abgeschlossen wurde.

Kann ich Tags verwenden, um die Stacks zu identifizieren, für die ich Amazon Inspector Inspector-Berichte ausführen möchte?

Ja.

Haben AMS Operations-Teams Zugriff auf die Bewertungsergebnisse von Amazon Inspector?

Ja. Jeder, der Zugriff auf die Amazon Inspector Inspector-Konsole in AWS hat, kann Ergebnisse und Bewertungsberichte einsehen.

Werden die AMS Operations-Teams auf der Grundlage der Ergebnisse der Amazon Inspector Inspector-Berichte Maßnahmen empfehlen oder Maßnahmen ergreifen?

Nein. Wenn Sie möchten, dass Änderungen auf der Grundlage der Ergebnisse des Amazon Inspector Inspector-Berichts vorgenommen werden, müssen Sie Änderungen über einen RFC (Management | Other | Other | Update) beantragen.

Wird AMS benachrichtigt, wenn ich einen Amazon Inspector Inspector-Bericht erstelle?

Wenn Sie Zugriff auf Amazon Inspector anfordern, benachrichtigt der AMS-Operator, der den RFC ausführt, Ihren CSDM über die Anfrage.

Weitere Informationen finden Sie unter Amazon Inspector FAQs

Nicht standardmäßige EPS-Einstellungen für die AMS-Landingzone mit mehreren Konten

Dieser Abschnitt wurde redigiert, da er vertrauliche AMS-Sicherheitsinformationen enthält. Diese Informationen sind in der AMS-Konsolendokumentation verfügbar. Um auf AWS Artifact zuzugreifen, können Sie sich an Ihren CSDM wenden, um Anweisungen zu erhalten, oder gehen Sie zu Erste Schritte mit AWS

AMS-Leitplanken

Bei einer Guardrail handelt es sich um eine Regel auf hoher Ebene, die eine kontinuierliche Steuerung Ihrer gesamten AMS-Umgebung gewährleistet.

Dieser Abschnitt wurde redigiert, da er sensible AMS-Sicherheitsinformationen enthält. Diese Informationen sind in der AMS-Konsolendokumentation verfügbar. Um auf AWS Artifact zuzugreifen, können Sie sich an Ihren CSDM wenden, um Anweisungen zu erhalten, oder gehen Sie zu Erste Schritte mit AWS

Richtlinien zur Steuerung des MALZ-Service

Dieser Abschnitt wurde redigiert, da er sensible sicherheitsrelevante AMS-Informationen enthält. Diese Informationen sind in der AMS-Konsolendokumentation verfügbar. Um auf AWS Artifact zuzugreifen, können Sie sich an Ihren CSDM wenden, um Anweisungen zu erhalten, oder gehen Sie zu Erste Schritte mit AWS