Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwaltete Palo Alto-Ausgangsfirewall

AMS bietet eine Managed Palo Alto Egress Firewall-Lösung, die das Filtern von ausgehendem Internetverkehr für alle Netzwerke in der Multi-Account Landing Zone-Umgebung (mit Ausnahme von öffentlich zugänglichen Diensten) ermöglicht. Diese Lösung kombiniert die branchenführende Firewall-Technologie (Palo Alto VM-300) mit den Infrastrukturmanagementfunktionen von AMS zur Bereitstellung, Überwachung, Verwaltung, Skalierung und Wiederherstellung der Infrastruktur in konformen Betriebsumgebungen. Dritte, einschließlich Palo Alto Networks, haben keinen Zugriff auf die Firewalls. Sie werden ausschließlich von AMS-Technikern verwaltet.

Steuerung des Verkehrs

Die verwaltete Firewall-Lösung für ausgehenden Datenverkehr verwaltet eine Domain-Zulassungsliste, die aus AMS-erforderlichen Domänen für Dienste wie Backup und Patch sowie aus Ihren definierten Domänen besteht. Wenn ausgehender Internetverkehr an die Firewall weitergeleitet wird, wird eine Sitzung geöffnet, der Datenverkehr wird ausgewertet, und wenn er einer zulässigen Domain entspricht, wird der Datenverkehr an das Ziel weitergeleitet.

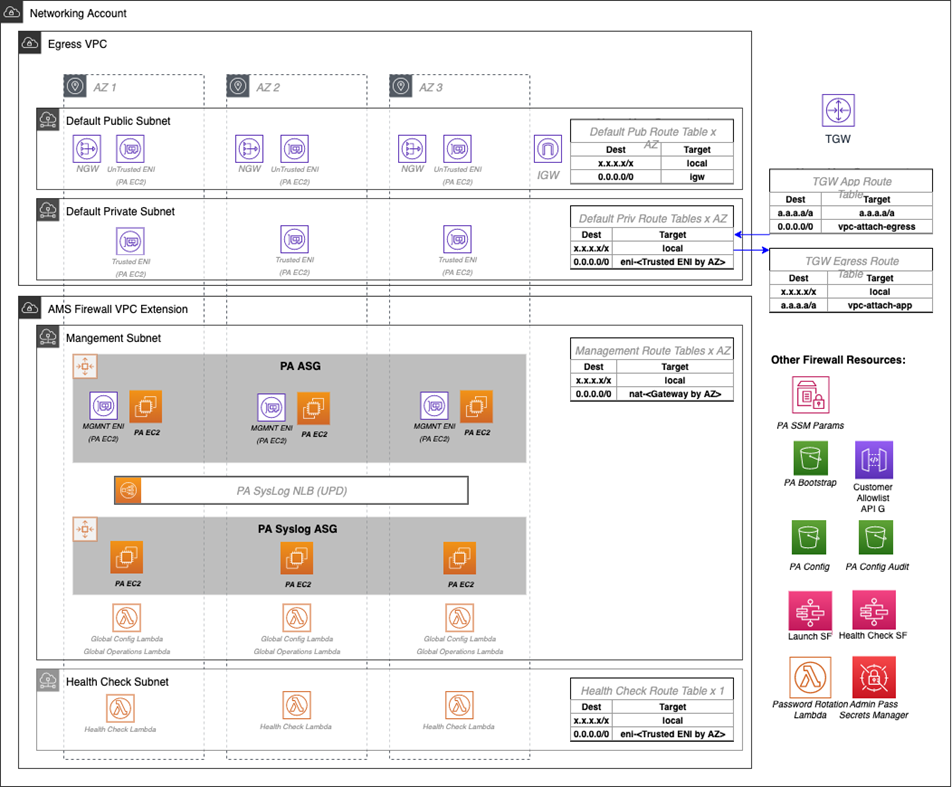

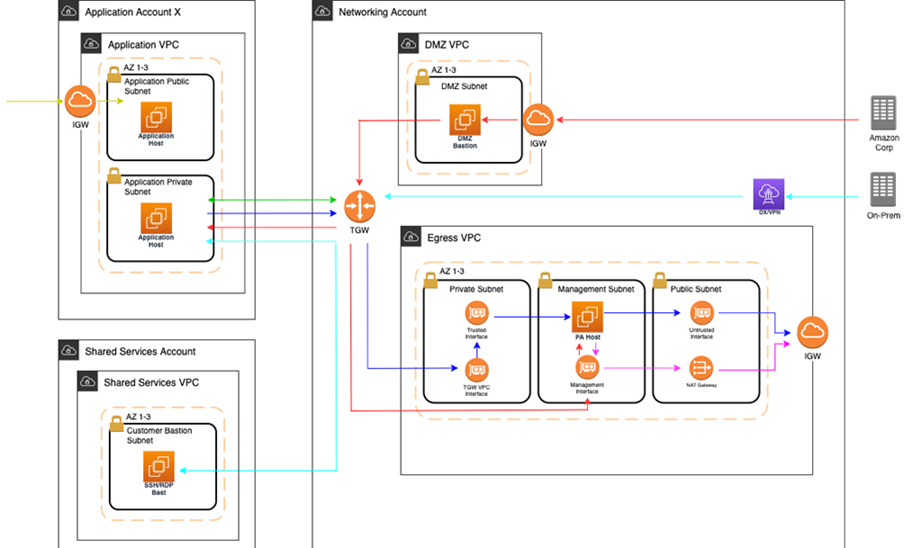

Architektur

Die verwaltete Firewall-Lösung für ausgehenden Datenverkehr folgt einem Hochverfügbarkeitsmodell, bei dem je nach Anzahl der Verfügbarkeitszonen () zwei bis drei Firewalls eingesetzt werden. AZs Die Lösung nutzt einen Teil des IP-Bereichs der Standard-Ausgangs-VPC, stellt aber auch eine VPC-Erweiterung (/24) für zusätzliche Ressourcen bereit, die für die Verwaltung der Firewalls erforderlich sind.

Netzwerkfluss

Auf hoher Ebene bleibt das Routing des öffentlichen ausgehenden Datenverkehrs unverändert, mit Ausnahme der Art und Weise, wie der Datenverkehr von der ausgehenden VPC ins Internet geleitet wird:

Ausgangsverkehr, der für das Internet bestimmt ist, wird über die VPC-Routentabelle an das Transit Gateway (TGW) gesendet

TGW leitet den Verkehr über die TGW-Routentabelle an die Ausgangs-VPC weiter

VPC leitet den Verkehr über die Routentabellen des privaten Subnetzes ins Internet weiter.

In der standardmäßigen Multi-Account-Landingzone-Umgebung wird der Internetverkehr direkt an ein NAT-Gateway (Network Address Translation) gesendet. Die verwaltete Firewall-Lösung konfiguriert die Routing-Tabellen für private Subnetze neu, sodass die Standardroute (0.0.0.0/0) stattdessen auf eine Firewall-Schnittstelle verweist.

Die Firewalls selbst enthalten drei Schnittstellen:

Vertrauenswürdige Schnittstelle: Private Schnittstelle für den Empfang von Datenverkehr, der verarbeitet werden soll.

Nicht vertrauenswürdige Schnittstelle: Öffentliche Schnittstelle zum Senden von Datenverkehr ins Internet. Da die Firewalls NAT ausführen, akzeptieren externe Server Anfragen von diesen öffentlichen IP-Adressen.

Verwaltungsschnittstelle: Private Schnittstelle für Firewall-API, Updates, Konsole usw.

Während des gesamten Routings wird der Verkehr innerhalb derselben Availability Zone (AZ) aufrechterhalten, um den AZ-übergreifenden Verkehr zu reduzieren. Der Verkehr wird nur dann überquert AZs , wenn ein Failover auftritt.

Änderung der Zulassungsliste

Nach dem Onboarding ams-allowlist wird eine standardmäßige Zulassungsliste mit dem Namen erstellt, die für AMS erforderliche öffentliche Endpunkte sowie öffentliche Endpunkte für das Patchen von Windows- und Linux-Hosts enthält. Sobald der Betrieb abgeschlossen ist, können Sie in der AMS-Konsole unter der Kategorie Management | Managed Firewall | Outbound (Palo Alto) RFCs erstellen, um Zulassungslisten zu erstellen oder zu löschen oder die Domänen zu ändern. Beachten Sie, dass dies nicht geändert werden kann. ams-allowlist Die RFCs werden vollständig automatisiert behandelt (sie sind nicht manuell).

Benutzerdefinierte Sicherheitsrichtlinie

Sicherheitsrichtlinien bestimmen anhand von Datenverkehrsattributen wie der Quell- und Zielsicherheitszone, der Quell- und Ziel-IP-Adresse und dem Dienst, ob eine Sitzung blockiert oder zugelassen wird. Benutzerdefinierte Sicherheitsrichtlinien werden vollständig automatisiert unterstützt RFCs. CTs Informationen zum Erstellen oder Löschen von Sicherheitsrichtlinien finden Sie in der Kategorie Management | Managed Firewall | Outbound (Palo Alto). Das CT zum Bearbeiten einer vorhandenen Sicherheitsrichtlinie finden Sie unter der Kategorie Bereitstellung | Managed Firewall | Outbound (Palo Alto). Sie können neue Sicherheitsrichtlinien erstellen, Sicherheitsrichtlinien ändern oder Sicherheitsrichtlinien löschen.

Anmerkung

Die Standardsicherheitsrichtlinie ams-allowlist kann nicht geändert werden

CloudWatch PA-Dashboards für ausgehenden Datenverkehr

Zwei Dashboards bieten eine aggregierte Ansicht von Palo Alto (PA). Das AMS-MF-PA-Egress-Config-Dashboard bietet eine Übersicht über die PA-Konfiguration, Links zu Zulassungslisten und eine Liste aller Sicherheitsrichtlinien einschließlich ihrer Attribute. CloudWatch Das AMS-MF-PA-Egress-Dashboard kann so angepasst werden, dass Verkehrsprotokolle gefiltert werden. Um beispielsweise ein Dashboard für eine Sicherheitsrichtlinie zu erstellen, können Sie einen RFC mit einem Filter wie dem folgenden erstellen:

fields @timestamp, @message | filter @logStream like /pa-traffic-logs/ | filter @message like /<Security Policy Name>/ | parse @message "*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*," as x1, @x2, @x3, @x4, @type, @x6, @x7, @source_ip, @destination_ip, @source_nat_ip, @dest_nat_ip, @rule, @x13, @x14, @application, @x16, @from_zone, @to_zone, @x19, @x20, @x21, @x22, @session_id, @x24, @source_port, @destination_port, @source_nat_port, @destination_nat_port, @x29, @protocol, @action, @bytes, @bytes_sent, @bytes_recieved, @packets, @x36, @x37, @category, @x39, @x40, @x41, @source_country, @destination_country, @x44, @packets_sent, @packets_recieved, @session_end_reason, @x48, @x49, @x50 | display @timestamp, @rule, @action, @session_end_reason, @protocol, @source_ip, @destination_ip, @source_port, @destination_port, @session_id, @from_zone, @to_zone, @category, @bytes_sent, @bytes_recieved, @packets_sent, @packets_recieved, @source_country, @destination_country

Failover-Modell

Die Firewall-Lösung umfasst zwei bis drei Palo Alto (PA) -Hosts (einer pro AZ). Healthy Check Canaries wird nach einem konstanten Zeitplan ausgeführt, um den Zustand der Hosts zu bewerten. Wenn ein Host als fehlerhaft identifiziert wird, wird AMS benachrichtigt, und der Datenverkehr für diese AZ wird durch Änderung der Routing-Tabelle automatisch auf einen fehlerfreien Host in einer anderen AZ umgeleitet. Da der Workflow zur Integritätsprüfung ständig ausgeführt wird, wird der Datenverkehr wieder auf die richtige AZ mit dem fehlerfreien Host umgeleitet, wenn der Host aufgrund vorübergehender Probleme oder manueller Behebung wieder funktionsfähig ist.

Skalierung

AMS überwacht die Firewall auf Durchsatz- und Skalierungsgrenzen. Wenn die Durchsatzgrenzen die unteren Schwellenwerte (CPU/Netzwerk) überschreiten, erhält AMS eine Warnung. Ein niedriger Schwellenwert deutet darauf hin, dass die Ressourcen fast ausgelastet sind und ein Punkt erreicht ist, an dem AMS die Messwerte im Laufe der Zeit auswertet und Skalierungslösungen vorschlägt.

Backup und Backup

Backups werden beim ersten Start, nach allen Konfigurationsänderungen und in regelmäßigen Abständen erstellt. Beim ersten Start werden Backups pro Host erstellt, aber Konfigurationsänderungen und regelmäßige Intervall-Backups werden auf allen Firewall-Hosts durchgeführt, wenn der Backup-Workflow aufgerufen wird. AMS-Techniker können zusätzliche Backups außerhalb dieser Fenster erstellen oder auf Anfrage Backup-Details bereitstellen.

AMS-Techniker können bei Bedarf die Wiederherstellung von Konfigurations-Backups durchführen. Wenn eine Wiederherstellung erforderlich ist, erfolgt sie auf allen Hosts, um die Konfiguration zwischen den Hosts synchron zu halten.

Eine Wiederherstellung kann auch erfolgen, wenn ein Host eine Instanz vollständig recyceln muss. Eine automatische Wiederherstellung des neuesten Backups erfolgt, wenn eine neue EC2 Instanz bereitgestellt wird. Im Allgemeinen werden Hosts nicht regelmäßig recycelt und sind für schwerwiegende Ausfälle oder erforderliche AMI-Swaps reserviert. Host-Wiederverwendungen werden manuell initiiert, und Sie werden benachrichtigt, bevor eine Wiederverwertung stattfindet.

Abgesehen von den Backups der Firewall-Konfiguration werden Ihre spezifischen Regeln für die Zulassungsliste separat gesichert. Eine Sicherungskopie wird automatisch erstellt, wenn Ihre definierten Regeln für die Zulassungsliste geändert werden. Die Wiederherstellung der Sicherungskopie auf der Zulassungsliste kann bei Bedarf von einem AMS-Techniker durchgeführt werden.

Aktualisierungen

Die AMS Managed Firewall Solution erfordert im Laufe der Zeit verschiedene Updates, um das System zu verbessern, zusätzliche Funktionen hinzuzufügen oder das Firewall-Betriebssystem (OS) oder die Firewall-Software zu aktualisieren.

Die meisten Änderungen wirken sich nicht auf die Betriebsumgebung aus, z. B. die Aktualisierung der Automatisierungsinfrastruktur. Andere Änderungen wie die Rotation der Firewall-Instanz oder das Betriebssystem-Update können jedoch zu Störungen führen. Wenn eine mögliche Betriebsunterbrechung aufgrund von Updates bewertet wird, stimmt sich AMS mit Ihnen ab, um die Wartungsfenster zu berücksichtigen.

Zugriff durch den Bediener

AMS-Betreiber verwenden ihre ActiveDirectory Anmeldeinformationen, um sich beim Palo Alto-Gerät anzumelden, um Operationen durchzuführen (z. B. Patchen, Reagieren auf ein Ereignis usw.). Die Lösung behält die standardmäßigen AMS-Operator-Authentifizierungs- und Konfigurationsänderungsprotokolle bei, um die auf den Palo Alto-Hosts ausgeführten Aktionen nachzuverfolgen.

Standardprotokolle

Standardmäßig befinden sich die von der Firewall generierten Protokolle für jede Firewall im lokalen Speicher. Im Laufe der Zeit werden lokale Protokolle je nach Speicherauslastung gelöscht. Die AMS-Lösung ermöglicht den Versand von Protokollen von den Maschinen in Echtzeit an CloudWatch Protokolle. Weitere Informationen finden Sie unterCloudWatch Integration von Protokollen.

Die AMS-Techniker haben weiterhin die Möglichkeit, Protokolle bei Bedarf direkt von den Maschinen abzufragen und zu exportieren. Darüber hinaus können Protokolle an ein kundeneigenes Panorama gesendet werden. Weitere Informationen finden Sie unterPanoramaintegration.

Die Lösung erfasst die folgenden Protokolle:

| Protokolltyp | Beschreibung |

|---|---|

Datenverkehr |

Zeigt einen Eintrag für den Start und das Ende jeder Sitzung an. Jeder Eintrag enthält Datum und Uhrzeit, Quell- und Zielzonen, Adressen und Ports, den Namen der Anwendung, den Namen der auf den Flow angewendeten Sicherheitsregel, die Regelaktion (Zulassen, Verweigern oder Löschen), die Eingangs- und Ausgangsschnittstelle, die Anzahl der Byte und den Grund für das Sitzungsende. In der Spalte Typ wird angegeben, ob der Eintrag für den Beginn oder das Ende der Sitzung bestimmt ist oder ob die Sitzung verweigert oder abgebrochen wurde. Ein „Drop“ bedeutet, dass die Sicherheitsregel, die den Datenverkehr blockiert hat, eine „beliebige“ Anwendung angegeben hat, während ein „Deny“ bedeutet, dass die Regel eine bestimmte Anwendung identifiziert hat. Wenn der Datenverkehr unterbrochen wird, bevor die Anwendung identifiziert wurde, z. B. wenn eine Regel den gesamten Datenverkehr für einen bestimmten Dienst blockiert, wird die Anwendung als „nicht zutreffend“ angezeigt. |

Bedrohung |

Zeigt einen Eintrag für jeden von der Firewall generierten Sicherheitsalarm an. Jeder Eintrag enthält Datum und Uhrzeit, einen Namen oder eine URL der Bedrohung, die Quell- und Zielzonen, Adressen und Ports, den Namen der Anwendung sowie die Alarmaktion (zulassen oder blockieren) und den Schweregrad. In der Spalte Typ wird die Art der Bedrohung angegeben, z. B. „Virus“ oder „Spyware“, in der Spalte Name die Beschreibung oder URL der Bedrohung und in der Spalte Kategorie die Bedrohungskategorie (z. B. „Keylogger“) oder URL-Kategorie. |

URL-Filterung |

Zeigt Protokolle für URL-Filter an, die den Zugriff auf Websites kontrollieren und festlegen, ob Benutzer Anmeldeinformationen an Websites senden können. |

Konfiguration |

Zeigt für jede Konfigurationsänderung einen Eintrag an. Jeder Eintrag enthält Datum und Uhrzeit, den Administratorbenutzernamen, die IP-Adresse, von der aus die Änderung vorgenommen wurde, den Clienttyp (Webinterface oder CLI), die Art der Befehlsausführung, ob der Befehl erfolgreich war oder nicht, den Konfigurationspfad und die Werte vor und nach der Änderung. |

System (System) |

Zeigt einen Eintrag für jedes Systemereignis an. Jeder Eintrag enthält Datum und Uhrzeit, den Schweregrad des Ereignisses und eine Beschreibung des Ereignisses. |

Alarme |

Das Alarmprotokoll zeichnet detaillierte Informationen zu Alarmen auf, die vom System generiert werden. Die Informationen in diesem Protokoll werden auch unter Alarme gemeldet. Weitere Informationen finden Sie unter „Alarmeinstellungen definieren“. |

Authentifizierung |

Zeigt Informationen zu Authentifizierungsereignissen an, die auftreten, wenn Endbenutzer versuchen, auf Netzwerkressourcen zuzugreifen, deren Zugriff durch Authentifizierungsrichtlinienregeln gesteuert wird. Benutzer können diese Informationen verwenden, um Zugriffsprobleme zu beheben und die Benutzerauthentifizierungsrichtlinie nach Bedarf anzupassen. In Verbindung mit Korrelationsobjekten können Benutzer auch Authentifizierungsprotokolle verwenden, um verdächtige Aktivitäten im Netzwerk des Benutzers zu identifizieren, z. B. Brute-Force-Angriffe. Optional können Benutzer Authentifizierungsregeln so konfigurieren, dass Authentifizierungs-Timeouts protokolliert werden. Diese Timeouts beziehen sich auf den Zeitraum, in dem sich ein Benutzer nur einmal für eine Ressource authentifizieren muss, aber wiederholt darauf zugreifen kann. Anhand von Informationen zu den Timeouts können Benutzer entscheiden, ob und wie sie angepasst werden sollen. |

Vereinheitlicht |

Zeigt die neuesten Protokolleinträge für Verkehr, Bedrohung, URL-Filterung, WildFire Übermittlungen und Datenfilterung in einer einzigen Ansicht an. Die kollektive Protokollansicht ermöglicht es Benutzern, diese verschiedenen Protokolltypen gemeinsam zu untersuchen und zu filtern (anstatt jeden Protokollsatz einzeln zu durchsuchen). Oder Benutzer können wählen, welche Protokolltypen angezeigt werden sollen: Klicken Sie auf den Pfeil links neben dem Filterfeld und wählen Sie Traffic, Bedrohung, URL, Daten, and/or Wildfire aus, um nur die ausgewählten Protokolltypen anzuzeigen. |

Verwaltung von Ereignissen

AMS überwacht kontinuierlich die Kapazität, den Zustand und die Verfügbarkeit der Firewall. Von der Firewall generierte Metriken sowie AWS/AMS generierte Metriken werden verwendet, um Alarme zu erstellen, die von den Betriebstechnikern von AMS empfangen werden, die das Problem untersuchen und lösen. Die aktuellen Alarme decken die folgenden Fälle ab:

Ereignisalarme:

CPU-Auslastung der Firewall-Datenebene

CPU-Auslastung — CPU der Datenebene (Verarbeitung des Datenverkehrs)

Die Auslastung der Firewall-Pakete auf Datenebene liegt bei über 80%

Paketauslastung — Datenebene (Verarbeitung des Datenverkehrs)

Nutzung der Firewall-Sitzung auf der Datenebene

Firewall-Datenebene-Sitzung aktiv

Aggregierte Firewall-CPU-Auslastung

CPU-Auslastung für alle CPUs

Failover von AZ

Alarmt, wenn in einer AZ ein Failover auftritt

Ungesunder Syslog-Host

Der Syslog-Host schlägt die Integritätsprüfung fehl

Management-Alarme:

Ausfallalarm des Health Check Monitors

Wenn der Workflow zur Integritätsprüfung unerwartet fehlschlägt

Dies gilt für den Workflow selbst, nicht für den Fall, dass eine Firewall-Integritätsprüfung fehlschlägt

Alarm bei Ausfall der Passwortrotation

Wenn die Passwortrotation fehlschlägt

Das API-/Service-Benutzerkennwort wird alle 90 Tage gewechselt

Metriken

Alle Metriken werden erfasst und CloudWatch im Netzwerkkonto gespeichert. Diese können angezeigt werden, indem Sie Konsolenzugriff auf das Netzwerkkonto erhalten und zur CloudWatch Konsole navigieren. Einzelne Metriken können auf der Registerkarte Metriken oder in einer einzigen Dashboard-Ansicht mit ausgewählten Metriken angezeigt werden. Aggregierte Metriken können angezeigt werden, indem Sie zur Registerkarte Dashboard navigieren und AMS-MF-PA-Egress-Dashboard auswählen.

Benutzerdefinierte Metriken:

Zustandsprüfung

Namespace: AMS/MF/PA/Egress

PARouteTableConnectionsByA-Z

PAUnhealthyByInstance

PAUnhealthyAggregatedByAZ

PAHealthCheckLockState

Firewall generiert

Namespace:/AMS/MF/PA/Egress<instance-id>

DataPlaneCPUUtilizationPakt

DataPlanePacketBuffferUtilization

Pfanne GPGateway UtilizationPct

panSessionActive

panSessionUtilization

CloudWatch Integration von Protokollen

CloudWatch Durch die Integration von Protokollen werden Protokolle von den Firewalls in Logs weitergeleitet, wodurch das Risiko des Verlusts von CloudWatch Protokollen aufgrund der lokalen Speichernutzung verringert wird. Protokolle werden in Echtzeit ausgefüllt, sobald sie von den Firewalls generiert werden, und können bei Bedarf über die Konsole oder API eingesehen werden.

Komplexe Abfragen können für die Protokollanalyse erstellt oder mit CloudWatch Insights als CSV exportiert werden. Darüber hinaus bietet das benutzerdefinierte AMS Managed CloudWatch Firewall-Dashboard auch eine Schnellansicht bestimmter Verkehrsprotokollabfragen und eine grafische Darstellung der Zugriffe und der Richtlinieneinflüsse im Zeitverlauf. Die Verwendung von CloudWatch Protokollen ermöglicht auch die native Integration in andere AWS-Services wie AWS Kinesis.

Anmerkung

PA-Protokolle können nicht direkt an einen vorhandenen lokalen Syslog-Collector oder einen Syslog-Collector eines Drittanbieters weitergeleitet werden. Die AMS Managed Firewall-Lösung ermöglicht den Versand von Protokollen von den PA-Maschinen in Echtzeit an AWS CloudWatch Logs. Sie können die CloudWatch Logs Insight-Funktion verwenden, um Ad-hoc-Abfragen auszuführen. Darüber hinaus können Protokolle an die Panorama-Managementlösung Ihres Palo Alto gesendet werden. CloudWatch Protokolle können mithilfe von CloudWatch Abonnementfiltern auch an andere Ziele weitergeleitet werden. Erfahren Sie im folgenden Abschnitt mehr über Panorama. Weitere Informationen über Splunk finden Sie unter Integration mit Splunk.

Panoramaintegration

AMS Managed Firewall kann optional in Ihr bestehendes Panorama integriert werden. Auf diese Weise können Sie Firewallkonfigurationen von Panorama aus anzeigen oder Protokolle von der Firewall an das Panorama weiterleiten. Die Panorama-Integration mit AMS Managed Firewall ist schreibgeschützt, und Konfigurationsänderungen an den Firewalls von Panorama aus sind nicht zulässig. Panorama wird vollständig von Ihnen verwaltet und konfiguriert. AMS ist nur für die Konfiguration der Firewalls für die Kommunikation mit dem System verantwortlich.

Lizenzen

Der Preis der AMS Managed Firewall hängt von der Art der verwendeten Lizenz (stündlich oder Bring Your Own License, BYOL) und der Instanzgröße ab, in der die Appliance ausgeführt wird. Sie müssen die Instance-Größe und die Lizenzen der Palo Alto-Firewall, die Sie bevorzugen, über den AWS Marketplace bestellen.

Marketplace-Lizenzen: Akzeptieren Sie die Allgemeinen Geschäftsbedingungen des VM-Series Next-Generation Firewall Bundle 1 über das Netzwerkkonto in MALZ.

BYOL-Lizenzen: Akzeptieren Sie die Nutzungsbedingungen der VM-Series Next-Generation Firewall (BYOL) über das Netzwerkkonto in MALZ und geben Sie den „BYOL-Authentifizierungscode“, den Sie nach dem Kauf der Lizenz erhalten haben, an AMS weiter.

Einschränkungen

Derzeit unterstützt AMS Firewalls der Serien VM-300 oder VM-500. Konfigurationen finden Sie hier: Modelle der VM-Serie auf EC2 AWS-Instances

Anmerkung

Die AMS-Lösung wird im Active-Active-Modus ausgeführt, da jede PA-Instance in ihrer AZ den ausgehenden Datenverkehr für ihre jeweilige AZ abwickelt. Bei zwei AZs Instanzen verarbeitet jede PA-Instance also ausgehenden Datenverkehr mit bis zu 5 Gbit/s und bietet effektiv einen Gesamtdurchsatz von 10 Gbit/s über zwei. AZs Das Gleiche gilt für alle Grenzwerte in jeder AZ. Sollte die AMS-Zustandsprüfung fehlschlagen, verlagern wir den Verkehr von der AZ mit der fehlerhaften PA auf eine andere AZ, und beim Austausch der Instance wird die Kapazität auf die verbleibenden AZs Grenzwerte reduziert.

AMS unterstützt derzeit keine anderen Palo Alto-Pakete, die auf dem AWS Marketplace erhältlich sind. Sie können beispielsweise nicht nach dem „VM-Series Next-Generation Firewall Bundle 2“ fragen. Beachten Sie, dass die AMS Managed Firewall-Lösung, die Palo Alto verwendet, derzeit nur ein Angebot zur Filterung des ausgehenden Datenverkehrs bietet, sodass die Verwendung erweiterter Pakete der VM-Serie keine zusätzlichen Funktionen oder Vorteile bieten würde.

Anforderungen für das Onboarding

Sie müssen die Allgemeinen Geschäftsbedingungen der VM-Series Next-Generation Firewall von Palo Alto im AWS Marketplace lesen und akzeptieren.

Sie müssen die Instance-Größe, die Sie verwenden möchten, auf der Grundlage Ihrer erwarteten Arbeitslast bestätigen.

Sie müssen einen /24-CIDR-Block angeben, der nicht zu Konflikten mit Netzwerken in Ihrer Multi-Account-Landing Zone-Umgebung oder vor Ort führt. Sie muss derselben Klasse angehören wie die Egress-VPC (die Lösung stellt eine /24-VPC-Erweiterung für die Egress-VPC VPC).

Preise

Die Basiskosten für die Infrastruktur von AMS Managed Firewall sind in drei Hauptfaktoren aufgeteilt: die EC2 Instanz, die die Palo Alto-Firewall hostet, die Softwarelizenz, die Lizenzen der Palo Alto VM-Serie und Integrationen. CloudWatch

Die folgenden Preise basieren auf der Firewall der Serie VM-300.

EC2 Instanzen: Die Palo Alto-Firewall wird in einem Hochverfügbarkeitsmodell mit 2-3 EC2 Instanzen ausgeführt, wobei die Instanz auf den erwarteten Workloads basiert. Die Kosten für die Instanz hängen von der Region und der Anzahl der ab AZs

Bsp. us-east-1, m5.xlarge, 3 AZs

0,192$ * 24 * 30 * 3 = 414,72$

https://aws.amazon.com/ec2/Preise/auf Abfrage/

Palo Alto-Lizenzen: Die Softwarelizenzkosten einer Palo Alto VM-300-Firewall der nächsten Generation hängen von der Anzahl der AZ sowie vom Instanztyp ab.

Bsp. us-east-1, m5.xlarge, 3 AZs

0,87$ * 24 * 30 * 3 = 1879,20$

https://aws.amazon.com/marketplace/PP/B083M7JPKB? ref_=srh_res_product_title #pdp -Preisgestaltung

CloudWatch Integration von Protokollen: Die Protokollintegration nutzt SysLog Server (- t3.medium), NLB und CloudWatch Protokolle. EC2 CloudWatch Die Kosten für die Server hängen von der Region und der Anzahl der Server ab AZs, und die Kosten für die NLB/CloudWatch Protokolle variieren je nach Auslastung des Datenverkehrs.

Bsp. us-east-1, t3.medium, 3AZ

0,0416$ * 24 * 30 * 3 = 89,86$

https://aws.amazon.com/ec2/Preise/auf Abfrage/

https://aws.amazon.com/cloudwatch/Preisgestaltung/