Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Architektur von Netzwerkkonten

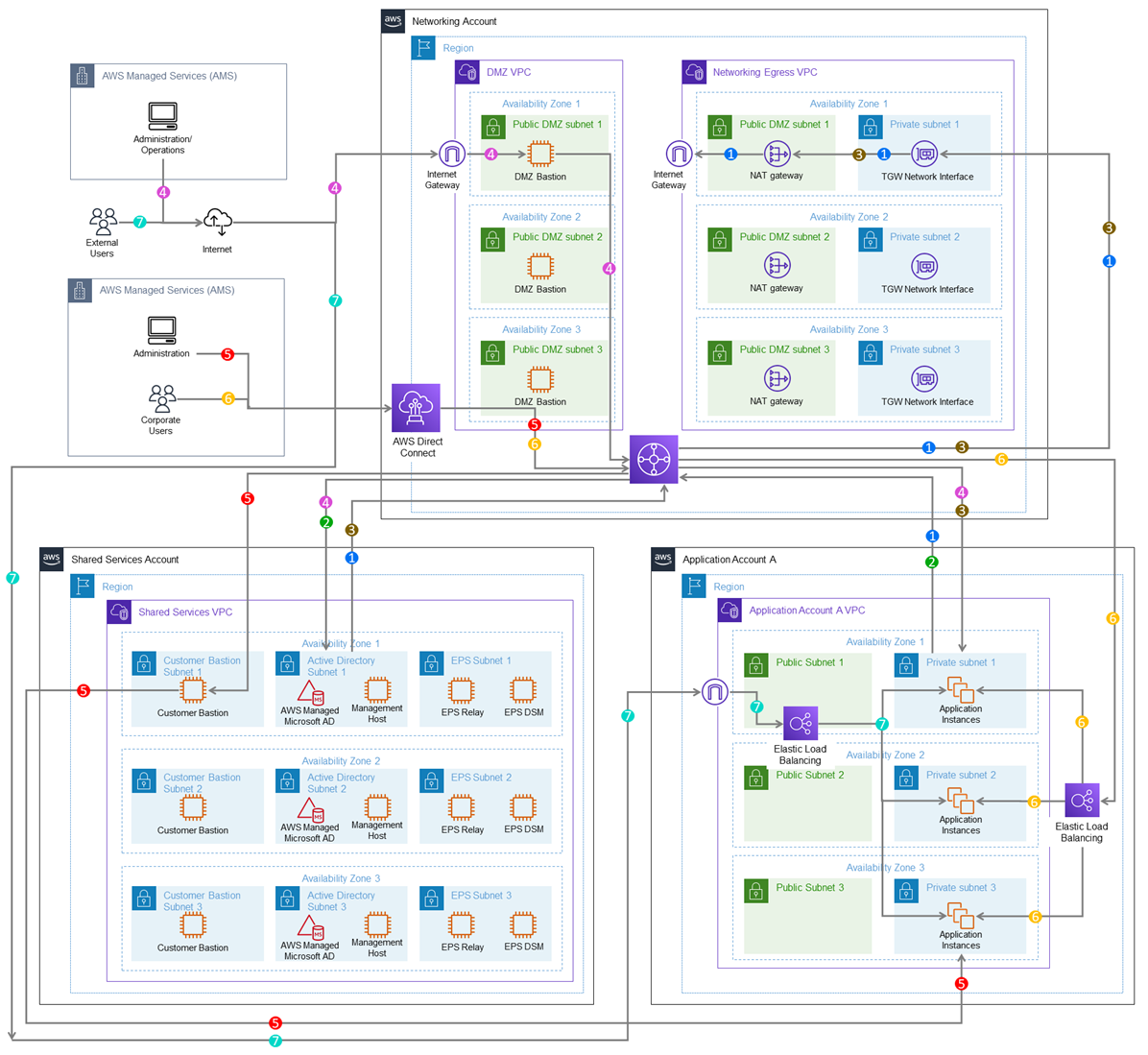

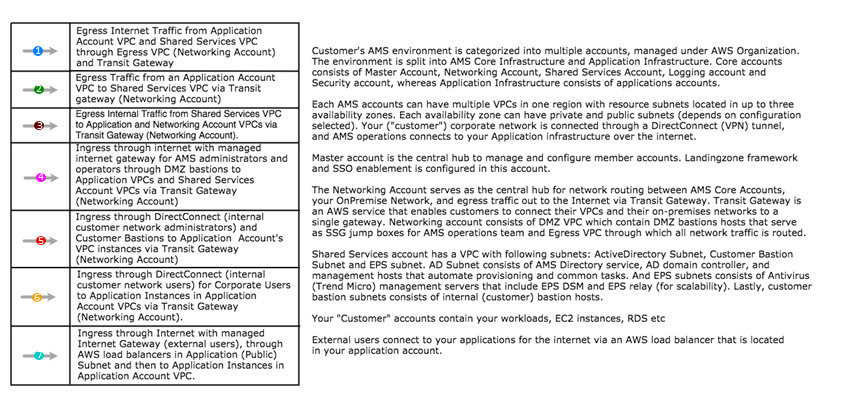

Das folgende Diagramm zeigt die AMS-Landingzone-Umgebung mit mehreren Konten und zeigt den Netzwerkdatenverkehr zwischen den Konten. Es ist ein Beispiel für eine Konfiguration mit hoher Verfügbarkeit.

AMS konfiguriert alle Netzwerkaspekte für Sie auf der Grundlage unserer Standardvorlagen und der von Ihnen beim Onboarding ausgewählten Optionen. Ein standardmäßiges AWS-Netzwerkdesign wird auf Ihr AWS-Konto angewendet, und eine VPC wird für Sie erstellt und entweder über VPN oder Direct Connect mit AMS verbunden. Weitere Informationen zu Direct Connect finden Sie unter AWS Direct Connect

Anmerkung

Informationen zu Standard-Servicelimits und Einschränkungen für alle aktiven Services finden Sie in der Dokumentation zu AWS-Servicelimits.

Unser Netzwerkdesign basiert auf dem „Prinzip der geringsten Rechte“ von