Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

S3-Speicher | Erstellen

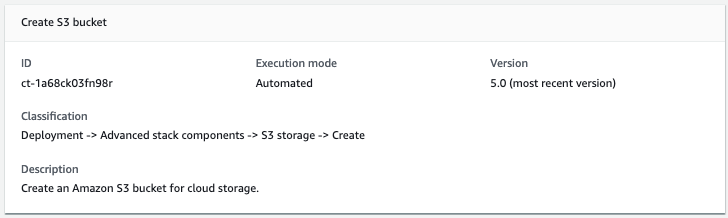

Erstellen Sie einen Amazon S3 S3-Bucket für Cloud-Speicher.

Vollständige Klassifizierung: Bereitstellung | Erweiterte Stack-Komponenten | S3-Speicher | Erstellen

Typdetails ändern

Typ-ID ändern |

ct-1a68ck03fn98r |

Aktuelle Version |

5.0 |

Erwartete Ausführungsdauer |

60 Minuten |

AWS-Zulassung |

Erforderlich |

Zustimmung durch den Kunden |

Nicht erforderlich |

Ausführungsmodus |

Automatisiert |

Zusätzliche Informationen

S3-Speicher erstellen

Screenshot dieses Änderungstyps in der AMS-Konsole:

So funktioniert es:

Navigieren Sie zur Seite „RFC erstellen“: Klicken Sie im linken Navigationsbereich der AMS-Konsole, um die RFCs Listenseite RFCszu öffnen, und klicken Sie dann auf RFC erstellen.

Wählen Sie in der Standardansicht „Änderungstypen durchsuchen“ einen beliebten Änderungstyp (CT) oder wählen Sie in der Ansicht „Nach Kategorie auswählen“ einen CT aus.

Nach Änderungstyp suchen: Sie können im Bereich Schnellerstellung auf ein beliebtes CT klicken, um sofort die Seite RFC ausführen zu öffnen. Beachten Sie, dass Sie mit Quick Create keine ältere CT-Version auswählen können.

Verwenden Sie zum Sortieren CTs den Bereich Alle Änderungstypen in der Karten - oder Tabellenansicht. Wählen Sie in einer der Ansichten einen CT aus und klicken Sie dann auf RFC erstellen, um die Seite RFC ausführen zu öffnen. Falls zutreffend, wird neben der Schaltfläche „RFC erstellen“ die Option Mit älterer Version erstellen angezeigt.

Nach Kategorie auswählen: Wählen Sie eine Kategorie, eine Unterkategorie, einen Artikel und einen Vorgang aus. Daraufhin wird das Feld mit den CT-Details geöffnet. Dort können Sie gegebenenfalls die Option „Mit älterer Version erstellen“ auswählen. Klicken Sie auf RFC erstellen, um die Seite RFC ausführen zu öffnen.

Öffnen Sie auf der Seite RFC ausführen den Bereich CT-Name, um das Feld mit den CT-Details zu sehen. Ein Betreff ist erforderlich (dieser wird für Sie ausgefüllt, wenn Sie Ihr CT in der Ansicht „Änderungstypen durchsuchen“ auswählen). Öffnen Sie den Bereich Zusätzliche Konfiguration, um Informationen zum RFC hinzuzufügen.

Verwenden Sie im Bereich Ausführungskonfiguration die verfügbaren Dropdownlisten oder geben Sie Werte für die erforderlichen Parameter ein. Um optionale Ausführungsparameter zu konfigurieren, öffnen Sie den Bereich Zusätzliche Konfiguration.

Wenn Sie fertig sind, klicken Sie auf Ausführen. Wenn keine Fehler vorliegen, wird die Seite mit dem RFC erfolgreich erstellt mit den übermittelten RFC-Details und der ersten Run-Ausgabe angezeigt.

Öffnen Sie den Bereich Run-Parameter, um die von Ihnen eingereichten Konfigurationen zu sehen. Aktualisieren Sie die Seite, um den RFC-Ausführungsstatus zu aktualisieren. Optional können Sie den RFC abbrechen oder eine Kopie davon mit den Optionen oben auf der Seite erstellen.

So funktioniert es:

Verwenden Sie entweder Inline Create (Sie geben einen

create-rfcBefehl mit allen RFC- und Ausführungsparametern aus) oder Template Create (Sie erstellen zwei JSON-Dateien, eine für die RFC-Parameter und eine für die Ausführungsparameter) und geben Sie dencreate-rfcBefehl mit den beiden Dateien als Eingabe aus. Beide Methoden werden hier beschrieben.Reichen Sie den

aws amscm submit-rfc --rfc-idBefehl RFC: mit der zurückgegebenen RFC-ID ein.IDÜberwachen Sie den RFC: -Befehl.

aws amscm get-rfc --rfc-idID

Verwenden Sie diesen Befehl, um die Version des Änderungstyps zu überprüfen:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

INLINE-ERSTELLUNG:

Geben Sie den Befehl create RFC mit den direkt angegebenen Ausführungsparametern aus (vermeiden Sie Anführungszeichen, wenn Sie die Ausführungsparameter inline angeben), und senden Sie dann die zurückgegebene RFC-ID. Sie können den Inhalt beispielsweise durch etwas Ähnliches ersetzen:

Beispiel mit nur erforderlichen Parametern, Version 5.0:

aws amscm create-rfc --title "my-s3-bucket" --change-type-id "ct-1a68ck03fn98r" --change-type-version "5.0" --execution-parameters "{\"DocumentName\":\"AWSManagedServices-CreateBucket\",\"Region\":\"us-east-1\",\"Parameters\":{\"BucketName\":\"amzn-s3-demo-bucket\"}}"

Beispiel mit allen Parametern, Version 5.0:

aws amscm create-rfc --title "My S3 Bucket" --change-type-id "ct-1a68ck03fn98r" --change-type-version "5.0" --execution-parameters "{\"DocumentName\":\"AWSManagedServices-CreateBucket\",\"Region\":\"us-east-1\",\"Parameters\":{\"BucketName\":\"amzn-s3-demo-bucket\",\"ServerSideEncryption\":\"KmsManagedKeys\",\"KMSKeyId\":\"arn:aws:kms:ap-southeast-2:123456789012:key/9d5948f1-2082-4c07-a183-eb829b8d81c4\",\"Versioning\":\"Enabled\",\"IAMPrincipalsRequiringReadObjectAccess\":[\"arn:aws:iam::123456789012:user/myuser\",\"arn:aws:iam::123456789012:role/myrole\"],\"IAMPrincipalsRequiringWriteObjectAccess\":[\"arn:aws:iam::123456789012:user/myuser\",\"arn:aws:iam::123456789012:role/myrole\"],\"ServicesRequiringReadObjectAccess\":[\"rds.amazonaws.com\",\"ec2.amazonaws.com\",\"logs.ap-southeast-2.amazonaws.com\"],\"ServicesRequiringWriteObjectAccess\":[\"rds.amazonaws.com\",\"ec2.amazonaws.com\",\"logs.ap-southeast-2.amazonaws.com\"],\"EnforceSecureTransport\":true,\"AccessAllowedIpRanges\":[\"1.0.0.0/24\",\"2.0.0.0/24\"]}}"

VORLAGE ERSTELLEN:

Gibt das JSON-Schema der Ausführungsparameter für diesen Änderungstyp in eine Datei aus. In diesem Beispiel wird sie „ CreateBucketParams.json“ genannt.

aws amscm get-change-type-version --change-type-id "ct-1a68ck03fn98r" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > CreateBucketParams.jsonÄndern und speichern Sie die CreateBucketParams Datei. Beachten Sie, dass Sie Ihre Konto-ID in der nicht angeben müssen

BucketName, dies kann jedoch das Auffinden des Buckets erleichtern (denken Sie daran, dass Bucket-Namen im Konto in allen Regionen eindeutig sein müssen und keine Großbuchstaben enthalten dürfen). Wenn Sie damit eine tier-and-tie WordPress Site erstellen, sollten Sie diesen Zweck bei derBucketNameEinstellung von angeben.Beispiel mit Lesezugriff:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "IAMPrincipalsWithReadObjectAccess": [ "arn:aws:iam::123456789123:role/roleA", "arn:aws:iam::987654321987:role/roleB" ] } }Beispiel mit Schreibzugriff:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "IAMPrincipalsRequiringWriteObjectAccess": [ "arn:aws:iam::123456789123:role/roleA", "arn:aws:iam::987654321987:role/roleB" ] } }Die daraus resultierende Richtlinie finden Sie unterGewährt einem IAM-Benutzer oder einer Rolle LESEzugriff.

Beispiel mit Lesezugriff auf den Dienst:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] } }Die daraus resultierende Richtlinie finden Sie unterGewährt einem IAM-Benutzer oder einer Rolle WRITE-Zugriff.

Beispiel mit Schreibzugriff auf den Dienst:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] } }Beispiel mit erzwungenem sicheren Transport:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "EnforceSecureTransport": "true" } }Die daraus resultierende Richtlinie finden Sie unterBenutzt EnforceSecureTransport.

Beispiel mit eingeschränktem Zugriff auf den Bucket von einer Reihe von IP-Bereichen aus:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "AccessAllowedIpRanges": [ "1.2.3.0/24", "2.3.4.0/24" ] } }Die daraus resultierende Richtlinie finden Sie unterBeschränkt den Zugriff auf den IP-Bereich.

Geben Sie die JSON-Datei der RFC-Vorlage in eine Datei namens CreateBucketRfc .json aus:

aws amscm create-rfc --generate-cli-skeleton > CreateBucketRfc.jsonÄndern und speichern Sie die CreateBucketRfc JSON-Datei. Sie können den Inhalt beispielsweise durch etwas Ähnliches ersetzen:

{ "ChangeTypeVersion": "5.0", "ChangeTypeId": "ct-1a68ck03fn98r", "Title": "S3-Bucket-Create-RFC", "RequestedStartTime": "2016-12-05T14:20:00Z", "RequestedEndTime": "2016-12-05T16:20:00Z" }Erstellen Sie den RFC und geben Sie die CreateBucketRfc Datei und die CreateBucketParams Datei an:

aws amscm create-rfc --cli-input-json file://CreateBucketRfc.json --execution-parameters file://CreateBucketParams.jsonSie erhalten die ID des neuen RFC in der Antwort und können sie verwenden, um den RFC zu senden und zu überwachen. Bis Sie ihn abschicken, verbleibt der RFC im Bearbeitungszustand und startet nicht.

Um den S3-Bucket anzuzeigen oder Objekte in ihn zu laden, schauen Sie in der Ausführungsausgabe nach: Verwenden Sie den,

stack_idum den Bucket in der Cloud Formation Console anzuzeigen, verwenden Sie den S3-Bucket-Namen, um den Bucket in der S3-Konsole anzuzeigen.Anmerkung

Beim Hochladen von Objekten aus einem Konto, das kein Besitzer ist, ist es zwingend erforderlich, die

bucket-owner-full-controlACL anzugeben, die dem Bucket-Besitzerkonto die volle Kontrolle über alle Objekte im Bucket gewährt. Beispiel:aws s3api put-object --aclbucket-owner-full-control--bucketamzn-s3-demo-bucket--keydata.txt--body/tmp/data.txt

Anmerkung

Diese exemplarische Vorgehensweise beschreibt und enthält Beispielbefehle für die Erstellung eines Amazon S3 S3-Speicher-Buckets mit Version 5.0 des Änderungstyps (ct-1a68ck03fn98r). In dieser Version können Sie keinen öffentlichen S3-Bucket erstellen, nur private sind zulässig. Um einen öffentlichen S3-Speicher-Bucket zu erstellen, verwenden Sie eine frühere Version des Änderungstyps und geben Sie dies PublicReadfür den AccessControlParameter an.

Außerdem gewährt diese exemplarische Vorgehensweise nicht die Berechtigungen, die zum Löschen versionierter Objekte erforderlich sind.

Weitere Informationen zu Amazon S3 finden Sie in der Amazon Simple Storage Service-Dokumentation

S3-Speicher-Bucket: Beispiel für resultierende Richtlinien erstellen

Je nachdem, wie Sie Ihren Amazon S3 S3-Speicher-Bucket erstellt haben, haben Sie Richtlinien erstellt. Diese Beispielrichtlinien entsprechen verschiedenen Amazon S3 S3-Erstellungsszenarien, die unter bereitgestellt werdenEinen S3-Bucket mit der CLI erstellen.

Gewährt einem IAM-Benutzer oder einer Rolle LESEzugriff

Die resultierende Beispielrichtlinie gewährt einem IAM-Benutzer oder einer IAM-Rolle READ-Zugriff auf die Objekte im Bucket:

{ "Sid": "AllowBucketReadActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.BUCKET_NAME" }, { "Sid": "AllowObjectReadActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:GetObject", "s3:ListMultipartUploadParts" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Die Ausführungsparameter für die Erstellung dieser Richtlinie mit dem Änderungstyp Create für den S3-Speicher-Bucket finden Sie unter Einen S3-Bucket mit der CLI erstellen

Gewährt einem IAM-Benutzer oder einer Rolle WRITE-Zugriff

Die folgende Beispielrichtlinie gewährt einem IAM-Benutzer oder einer IAM-Rolle WRITE-Zugriff auf die Objekte im Bucket. Diese Richtlinie gewährt nicht die Berechtigungen, die zum Löschen versionierter Objekte erforderlich sind.

{ "Sid": "AllowObjectWriteActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:PutObject", "s3:DeleteObject", "s3:AbortMultipartUpload" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Die Ausführungsparameter für die Erstellung dieser Richtlinie mit dem Änderungstyp Create für den S3-Speicher-Bucket finden Sie unter Einen S3-Bucket mit der CLI erstellen

Gewährt READ-Zugriff für einen AWS-Service

Die resultierende Beispielrichtlinie gewährt READ-Zugriff auf die Objekte im Bucket für einen AWS-Service:

{ "Sid": "AllowBucketReadActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }, { "Sid": "AllowObjectReadActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:GetObject", "s3:ListMultipartUploadParts" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Die Ausführungsparameter für die Erstellung dieser Richtlinie mit dem Änderungstyp Create für den S3-Speicher-Bucket finden Sie unter Einen S3-Bucket mit der CLI erstellen

Gewährt WRITE-Zugriff für einen AWS-Service

Die folgende Beispielrichtlinie gewährt WRITE-Zugriff auf die Objekte im Bucket für einen AWS-Service. Diese Richtlinie gewährt nicht die Berechtigungen, die zum Löschen versionierter Objekte erforderlich sind.

{ "Sid": "AllowObjectWriteActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:PutObject", "s3:DeleteObject", "s3:AbortMultipartUpload" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Die Ausführungsparameter für die Erstellung dieser Richtlinie mit dem Änderungstyp Create für den S3-Speicher-Bucket finden Sie unter Einen S3-Bucket mit der CLI erstellen

Benutzt EnforceSecureTransport

Daraus resultierendes Beispiel für eine Richtlinie zur Durchsetzung eines sicheren Transports:

{ "Sid": "EnforceSecureTransport", "Effect": "Deny", "Principal": "*", "Action": "*", "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*", "Condition": { "Bool": { "aws:SecureTransport": "false" } } }

Die Ausführungsparameter für die Erstellung dieser Richtlinie mit dem Änderungstyp Create des S3-Speicher-Buckets finden Sie unter Einen S3-Bucket mit der CLI erstellen

Beschränkt den Zugriff auf den IP-Bereich

Daraus resultierendes Beispiel für eine Richtlinie, die den Zugriff auf den Bucket von einer Reihe von IP-Bereichen aus einschränkt:

{ "Sid": "RestrictBasedOnIPRanges", "Effect": "Deny", "Principal": "*", "Action": "s3:*", "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*", "Condition": { "NotIpAddress": { "aws:SourceIp": [ “1.2.3.0/24", “2.3.4.0/24" ] } } }

Die Ausführungsparameter für die Erstellung dieser Richtlinie mit dem Änderungstyp S3-Speicher-Bucket Create finden Sie unter Einen S3-Bucket mit der CLI erstellen

Eingabeparameter für die Ausführung

Ausführliche Informationen zu den Eingabeparametern der Ausführung finden Sie unterSchema für den Änderungstyp ct-1a68ck03fn98r.

Beispiel: Erforderliche Parameter

{ "DocumentName" : "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "mybucket" } }

Beispiel: Alle Parameter

{ "DocumentName" : "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "mybucket", "ServerSideEncryption": "KmsManagedKeys", "KMSKeyId": "arn:aws:kms:ap-southeast-2:123456789012:key/9d5948f1-2082-4c07-a183-eb829b8d81c4", "Versioning": "Enabled", "IAMPrincipalsRequiringReadObjectAccess": [ "arn:aws:iam::123456789012:user/myuser", "arn:aws:iam::123456789012:role/myrole" ], "IAMPrincipalsRequiringWriteObjectAccess": [ "arn:aws:iam::123456789012:user/myuser", "arn:aws:iam::123456789012:role/myrole" ], "ServicesRequiringReadObjectAccess": [ "rds.amazonaws.com", "ec2.amazonaws.com", "logs.ap-southeast-2.amazonaws.com" ], "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "ec2.amazonaws.com", "logs.ap-southeast-2.amazonaws.com" ], "EnforceSecureTransport": true, "AccessAllowedIpRanges": [ "1.0.0.0/24", "2.0.0.0/24" ], "Tags": [ "{\"Key\": \"foo\", \"Value\": \"bar\"}", "{ \"Key\": \"testkey\",\"Value\": \"testvalue\" }" ] } }