Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AMS Tools-Konto (Workloads migrieren)

Ihr Konto für Landing Zone-Tools mit mehreren Konten (mit VPC) beschleunigt die Migration, verbessert Ihre Sicherheitsposition, reduziert Kosten und Komplexität und standardisiert Ihr Nutzungsmuster.

Ein Tools-Konto bietet Folgendes:

Eine klar definierte Grenze für den Zugriff auf Replikationsinstanzen für Systemintegratoren außerhalb Ihrer Produktions-Workloads.

Ermöglicht die Einrichtung einer isolierten Kammer, um einen Workload auf Malware oder unbekannte Netzwerkrouten zu überprüfen, bevor er einem Konto mit anderen Workloads zugeordnet wird.

Da es sich um ein definiertes Konto handelt, bietet es eine schnellere Einarbeitung und Einrichtung für die Migration von Workloads.

Isolierte Netzwerkrouten zur Sicherung des Datenverkehrs vor Ort -> -> Tools-Konto CloudEndure -> AMS-aufgenommenes Image. Sobald ein Image aufgenommen wurde, können Sie es über einen AMS Management | Advanced Stack Components | AMI | Share (ct-1eiczxw8ihc18) -RFC für das Zielkonto freigeben.

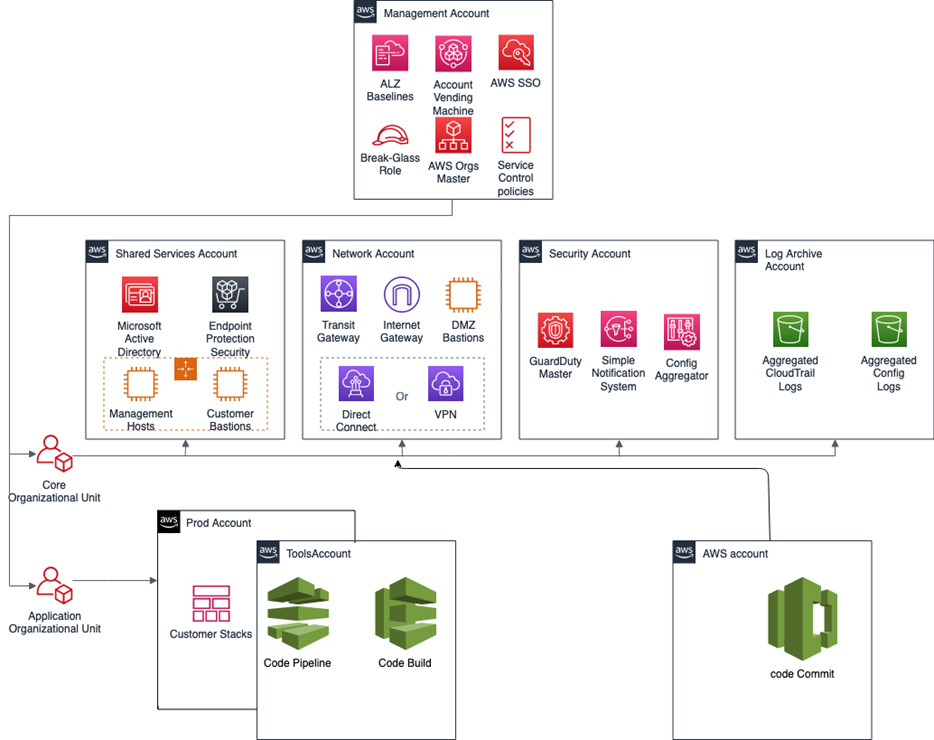

Übergeordnetes Architekturdiagramm:

Verwenden Sie den Änderungstyp Deployment | Managed landing zone | Management account | Tools account (with VPC) erstellen (ct-2j7q1hgf26x5c), um schnell ein Tools-Konto bereitzustellen und einen Workload Ingestion-Prozess in einer Multi-Account-Landingzone-Umgebung zu instanziieren. Siehe Verwaltungskonto, Tools-Konto: Erstellen (mit VPC).

Anmerkung

Wir empfehlen, zwei Verfügbarkeitszonen (AZs) einzurichten, da es sich um einen Migrationshub handelt.

Standardmäßig erstellt AMS die folgenden zwei Sicherheitsgruppen (SGs) in jedem Konto. Vergewissern Sie sich, dass diese beiden vorhanden SGs sind. Wenn sie nicht vorhanden sind, öffnen Sie bitte eine neue Serviceanfrage beim AMS-Team, um sie anzufordern.

SentinelDefaultSecurityGroupPrivateOnlyEgressAll

InitialGarden-SentinelDefaultSecurityGroupPrivateOnly

Stellen Sie sicher, dass CloudEndure Replikationsinstanzen im privaten Subnetz erstellt werden, in dem es Routen zurück zum Standort gibt. Sie können dies überprüfen, indem Sie sicherstellen, dass die Routing-Tabellen für das private Subnetz über eine Standardroute zurück zu TGW verfügen. Bei einem CloudEndure Computer-Cutover sollte jedoch das „isolierte“ private Subnetz verwendet werden, in dem es keine Route zurück zum lokalen Standort gibt, sondern nur ausgehender Internetverkehr zulässig ist. Es ist wichtig sicherzustellen, dass die Umstellung im isolierten Subnetz erfolgt, um mögliche Probleme mit den Ressourcen vor Ort zu vermeiden.

Voraussetzungen:

Entweder Plus - oder Premium-Supportstufe.

Das Anwendungskonto IDs für den KMS-Schlüssel, auf dem AMIs sie bereitgestellt werden.

Das Tools-Konto, das wie zuvor beschrieben erstellt wurde.