Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

CloudFormation Ingest-Beispiele: 3-stufige Webanwendung

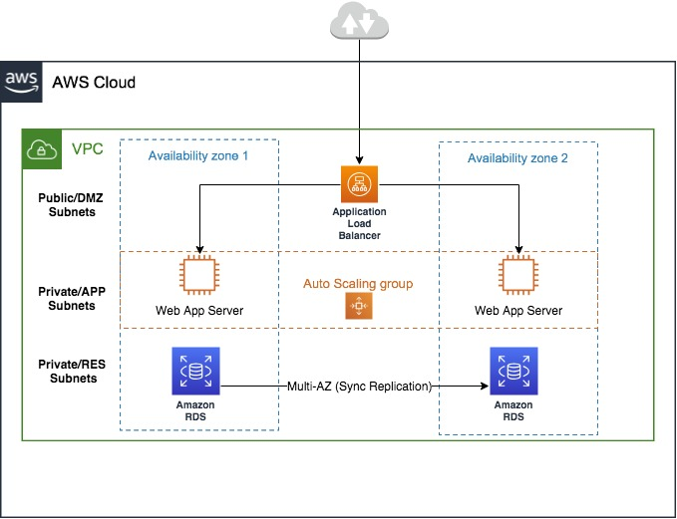

Ingestieren Sie eine CloudFormation Vorlage für eine standardmäßige 3-Tier-Webanwendung.

Dazu gehören ein Application Load Balancer, eine Application Load Balancer Balancer-Zielgruppe, eine Auto Scaling Scaling-Gruppe, eine Startvorlage für Auto Scaling Scaling-Gruppen, Amazon Relational Database Service (RDS für SQL Server) mit einer MySQL-Datenbank, einem AWS SSM-Parameterspeicher und Secrets Manager. AWS Nehmen Sie sich 30-60 Minuten Zeit, um dieses Beispiel durchzugehen.

Voraussetzungen

Erstellen Sie mit dem AWS Secrets Manager ein Geheimnis, das einen Benutzernamen und ein Passwort mit entsprechenden Werten enthält. Sie können auf diese JSON-Beispielvorlage (ZIP-Datei) verweisen, die den geheimen Namen enthält

ams-shared/myapp/dev/dbsecrets, und sie durch Ihren geheimen Namen ersetzen. Hinweise zur Verwendung von AWS Secrets Manager mit AMS finden Sie unterAWS Secrets Manager mit AMS-Ressourcen verwenden.Richten Sie die erforderlichen Parameter im AWS SSM Parameter Store (PS) ein. In diesem Beispiel werden das

VPCIdundSubnet-Idder privaten und öffentlichen Subnetze im SSM PS in Pfaden wie/app/DemoApp/PublicSubnet1a,PublicSubnet1c,PrivateSubnet1aund gespeichert.PrivateSubnet1cVPCCidrAktualisieren Sie die Pfade sowie die Parameternamen und Werte entsprechend Ihren Anforderungen.Erstellen Sie eine EC2 IAM-Amazon-Instance-Rolle mit Leseberechtigungen für die Pfade AWS Secrets Manager und SSM Parameter Store (die in diesen Beispielen erstellte und verwendete IAM-Rolle ist).

customer-ec2_secrets_manager_instance_profileWenn Sie IAM-Standardrichtlinien wie die Instance-Profilrolle erstellen, muss der Rollenname mit beginnen.customer-Um eine neue IAM-Rolle zu erstellen (Sie können ihr einen Namen oder einen anderen Namen geben)customer-ec2_secrets_manager_instance_profile, verwenden Sie den AMS-Änderungstyp Management | Applications | IAM-Instanzprofil | Create (ct-0ixp4ch2tiu04) CT und fügen Sie die erforderlichen Richtlinien hinzu. Sie können die AMS IAM-Standardrichtlinien überprüfencustomer_secrets_manager_policyundcustomer_systemsmanager_parameterstore_policyin der IAM-Konsole überprüfen, ob sie unverändert oder als Referenz verwendet werden können. AWS

Investieren Sie eine CloudFormation Vorlage für eine standardmäßige 3-Tier-Webanwendung

Laden Sie die angehängte CloudFormation JSON-Beispielvorlage als ZIP-Datei (tier-cfn-ingest3.zip) in einen S3-Bucket hoch und generieren Sie eine signierte S3-URL zur Verwendung im CFN Ingest RFC. Weitere Informationen finden Sie unter Presign. Die CFN-Vorlage kann auch im copy/pasted CFN-Ingest-RFC enthalten sein, wenn Sie den RFC über die AMS-Konsole einreichen.

Erstellen Sie einen CloudFormation Ingest-RFC (Deployment | Ingestion | Stack from CloudFormation template | Create (ct-36cn2avfrrj9v)), entweder über die AMS-Konsole oder die AMS-CLI. Bei der Automatisierung der CloudFormation Datenaufnahme wird die Vorlage validiert, um sicherzustellen, dass die CloudFormation Vorlage über gültige AMS-unterstützte Ressourcen verfügt und den Sicherheitsstandards entspricht.

Mithilfe der Konsole — Wählen Sie für den Änderungstyp Deployment -> Ingestion -> Stack from CloudFormation Template -> Create aus und fügen Sie dann als Beispiel die folgenden Parameter hinzu (beachten Sie, dass die Standardeinstellung für Multi falsch ist): AZDatabase

CloudFormationTemplateS3Endpoint: "https://s3-ap-southeast-2.amazonaws.com/amzn-s3-demo-bucket/3-tier-cfn-ingest.json?AWSAccessKeyId=#{S3_ACCESS_KEY_ID}&Expires=#{EXPIRE_DATE}&Signature=#{SIGNATURE}" VpcId: "VPC_ID" TimeoutInMinutes:120IAMEC2InstanceProfile: "customer_ec2_secrets_manager_instance_profile" MultiAZDatabase: "true" WebServerCapacity: "2"Verwenden von AWS CLI — Weitere Informationen zum Erstellen RFCs mit dem finden Sie AWS CLI unter Erstellen. RFCs Führen Sie z. B. den folgenden Befehl aus:

aws --profile=saml amscm create-rfc --change-type-id ct-36cn2avfrrj9v --change-type-version "2.0" --title "TEST_CFN_INGEST" --execution-parameters "{\"CloudFormationTemplateS3Endpoint\":\"https://s3-ap-southeast-2.amazonaws.com/my-bucket/3-tier-cfn-ingest.json?AWSAccessKeyId=#{S3_ACCESS_KEY_ID}&Expires=#{EXPIRE_DATE}&Signature=#{SIGNATURE}\",\"TimeoutInMinutes\":120,\"Description\":\"TEST\",\”VpcId”\”:\”VPC_ID\”,\"Name\":\"MY_TEST\",\"Tags\":[{\"Key\":\"env\",\"Value\":\"test\"}],\"Parameters\":[{\"Name\":\"IAMEC2InstanceProfile\",\"Value\":\"customer_ec2_secrets_manager_instance_profile\"},{\"Name\":\"MultiAZDatabase\",\"Value\":\"true\"},{\"Name\":\"VpcId\",\"Value\":\"VPC_ID\"},{\"Name\":\"WebServerCapacity\",\"Value\":\"2\"}]}" --endpoint-urlhttps://amscm.us-east-1.amazonaws.com/operational/--no-verify-ssl

Suchen Sie die Application Load Balancer Balancer-URL in der AWS CloudFormation RFC-Ausführungsausgabe, um auf die Website zuzugreifen. Informationen zum Zugriff auf Ressourcen finden Sie unter Zugreifen auf Instanzen.