Unterstützung für die Verbesserung dieser Seite beitragen

Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Um zu diesem Benutzerhandbuch beizutragen, wählen Sie den GitHub Link Diese Seite bearbeiten auf, der sich im rechten Bereich jeder Seite befindet.

Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Voraussetzungen für die Einrichtung von Hybridknoten

Für die Verwendung von Amazon EKS Hybrid Nodes müssen Sie über eine private Verbindung von Ihrer On-Premises-Umgebung zu/von AWS, Bare-Metal-Servern oder virtuellen Rechnern mit einem unterstützten Betriebssystem sowie über konfigurierte AWS IAM Roles Anywhere- oder AWS Systems Manager (SSM)-Hybridaktivierungen verfügen. Sie sind für die Verwaltung dieser Voraussetzungen während des gesamten Lebenszyklus der Hybridknoten verantwortlich.

-

Hybride Netzwerkkonnektivität von Ihrer On-Premises-Umgebung zu/von AWS

-

Infrastruktur in Form von physischen oder virtuellen Rechnern

-

Mit Hybridknoten kompatibles Betriebssystem

-

On-Premises IAM-Anmeldeinformationsanbieter konfiguriert

Hybride Netzwerkkonnektivität

Die Kommunikation zwischen der Amazon-EKS-Steuerebene und den Hybridknoten wird über die VPC und Subnetze geleitet, die Sie während der Cluster-Erstellung übergeben. Dies baut auf dem vorhandenen Mechanismus

Für eine optimale Leistung empfehlen wir Ihnen eine zuverlässige Netzwerkverbindung mit einer Geschwindigkeit von mindestens 100 Mbit/s und einer maximalen Rundlauf-Latenz von 200 ms für die Verbindung der Hybridknoten mit der AWS-Region. Dies sind allgemeine Leitlinien, die für die meisten Anwendungsfälle geeignet sind, jedoch keine strengen Anforderungen darstellen. Die Bandbreiten- und Latenzanforderungen können je nach Anzahl der Hybridknoten und Ihren Workload-Eigenschaften variieren, z. B. Größe der Anwendungs-Images, Anwendungselastizität, Überwachungs- und Protokollierungskonfigurationen und Anwendungsabhängigkeiten beim Zugriff auf in anderen AWS-Services gespeicherte Daten. Wir empfehlen Ihnen, vor der Bereitstellung in der Produktionsumgebung Tests mit Ihren eigenen Anwendungen und Umgebungen durchzuführen, um sicherzustellen, dass Ihre Netzwerkkonfiguration den Anforderungen Ihrer Workloads entspricht.

On-Premises-Netzwerkkonfiguration

Sie müssen den eingehenden Netzwerkzugriff von der Amazon-EKS-Steuerebene auf Ihre lokale Umgebung aktivieren, damit die Amazon-EKS-Steuerebene mit dem in Hybridknoten ausgeführten kubelet und optional mit in Ihren Hybridknoten ausgeführten Webhooks kommunizieren kann. Darüber hinaus müssen Sie den ausgehenden Netzwerkzugriff für Ihre Hybridknoten und die darauf ausgeführten Komponenten aktivieren, damit diese mit der Amazon-EKS-Steuerebene kommunizieren können. Sie können diese Kommunikation so konfigurieren, dass sie für Ihre AWS Direct Connect-, AWS Site-to-Site-VPN- oder Ihre eigene VPN-Verbindung vollständig privat bleibt.

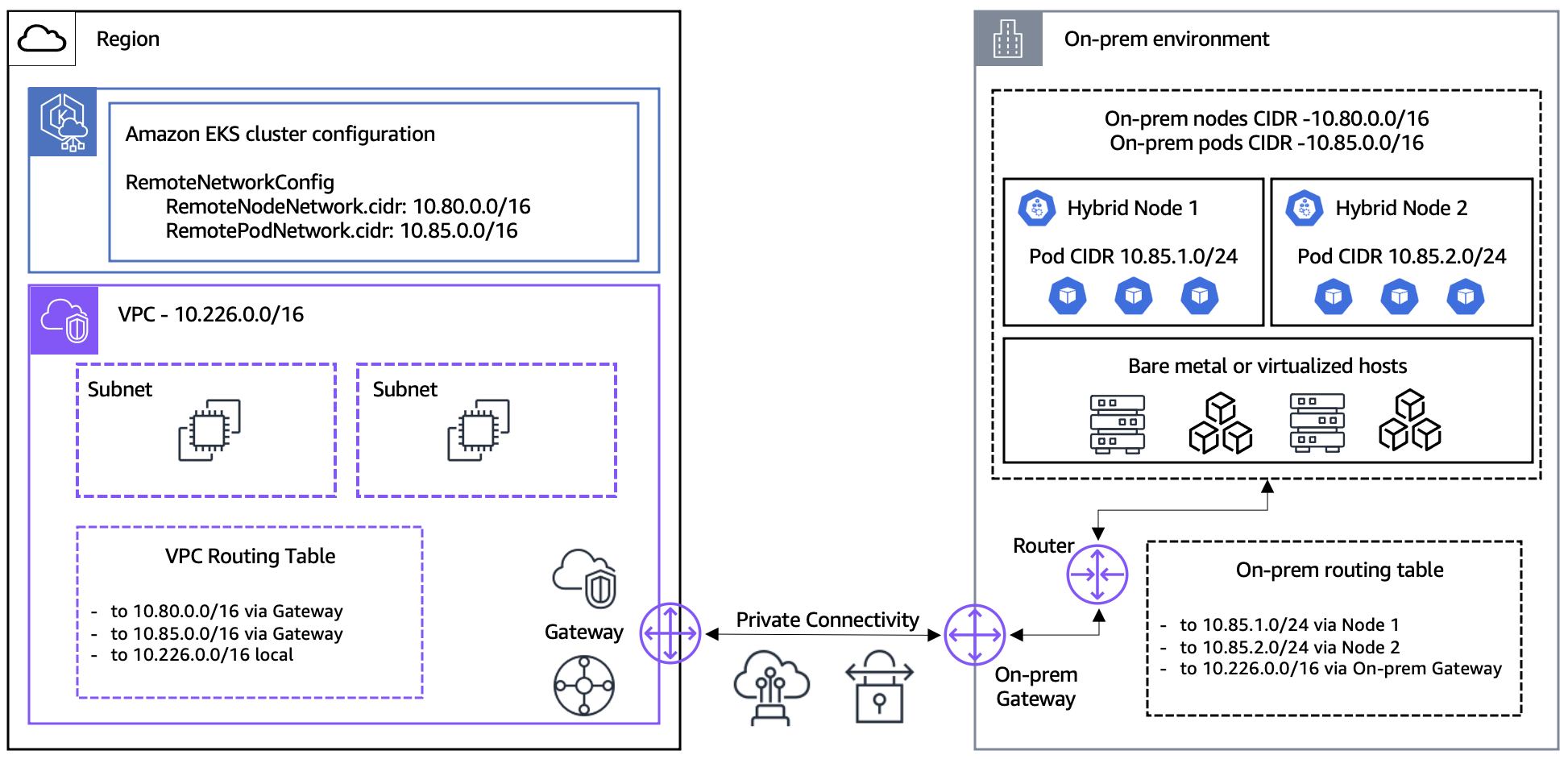

Die Classless Inter-Domain Routing (CIDR)-Bereiche, die Sie für Ihre On-Premises-Knoten- und Pod-Netzwerke verwenden, müssen IPv4 RFC-1918-Adressbereiche verwenden. Ihr On-Premises Router muss mit Routen zu Ihren On-Premises Knoten und optional zu Pods konfiguriert sein. Weitere Informationen zu den Anforderungen an das On-Premises-Netzwerk, einschließlich einer vollständigen Liste der erforderlichen Ports und Protokolle, die in Ihrer Firewall und Ihrer On-Premises-Umgebung aktiviert werden müssen, finden Sie unter Konfiguration des On-Premises-Netzwerks.

EKS-Cluster-Konfiguration

Um die Latenz zu minimieren, empfehlen wir Ihnen, Ihren Amazon-EKS-Cluster in der AWS-Region zu erstellen, die Ihrer On-Premises- oder Edge-Umgebung am nächsten liegt. Sie übergeben Ihre On-Premises-Knoten- und Pod-CIDRs während der Erstellung des Amazon-EKS-Clusters über zwei API-Felder: RemoteNodeNetwork und RemotePodNetwork. Möglicherweise müssen Sie die CIDRs Ihrer On-Premises-Knoten und Pods mit Ihrem On-Premises-Netzwerk-Team besprechen. Der Knoten-CIDR wird von Ihrem On-Premises-Netzwerk zugewiesen und der Pod-CIDR wird von der Container Network Interface (CNI) zugewiesen, die Sie verwenden, wenn Sie ein Überlagerungsnetzwerk für Ihr CNI verwenden. Cilium und Calico verwenden standardmäßig Überlagerungsnetzwerke.

Die On-Premises-Knoten- und Pod-CIDRs, die Sie über die Felder RemoteNodeNetwork und RemotePodNetwork konfigurieren, werden verwendet, um die Amazon-EKS-Steuerebene so zu konfigurieren, dass der Datenverkehr durch Ihre VPC zu kubelet und den auf Ihren Hybridknoten ausgeführten Pods geleitet wird. Ihre On-Premises-Knoten- und Pod-CIDRs dürfen sich nicht gegenseitig überschneiden, ebenso wenig wie die VPC-CIDR, die Sie bei der Cluster-Erstellung übergeben, oder die IPv4-Konfiguration für Ihren Amazon-EKS-Cluster. Darüber hinaus müssen Pod-CIDRs für jeden EKS-Cluster eindeutig sein, damit Ihr On-Premises-Router den Datenverkehr weiterleiten kann.

Wir empfehlen, entweder den öffentlichen oder den privaten Endpunktzugriff für den API-Server-Endpunkt von Amazon EKS Kubernetes zu verwenden. Wenn Sie „Öffentlich und Privat“ auswählen, wird der API-Serverendpunkt für Amazon EKS Kubernetes immer auf die öffentlichen IP-Adressen für Hybridknoten aufgelöst, die außerhalb Ihrer VPC ausgeführt werden. Dies kann dazu führen, dass Ihre Hybridknoten nicht dem Cluster beitreten können. Wenn Sie den öffentlichen Endpunktzugriff verwenden, wird der Endpunkt des Kubernetes-API-Servers in öffentliche IPs aufgelöst und die Kommunikation von Hybridknoten zur Amazon-EKS-Steuerebene wird über das Internet geleitet. Wenn Sie den privaten Endpunktzugriff wählen, wird der Endpunkt des Kubernetes-API-Servers in private IPs aufgelöst und die Kommunikation von Hybridknoten zur Amazon-EKS-Steuerebene wird über Ihre private Konnektivitätsverbindung geleitet, in den meisten Fällen AWS Direct Connect oder AWS-Site-to-Site-VPN.

VPC-Konfiguration

Sie müssen die VPC, die Sie bei der Erstellung des Amazon-EKS-Clusters übergeben, mit Routen in der Routing-Tabelle für Ihren On-Premises-Knoten und optional für Pod-Netzwerke mit Ihrem Virtual Private Gateway (VGW) oder Transit Gateway (TGW) als Ziel konfigurieren. Es folgt ein Beispiel. Ersetzen Sie REMOTE_NODE_CIDR und REMOTE_POD_CIDR durch die Werte für Ihr On-Premises-Netzwerk.

| Bestimmungsort | Ziel | Beschreibung |

|---|---|---|

|

10.226.0.0/16 |

local |

Lokaler Datenverkehr zu den VPC-Routen innerhalb der VPC |

|

REMOTE_NODE_CIDR |

tgw-abcdef123456 |

CIDR des On-Premises-Knotens, Weiterleitung des Datenverkehrs an den TGW |

|

REMODE_POD_CIDR |

tgw-abcdef123456 |

CIDR des On-Premises-Pods, Weiterleitung des Datenverkehrs an den TGW |

Sicherheitsgruppenkonfiguration

Wenn Sie einen Cluster erstellen, erstellt Amazon EKS eine Sicherheitsgruppe mit dem Namen eks-cluster-sg-<cluster-name>-<uniqueID>. Sie können die eingehenden Regeln dieser Cluster-Sicherheitsgruppe nicht ändern. Sie können jedoch die ausgehenden Regeln einschränken. Sie müssen Ihrem Cluster eine zusätzliche Sicherheitsgruppe hinzufügen, um das Kubelet und optional die auf Ihren Hybridknoten ausgeführten Webhooks zu aktivieren, damit sie Kontakt mit der Amazon-EKS-Steuerebene aufnehmen können. Die erforderlichen Eingangsregeln für diese zusätzliche Sicherheitsgruppe sind unten aufgeführt. Ersetzen Sie REMOTE_NODE_CIDR und REMOTE_POD_CIDR durch die Werte für Ihr On-Premises-Netzwerk.

| Name | ID der Sicherheitsgruppenregel | IP-Version | Typ | Protocol (Protokoll) | Port-Bereich | Quelle |

|---|---|---|---|---|---|---|

|

On-Premise-Knoten eingehend |

sgr-abcdef123456 |

IPv4 |

HTTPS |

TCP |

443 |

REMOTE_NODE_CIDR |

|

On-Premise-Pod eingehend |

sgr-abcdef654321 |

IPv4 |

HTTPS |

TCP |

443 |

REMOTE_POD_CIDR |

Infrastruktur

Sie müssen über Bare-Metal-Server oder virtuelle Rechnern verfügen, die Sie als Hybridknoten verwenden können. Hybridknoten sind unabhängig von der zugrunde liegenden Infrastruktur und unterstützen x86- und ARM-Architekturen. Amazon EKS Hybrid Nodes verfolgt einen „Bring Your Own Infrastructure“-Ansatz, bei dem Sie für die Bereitstellung und Verwaltung der Bare-Metal-Server oder virtuellen Rechnern verantwortlich sind, die Sie für Hybridknoten verwenden. Es gibt zwar keine strengen Mindestanforderungen an die Ressource, jedoch empfehlen wir, für Hybridknoten Hosts mit mindestens 1 vCPU und 1 GiB RAM zu verwenden.

Betriebssystem

Bottlerocket, Amazon Linux 2023 (AL2023), Ubuntu und RHEL werden fortlaufend für die Verwendung als Knotenbetriebssystem für Hybridknoten validiert. Bottlerocket wird ausschließlich von AWS in VMware-vSphere-Umgebungen unterstützt. AL2023 ist nicht durch AWS-Support-Pläne abgedeckt, wenn es außerhalb von Amazon EC2 ausgeführt wird AL2023 kann nur in virtualisierten Umgebungen On-Premises verwendet werden. Weitere Informationen finden Sie im Benutzerhandbuch zu Amazon Linux 2023. AWS unterstützt die Integration von Hybridknoten mit den Betriebssystemen Ubuntu und RHEL, bietet jedoch keine Unterstützung für das Betriebssystem selbst.

Sie sind für die Bereitstellung und Verwaltung des Betriebssystems verantwortlich. Wenn Sie Hybridknoten zum ersten Mal testen, ist es am einfachsten, die CLI für Amazon EKS Hybrid Nodes (nodeadm) auf einem bereits bereitgestellten Host auszuführen. Für Produktionsbereitstellungen empfehlen wir, nodeadm in Ihre Golden-Betriebssystem-Images aufzunehmen und es so zu konfigurieren, dass es als systemd-Service ausgeführt wird, um Hosts beim Host-Startup automatisch mit Amazon-EKS-Clustern zu verbinden.

On-Premises IAM-Anmeldeinformationsanbieter

Amazon EKS Hybrid Nodes verwenden temporäre IAM-Anmeldeinformationen, die durch AWS-SSM-Hybridaktivierungen oder AWS IAM Roles Anywhere bereitgestellt werden, um sich beim Amazon-EKS-Cluster zu authentifizieren. Sie müssen entweder AWS-SSM-Hybridaktivierungen oder AWS IAM Roles Anywhere mit der Amazon EKS Hybrid Nodes CLI (nodeadm) verwenden Wir empfehlen Ihnen, AWS-SSM-Hybridaktivierungen zu verwenden, wenn Sie nicht über eine vorhandene Public-Key-Infrastruktur (PKI) mit einer Zertifizierungsstelle (CA) und Zertifikaten für Ihre On-Premises-Umgebungen verfügen. Wenn Sie über eine vorhandene PKI und Zertifikate On-Premises verfügen, verwenden Sie AWS IAM Roles Anywhere.

Ähnlich wie bei Amazon-EKS-Knoten-IAM-Rolle für Knoten, die auf Amazon EC2 ausgeführt werden, erstellen Sie eine IAM-Rolle für Hybridknoten mit den erforderlichen Berechtigungen, um Hybridknoten mit Amazon-EKS-Clustern zu verbinden. Wenn Sie AWS IAM Roles Anywhere verwenden, konfigurieren Sie eine Vertrauensrichtlinie, die es AWS IAM Roles Anywhere ermöglicht, die IAM-Rolle für Hybridknoten zu übernehmen, und konfigurieren Sie Ihr AWS IAM Roles Anywhere-Profil mit der IAM-Rolle für Hybridknoten als übernehmbare Rolle. Wenn Sie AWS SSM verwenden, konfigurieren Sie eine Vertrauensrichtlinie, die es AWS SSM ermöglicht, die IAM-Rolle für Hybridknoten zu übernehmen und die Hybridaktivierung mit der IAM-Rolle für Hybridknoten zu erstellen. Informationen zum Erstellen der IAM-Rolle für Hybridknoten mit den erforderlichen Berechtigungen finden Sie unter Vorbereitung der Anmeldeinformationen für Hybridknoten.