Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Konfigurieren von Single Sign-On mit ODBC, SAML 2.0 und dem Okta-Identitätsanbieter

Um eine Verbindung zu Datenquellen herzustellen, können Sie Amazon Athena mit Identitätsanbietern (IDPs) wie PingOne, Okta, OneLogin und anderen verwenden. Beginnend mit Athena-ODBC-Treiberversion 1.1.13 und Athena-JDBC-Treiberversion 2.0.25 ist ein Browser SAML-Plug-In enthalten, das Sie für die Arbeit mit jedem SAML-2.0-Anbieter konfigurieren können. In diesem Thema erfahren Sie, wie Sie den Amazon-Athena-ODBC-Treiber und das browserbasierte SAML-Plug-In so konfigurieren, dass mithilfe des Okta-Identitätsanbieters Funktionen für Single Sign-On (SSO) hinzugefügt werden.

Voraussetzungen

Für das Ausfüllen der Schritte in diesem Tutorial benötigen Sie Folgendes:

-

Athena-ODBC-Treiber, Version 1.1.13 oder höher. Die Versionen 1.1.13 und höher enthalten Browser-SAML-Unterstützung. Download-Links finden Sie unter Verbindung zu Amazon Athena mit ODBC.

-

Eine IAM-Rolle, die Sie mit SAML verwenden möchten. Weitere Informationen finden Sie unter Erstellen einer Rolle für SAML-2.0-basierten Verbund im IAM-Benutzerhandbuch.

-

Ein Okta-Konto. Weitere Informationen finden Sie unter okta.com

.

Erstellen einer App-Integration in Okta

Verwenden Sie zunächst das Okta-Dashboard, um eine SAML-2.0-App für Single Sign-On bei Athena zu erstellen und zu konfigurieren.

So richten Sie mit dem Okta-Dashboard Single Sign-On für Athena ein

-

Melden Sie sich auf der Okta-Admin-Seite in

okta.coman. -

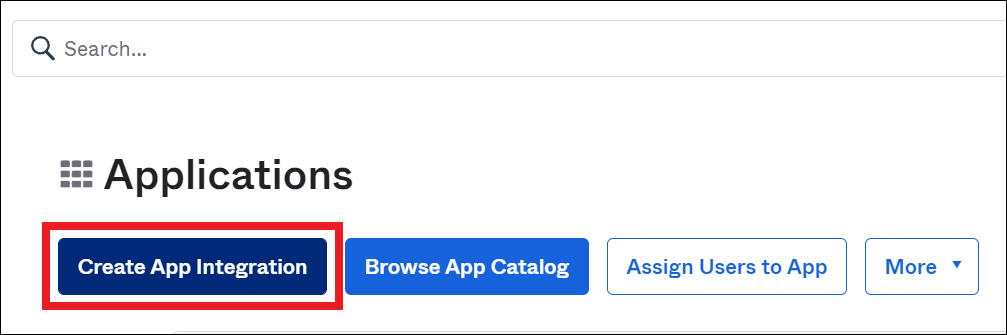

Wählen Sie die Anwendung im Navigationsbereich unter Applications (Anwendungen) Applications (Anwendungen) aus.

-

Wählen Sie auf der Seite Applications (Anwendungen) die Option Create App Integration (App-Integration erstellen) aus.

-

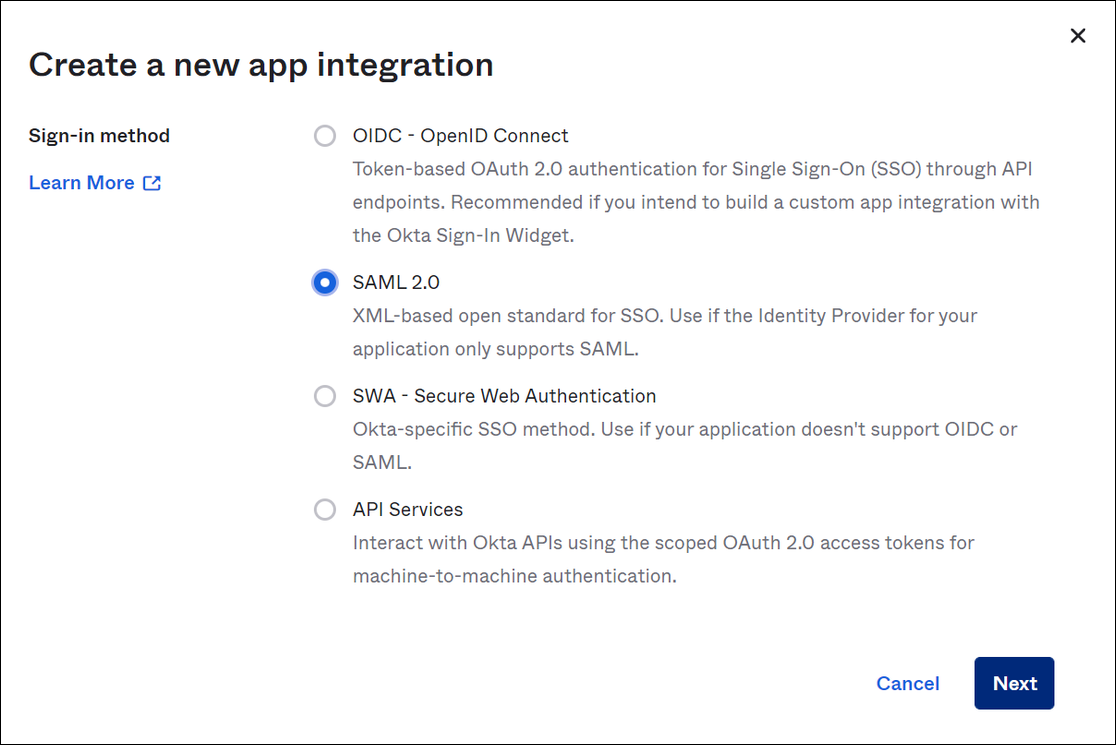

Wählen Sie im Dialogfeld Create a new app integration (Erstellen Sie eine neue App-Integration) für Sign-in method (Anmelde-Methode) SAML 2.0 aus und danach wählen Sie Next (Weiter).

-

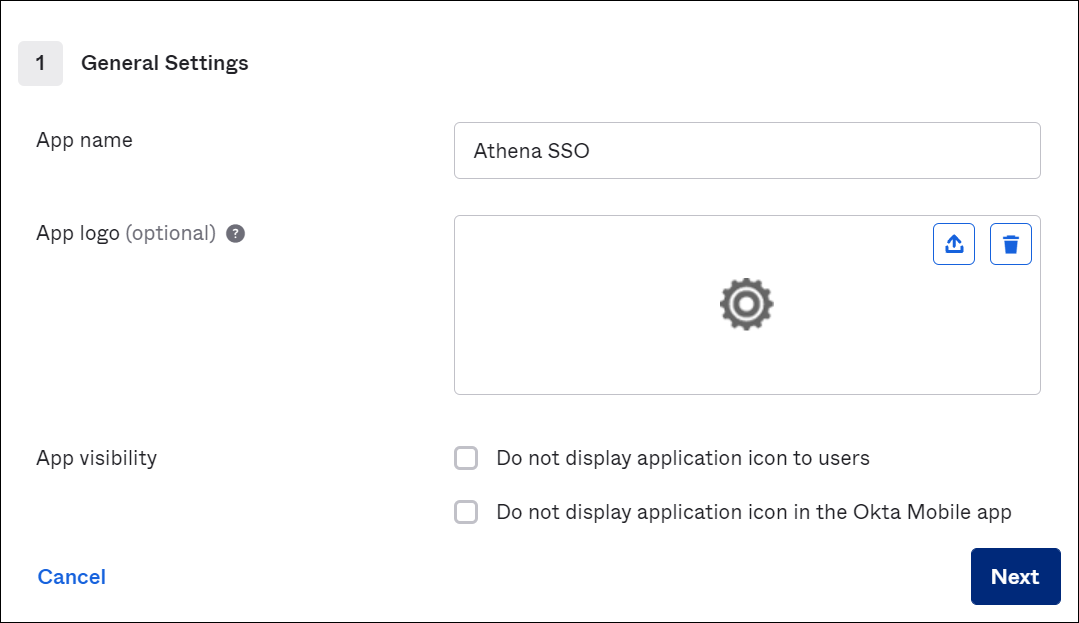

Geben Sie auf der Seite SAML-Integration erstellen im Abschnitt Allgemeine Einstellungen einen Namen für die Anwendung ein. In diesem Tutorial wird der Name Athena SSO verwendet.

-

Wählen Sie Weiter aus.

-

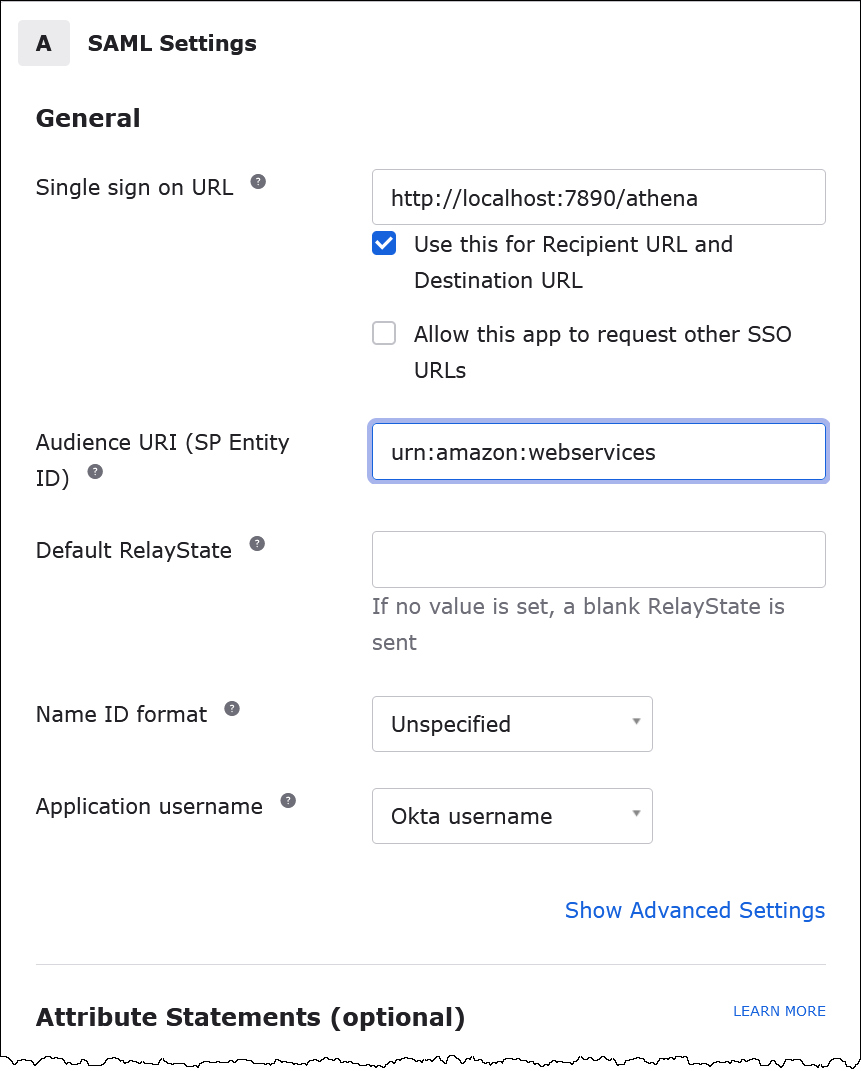

Geben Sie auf der Seite SAML konfigurieren im Abschnitt SAML-Einstellungen die folgenden Werte ein:

-

Geben Sie für Single-Sign-On-URL

http://localhost:7890/athenaein -

Geben Sie für Zielgruppen-URI

urn:amazon:webservicesein

-

-

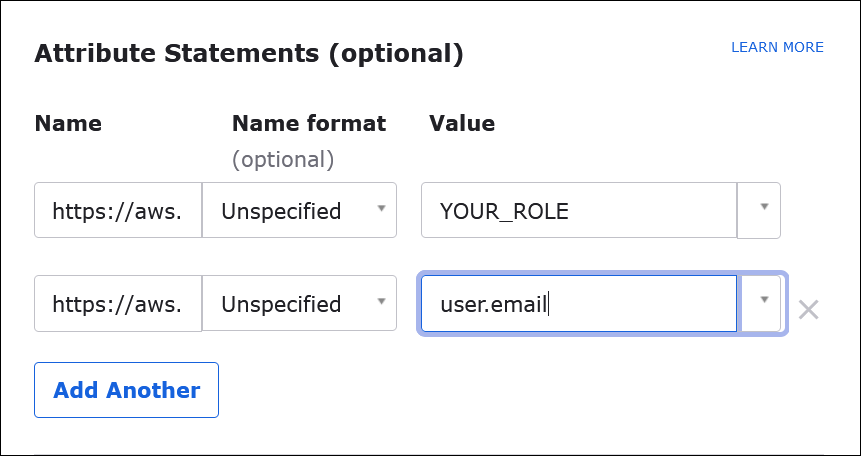

Geben Sie für Attributanweisungen (optional) die folgenden beiden Name/Wert-Paare ein. Dies sind erforderliche Mapping-Attribute.

-

Geben Sie in das Feld Name die folgende URL ein:

https://aws.amazon.com/SAML/Attributes/RoleGeben Sie für Wert den Namen Ihrer IAM-Rolle ein. Informationen zum IAM-Rollenformat finden Sie unter Konfigurieren von SAML-Assertions für die Authentifizierungsantwort im IAM-Benutzerhandbuch.

-

Geben Sie in das Feld Name die folgende URL ein:

https://aws.amazon.com/SAML/Attributes/RoleSessionNameGeben Sie für Wert

user.emailein.

-

-

Wählen Sie Next (Weiter) und danach Finish (Beenden).

Wenn Okta die Anwendung erstellt, wird auch Ihre Anmelde-URL erstellt, die Sie als nächstes abrufen werden.

Abrufen der Anmelde-URL aus dem Okta-Dashboard

Nachdem Ihre Anwendung erstellt wurde, können Sie ihre Anmelde-URL und andere Metadaten über das Okta-Dashboard abrufen.

Abrufen der Anmelde-URL aus dem Okta-Dashboard

-

Wählen Sie die Anwendung im Okta-Navigationsbereich unter Applications (Anwendungen), Applications (Anwendungen) aus.

-

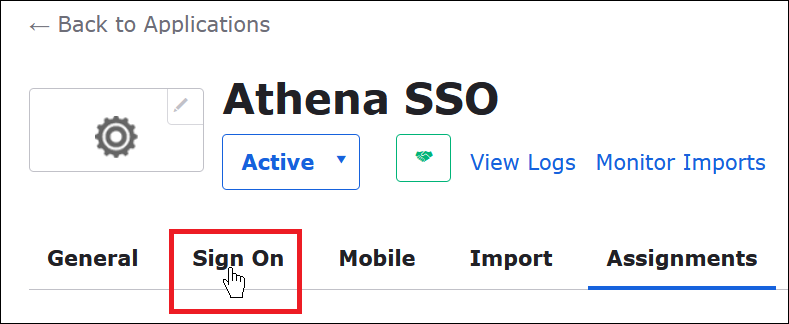

Wählen Sie die Anwendung aus, deren Anmelde-URL Sie finden möchten (z. B. AthenaSSO).

-

Wählen Sie auf der Seite für Ihre Anwendung Anmelden aus.

-

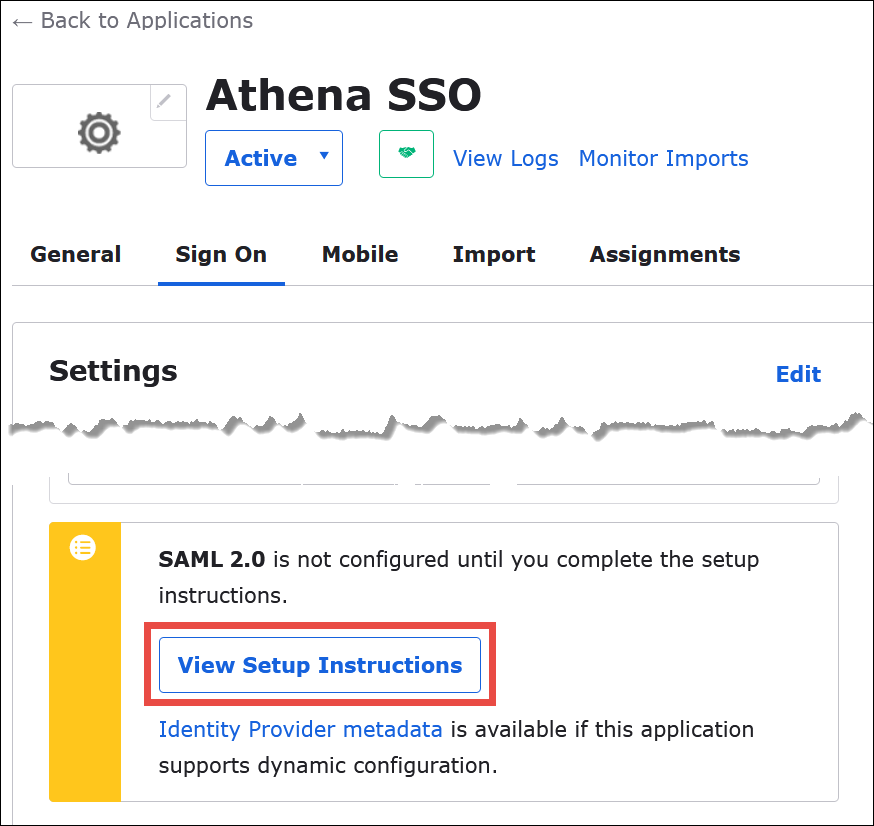

Wählen Sie View Setup Instructions (Einrichtungsanweisungen anzeigen) aus.

-

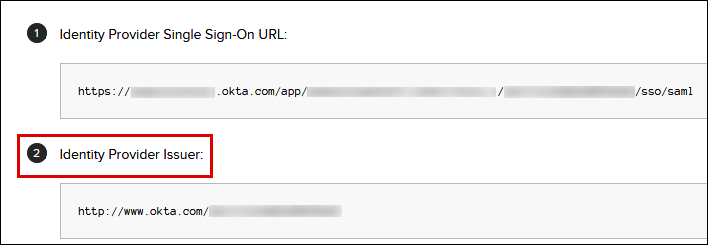

Suchen Sie auf der Seite So konfigurieren Sie SAML 2.0 für Athena SSO nach der URL Identitätsanbieter-Aussteller. Einige Stellen im Okta-Dashboard beziehen sich auf diese URL als SAML-Aussteller-ID.

-

Kopieren oder speichern Sie den Wert für URL des Identitätsanbieters Single Sign-On.

Wenn Sie im nächsten Abschnitt die ODBC-Verbindung konfigurieren, geben Sie diesen Wert als Anmeldungs-URL-Verbindungsparameter für das SAML-Plug-In des Browsers.

Konfigurieren der Browser-SAML-ODBC-Verbindung zu Athena

Jetzt können Sie die SAML-Verbindung des Browsers zu Athena mithilfe des ODBC-Datenquellenprogramms in Windows konfigurieren.

Konfigurieren der Browser-SAML-ODBC-Verbindung zu Athena

-

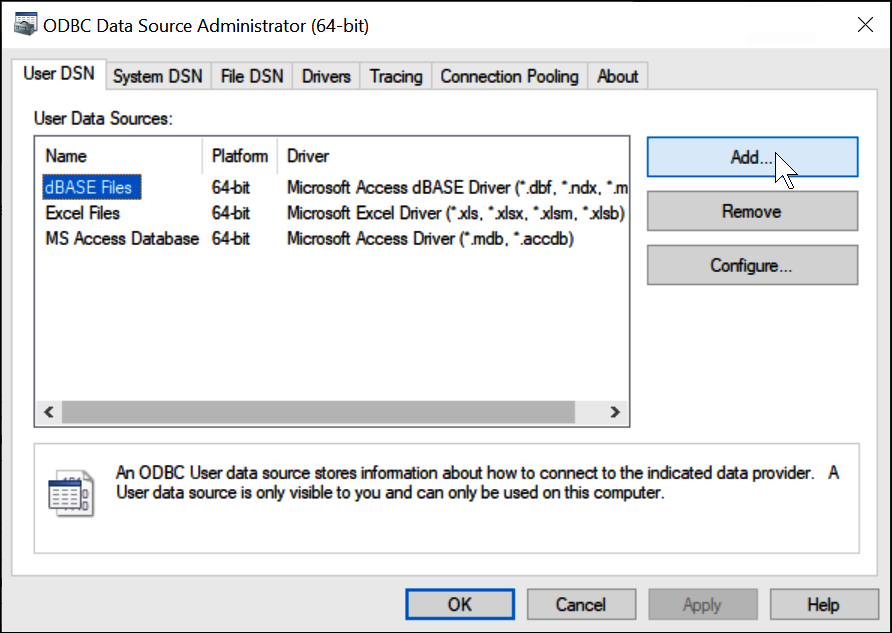

Starten Sie unter Windows das ODBC-Datenquellen-Programm.

-

Wählen Sie in ODBC-Datenquellen-Administrator Hinzufügen (Add) aus.

-

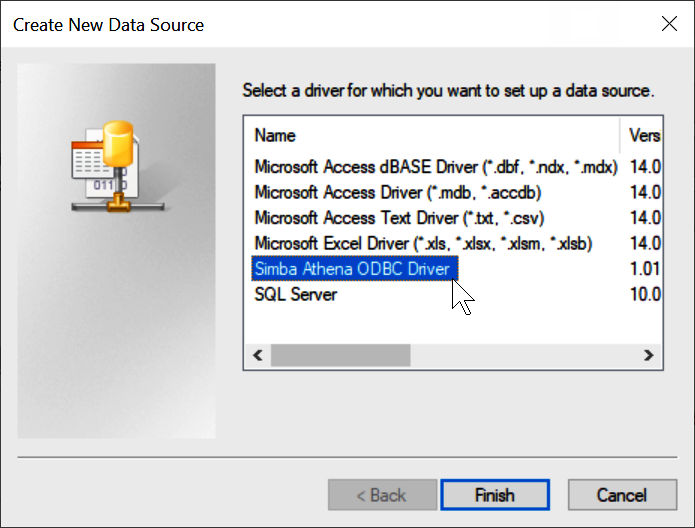

Wählen Sie den Simba-Athena-ODBC-Treiber und dann Beenden (Finish) aus.

-

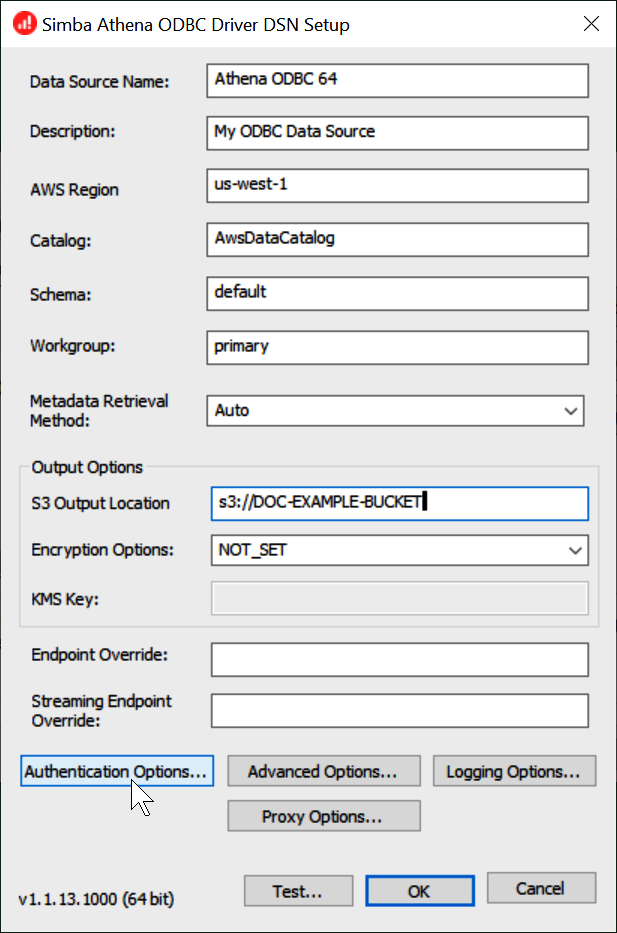

Geben Sie in SSN-Einrichtung für Simba-Athena-ODBC-Treiber die beschriebenen Werte ein.

-

Geben Sie in Data Source Name (Datenquellenname) einen Namen für Ihre Datenquelle ein (z. B. Athena ODBC 64).

-

Geben Sie in das Feld Bezeichnung (Description) eine Beschreibung für Ihre Datenquelle ein.

-

Geben Sie für die AWS-Region die AWS-Region, die Sie verwenden (z. B.

us-west-1) ein. -

Geben Sie für S3-Ausgabespeicherort den Amazon-S3-Pfad ein, in dem Ihre Ausgabe gespeichert werden soll.

-

-

Wählen Sie Authentifizierungsoptionen aus.

-

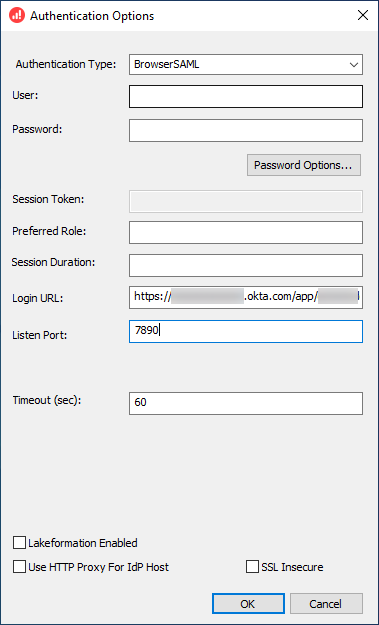

Wählen Sie im Dialogfeld Authentifizierungsoptionen die folgenden Werte aus oder geben Sie sie ein.

-

Wählen Sie für Authentifizierungstyp BrowserSAML aus.

-

Geben Sie für Anmeldungs-URL die Single-Sign-On-URL des Identitätsanbieters ein, die Sie vom Okta-Dashboard abgerufen haben.

-

Geben Sie unter Listen-Port 7890 ein.

-

Geben Sie für Timeout (Sek) einen Wert für einen Verbindungs-Timeout in Sekunden ein.

-

-

Wählen Sie OK, um die Authentication Options (Authentifizierungsoptionen) zu schließen.

-

Wählen Sie Test, um die Verbindung zu testen, oder OK, um den Vorgang abzuschließen.