Konfigurieren von SSO für ODBC mit dem Okta-Plug-In und einem Okta-Identitätsanbieter

Auf dieser Seite wird beschrieben, wie Sie den Amazon-Athena-ODBC-Treiber und das Okta-Plug-In konfigurieren, um mithilfe des Okta-Identitätsanbieters Funktionen für Single-Sign-On (SSO) hinzuzufügen.

Voraussetzungen

Für das Ausfüllen der Schritte in diesem Tutorial benötigen Sie Folgendes:

-

Amazon-Athena-ODBC-Treiber Die Downloadlinks finden Sie unter Mit ODBC eine Verbindung zu Amazon Athena herstellen.

-

Eine IAM-Rolle, die Sie mit SAML verwenden möchten. Weitere Informationen finden Sie unter Erstellen einer Rolle für SAML-2.0-basierten Verbund im IAM-Benutzerhandbuch.

-

Ein Okta-Konto. Weitere Informationen finden Sie unter okta.com

.

Erstellen einer App-Integration in Okta

Verwenden Sie zunächst das Okta-Dashboard, um eine SAML-2.0-App für Single-Sign-On bei Athena zu erstellen und zu konfigurieren. Sie können eine vorhandene Redshift-Anwendung in Okta verwenden, um den Zugriff auf Athena zu konfigurieren.

So erstellen Sie eine App-Integration in Okta

-

Melden Sie sich auf der Admin-Seite für Ihr Konto auf Okta.com

an. -

Wählen Sie die Anwendung im Navigationsbereich unter Applications (Anwendungen) Applications (Anwendungen) aus.

-

Wählen Sie auf der Seite Applications (Anwendungen) die Option Browse App Catalog (App-Katalog durchsuchen) aus.

-

Wählen Sie auf der Seite Browse App Integration Catalog (App-Integrationskatalog durchsuchen) im Abschnitt Use Case (Anwendungsfall) die Option All Integrations (Alle Integrationen) aus.

-

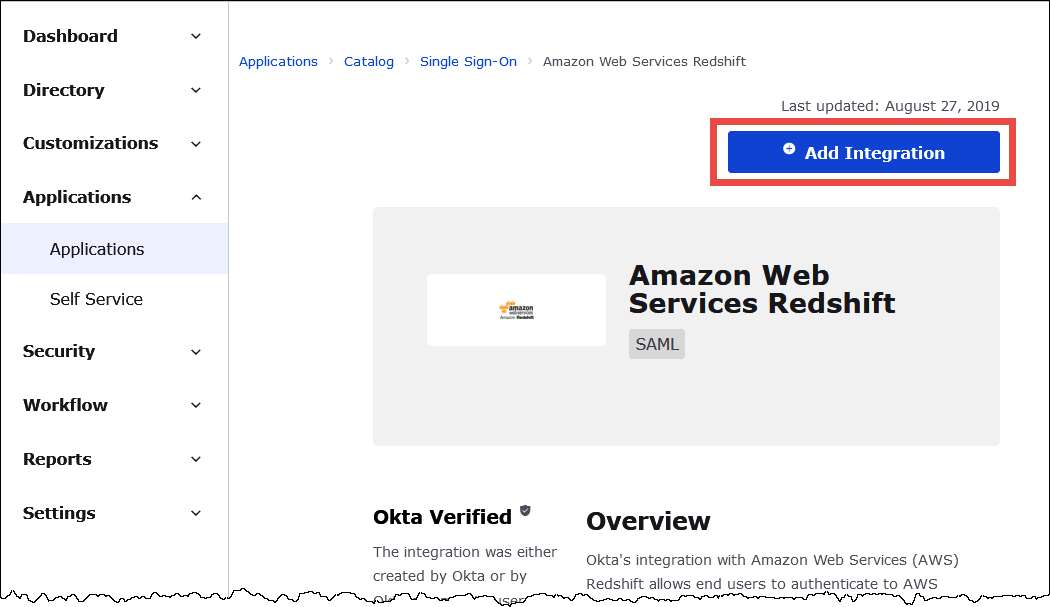

Geben Sie im Suchfeld den Wert Amazon Web Services Redshift ein und wählen Sie danach Amazon Web Services Redshift SAML aus.

-

Wählen Sie Add Integration (Integration hinzufügen) aus.

-

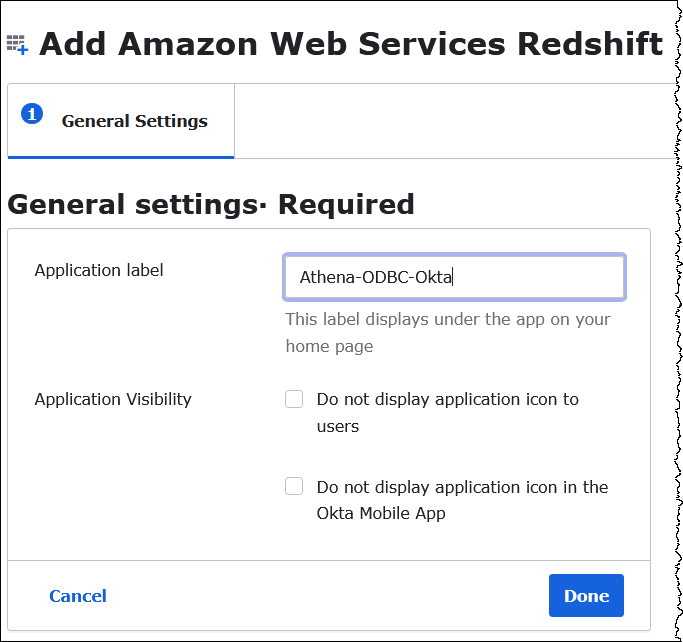

Geben Sie im Abschnitt General Settings Required (Allgemeine Einstellungen erforderlich) für Application label (Anwendungsbezeichnung) einen Namen für die Anwendung ein. In diesem Tutorial wird der Name Athena-ODBC-Okta verwendet.

-

Wählen Sie Fertig aus.

-

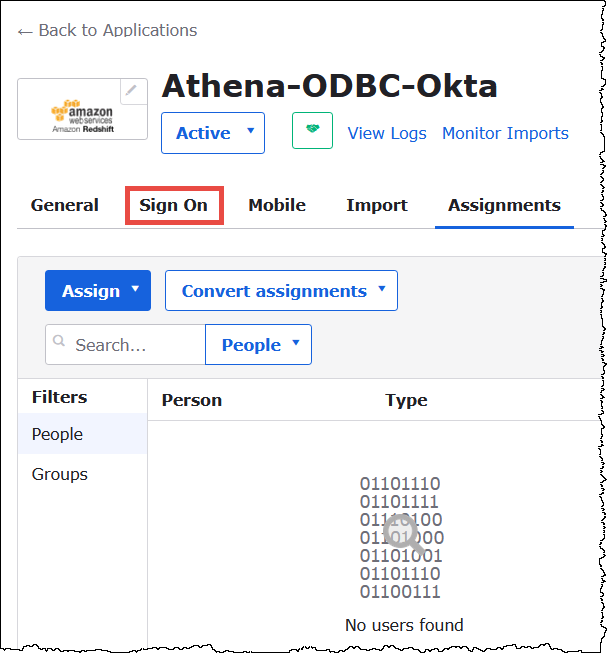

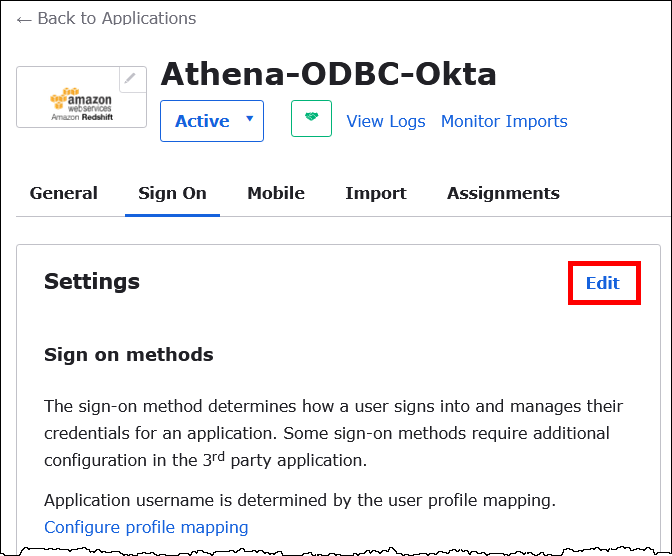

Wählen Sie auf der Seite für Ihre Okta-Anwendung (z. B.Athena-ODBC-Okta) die Option Sign On (Anmelden) aus.

-

Wählen Sie im Abschnitt Settings (Einstellungen) die Option Edit (Bearbeiten) aus.

-

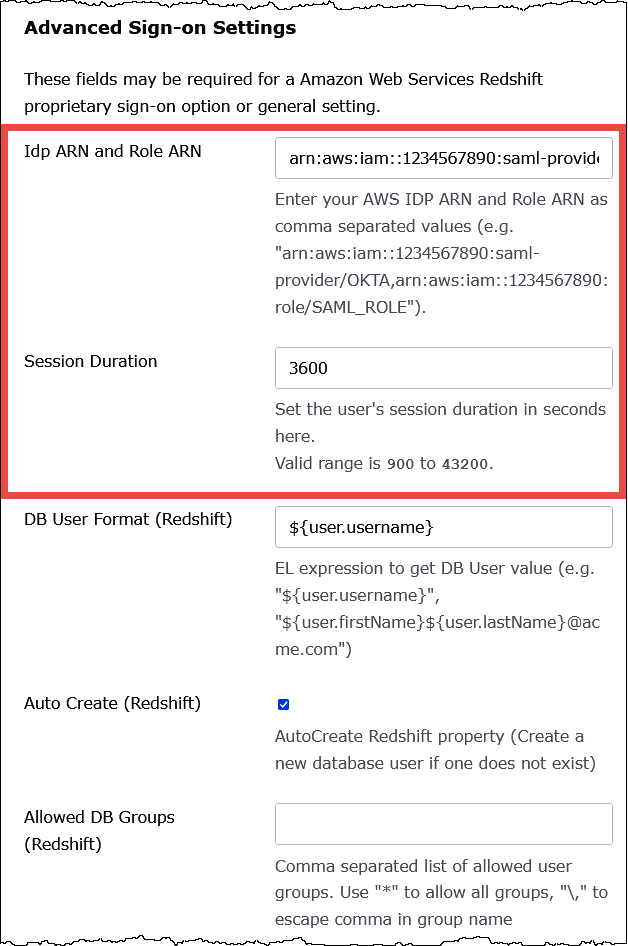

Konfigurieren Sie im Abschnitt Advanced Sign-on Settings (Erweiterte Anmeldeeinstellungen) die folgenden Werte.

-

Geben Sie für IdP ARN and Role ARN (Identitätsanbieter-ARN und Rollen-ARN) Ihren AWS-Identitätsanbieter-ARN und Rollen-ARN als kommagetrennte Werte ein. Informationen zum IAM-Rollenformat finden Sie unter Konfigurieren von SAML-Assertions für die Authentifizierungsantwort im IAM-Benutzerhandbuch.

-

Geben Sie für Session Duration (Sitzungsdauer) einen Wert zwischen 900 und 43 200 Sekunden ein. In diesem Tutorial wird der Standardwert 3 600 (1 Stunde) verwendet.

Die Einstellungen DbUser Format (DbUser-Format), AutoCreate (Automatisch erstellen) und Allowed DBGroups (Zulässige Datenbankgruppen) werden von Athena nicht verwendet. Sie müssen sie nicht konfigurieren.

-

-

Wählen Sie Speichern.

Abrufen von ODBC-Konfigurationsinformationen von Okta

Nachdem Sie die Okta-Anwendung erstellt haben, können Sie die ID und die Identitätsanbieter-Host-URL der Anwendung abrufen. Sie benötigen diese später, wenn Sie ODBC für die Verbindung mit Athena konfigurieren.

So rufen Sie ODBC-Konfigurationsinformationen von Okta ab

-

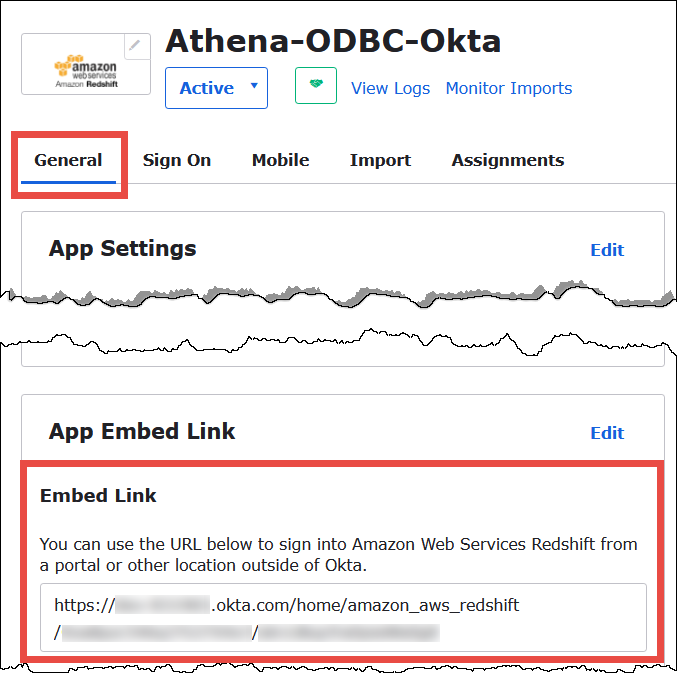

Wählen Sie das Symbol General (Allgemeines) und scrollen Sie dann nach unten zu Ihrer Okta-Anwendung zum Abschnitt App Embed Link (App-Einbettungslink).

Die Embed Link-URL (Einbettungs-Link-URL) hat das folgende Format:

https://trial-1234567.okta.com/home/amazon_aws_redshift/Abc1de2fghi3J45kL678/abc1defghij2klmNo3p4 -

Extrahieren Sie aus Ihrer Embed Link-URL (Einbettungs-Link-URL) die folgenden Informationen und speichern Sie sie:

-

Das erste Segment nach

https://, bis einschließlichokta.com(Beispiel: trial-1234567.okta.com). Das ist Ihr Identitätsanbieter-Host. -

Die letzten beiden Segmente der URL, einschließlich des Schrägstrichs in der Mitte. Bei den Segmenten handelt es sich um zwei 20-stellige Zeichenfolgen, die eine Mischung aus Zahlen sowie Groß- und Kleinbuchstaben (z. B.ABC1DE2FGHI3J45KL678/ABC1DEFGHIJ2KLMNO3P4) enthalten. Dies ist Ihre Anwendungs-ID.

-

Hinzufügen eines Benutzers zur Okta-Anwendung

Jetzt können Sie Ihrer Okta-Anwendung einen Benutzer hinzufügen.

So fügen Sie einen Benutzer zur Okta-Anwendung hinzu

-

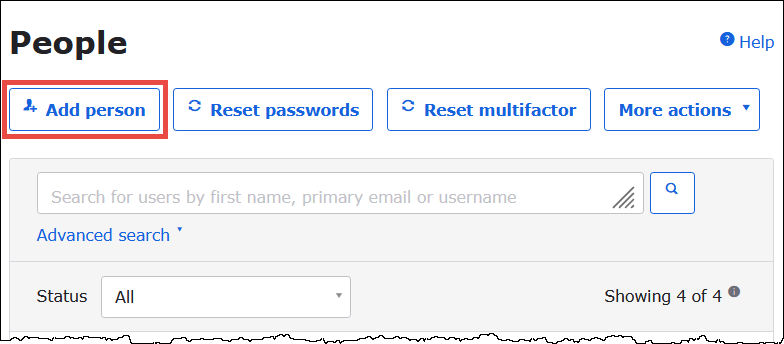

Wählen Sie im linken Navigationsbereich Verzeichnis und dann Personen aus.

-

Wählen Sie Person hinzufügen aus.

-

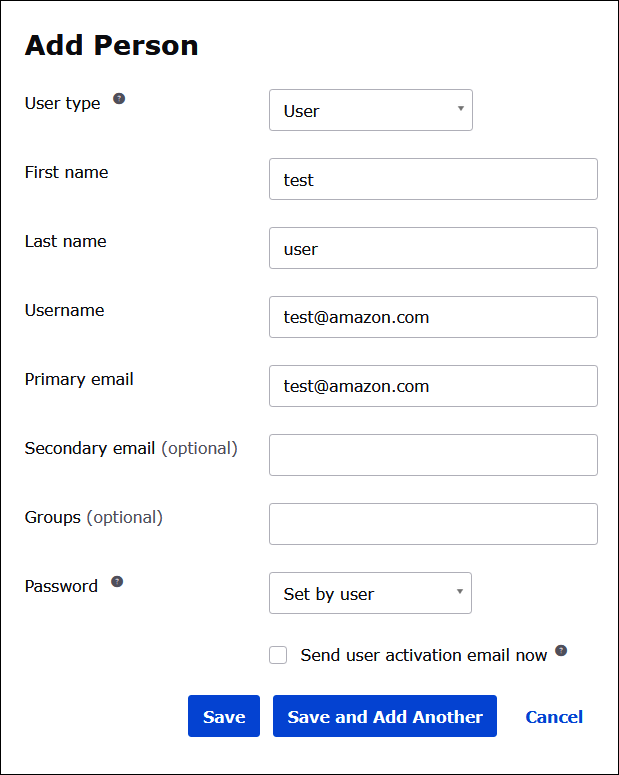

Geben Sie im Dialogfeld Add Person (Person hinzufügen) die folgenden Informationen ein:

-

Geben Sie die Werte für Vorname und Nachname ein. In diesem Tutorial wird ein

test userverwendet. -

Geben Sie Werte für Username (Benutzername) und Primary email (Primäre E-Mail-Adresse) ein. In diesem Tutorial wird

test@amazon.comfür beides verwendet. Die Sicherheitsanforderungen für Passwörter können variieren.

-

-

Wählen Sie Speichern.

Jetzt können Sie den erstellten Benutzer Ihrer Anwendung zuweisen.

So weisen Sie den Benutzer Ihrer Anwendung zu:

-

Wählen Sie im Navigationsbereich Applications (Anwendungen), Applications (Anwendungen) und dann den Namen Ihrer Anwendung aus (z. B. Athena-ODBC-Okta).

-

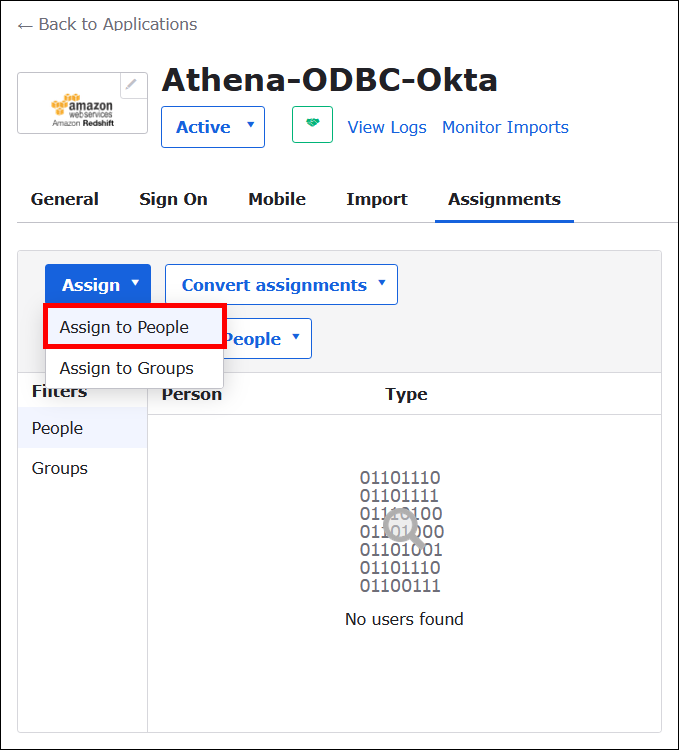

Klicken Sie auf Assign (Zuweisen) und danach auf Assign to People (Personen zuweisen).

-

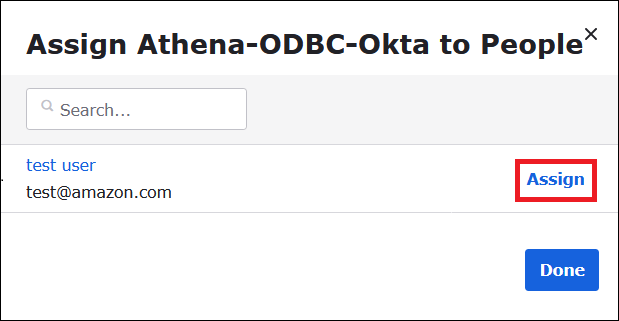

Wählen Sie die Option Assign (Zuweisen) für Ihren Benutzer aus und klicken Sie dann auf Done (Erledigt).

-

Klicken Sie an der Eingabeaufforderung auf Save and Go Back (Speichern und zurückkehren). Das Dialogfeld zeigt den Status des Benutzers als Assigned (Zugewiesen) an.

-

Wählen Sie Fertig aus.

-

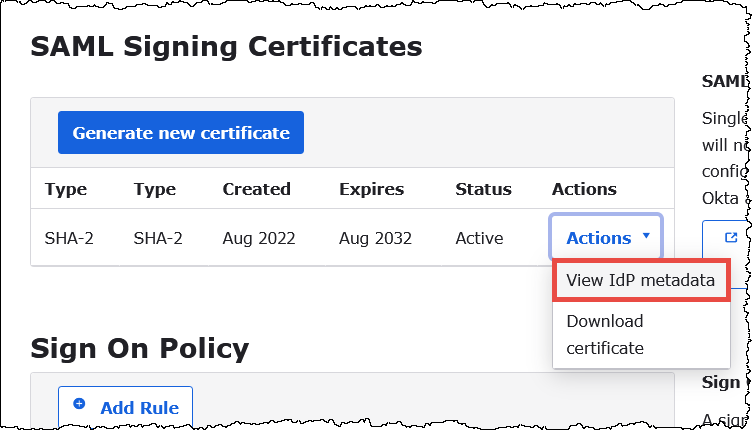

Wählen Sie die Registerkarte Sign On (Anmelden) aus.

-

Scrollen Sie auf der Seite nach unten zum Abschnitt SAML Signing Certificates (SAML-Signaturzertifikate).

-

Wählen Sie Aktionen.

-

Öffnen Sie das Kontextmenü (rechte Maustaste) für View IdP metadata (Identitätsanbieter-Metadaten anzeigen) und wählen Sie dann die Browseroption zum Speichern der Datei aus.

-

Speichern Sie die Datei mit der

.xml-Dateierweiterung.

Erstellen eines AWS-SAML-Identitätsanbieters und einer Rolle

Jetzt können Sie die Metadaten-XML-Datei in die IAM-Konsole in AWS hochladen. Sie verwenden diese Datei, um einen AWS-SAML-Identitätsanbieter und eine Rolle zu erstellen. Verwenden Sie ein AWS-Services-Administratorkonto, um diese Schritte auszuführen.

So erstellen Sie einen SAML-Identitätsanbieter und eine Rolle in AWS

-

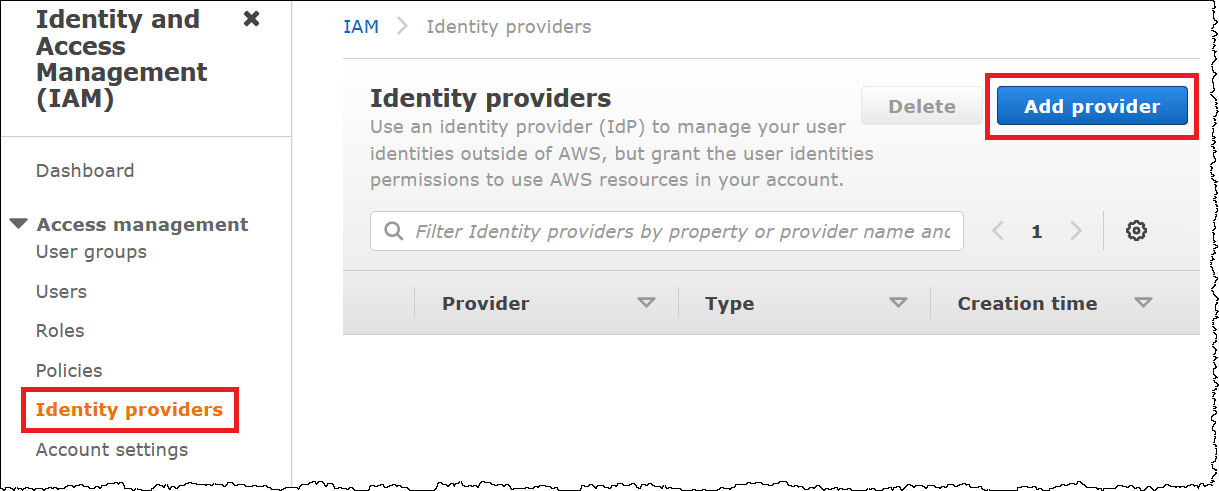

Melden Sie sich bei der AWS-Managementkonsole an, und öffnen Sie die IAM-Konsole unter https://console.aws.amazon.com/IAM/

. -

Wählen Sie im Navigationsbereich Identity providers (Identitätsanbieter) und dann Add provider (Anbieter hinzufügen) aus.

-

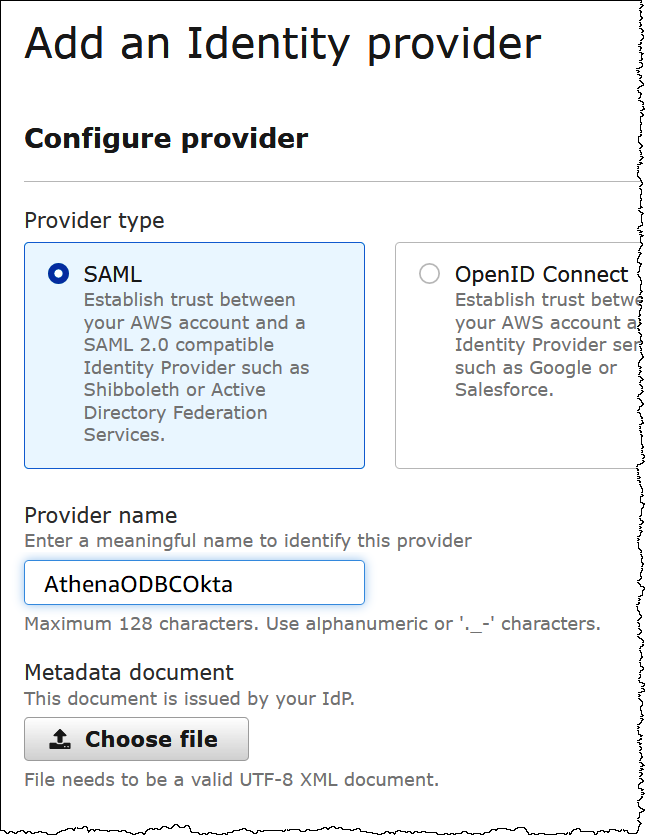

Geben Sie auf der Seite Add an Identity provider (Identitätsanbieter hinzufügen) für Configure provider (Anbieter konfigurieren) die folgenden Informationen ein.

-

Wählen Sie als Provider type (Anbietertyp) SAML aus.

-

Geben Sie für Provider name (Anbietername) einen Namen für Ihren Anbieter ein (z. B.

AthenaODBCOkta). -

Verwenden Sie für das Metadatendokument die Option Datei auswählen, um die heruntergeladene XML-Metadatendatei des Identitätsanbieters (IdP) hochzuladen.

-

-

Wählen Sie Add provider (Anbieter hinzufügen) aus.

Erstellen einer IAM-Rolle für den Athena- und Amazon S3-Zugriff

Jetzt können Sie eine IAM-Rolle für den Zugriff auf Athena und Amazon S3 erstellen. Sie weisen diese Rolle Ihrem Benutzer zu. So können Sie dem Benutzer Single-Sign-On-Zugriff auf Athena gewähren.

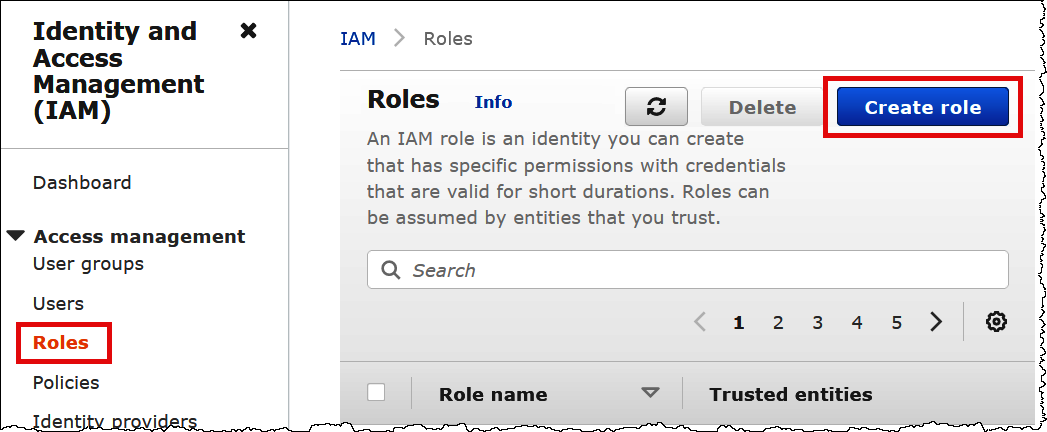

So erstellen Sie eine IAM-Rolle für Ihren Benutzer

-

Wählen Sie im Navigationsbereich der IAM-Konsole Rollen und dann Rolle erstellen aus.

-

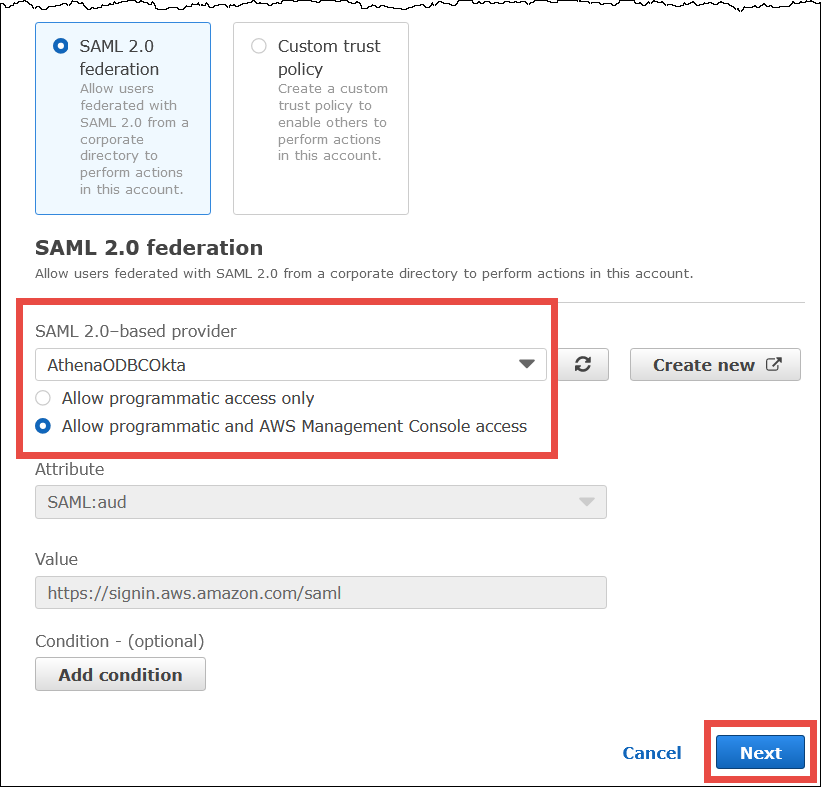

Wählen Sie auf der Seite Create role (Rolle erstellen) die folgenden Optionen aus:

-

Wählen Sie für Typ der vertrauenswürdigen Entität auswählen die Option SAML-2.0-Verbund aus.

-

Wählen Sie für SAML 2.0–based provider (SAML 2.0-basierter Anbieter) den von Ihnen erstellten SAML-Identitätsanbieter aus (z. B.Athenao DBCOKTA).

-

Wählen Sie Allow programmatic and AWS-Managementkonsole access (Programmgesteuerten und -Zugriff erlauben) aus.

-

-

Wählen Sie Weiter aus.

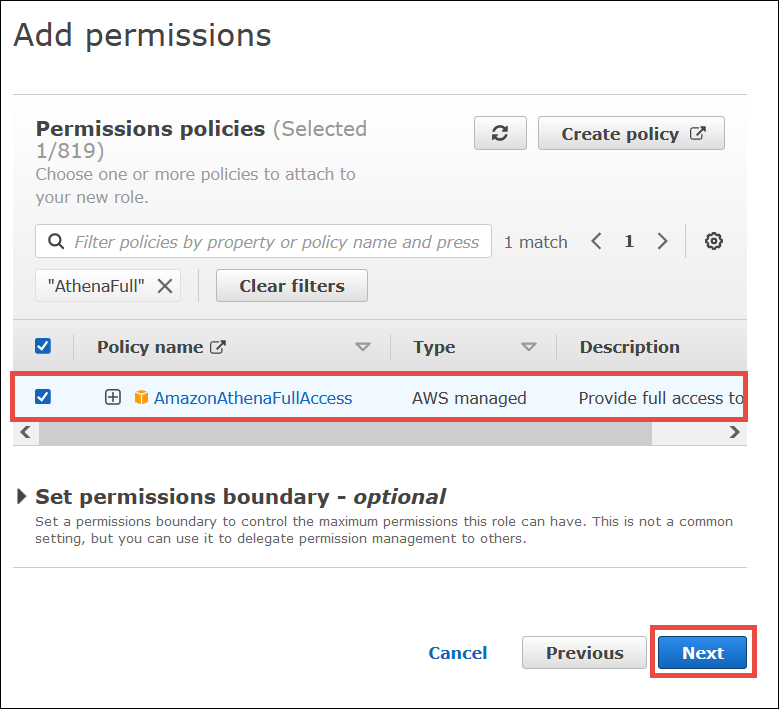

-

Geben Sie auf der Seite Add Permissions (Berechtigungen hinzufügen) für Filter policies (Richtlinien filtern) den Wert

AthenaFullein, und drücken Sie die Eingabetaste. -

Wählen Sie die verwaltete

AmazonAthenaFullAccess-Richtlinie und dann Next aus.

-

Geben Sie auf der Seite Name, review, and create (Benennen, prüfen und erstellen) für Role name (Rollenname) einen Namen für die Rolle ein (z. B.

Athena-ODBC-OktaRole), und wählen Sie dann Create role (Rolle erstellen) aus.

Konfigurieren der Okta-ODBC-Verbindung zu Athena

Jetzt können Sie die Okta-ODBC-Verbindung zu Athena mithilfe des ODBC-Datenquellen-Programms in Windows konfigurieren.

So konfigurieren Sie Ihre Okta-ODBC-Verbindung zu Athena

-

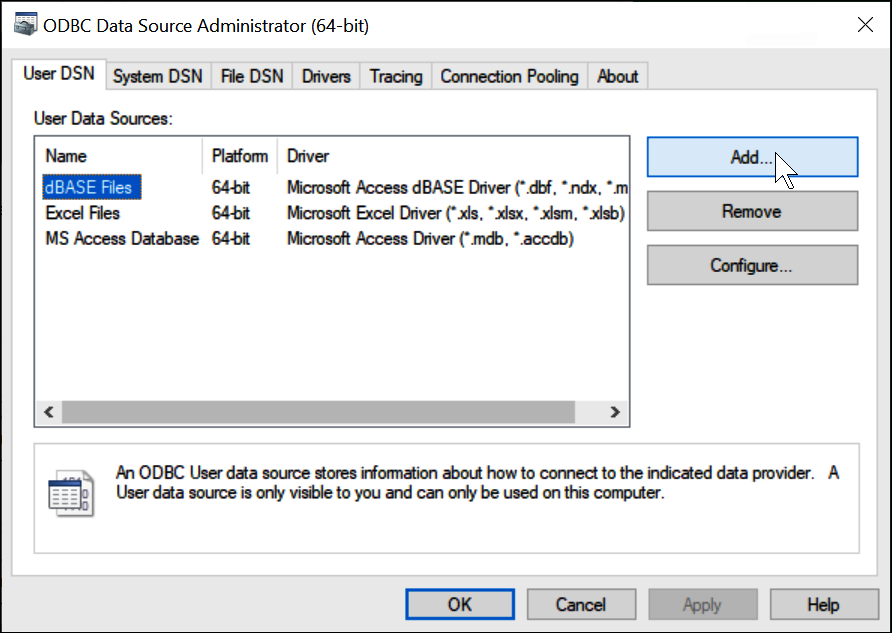

Starten Sie unter Windows das ODBC-Datenquellen-Programm.

-

Wählen Sie in ODBC-Datenquellen-Administrator Hinzufügen (Add) aus.

-

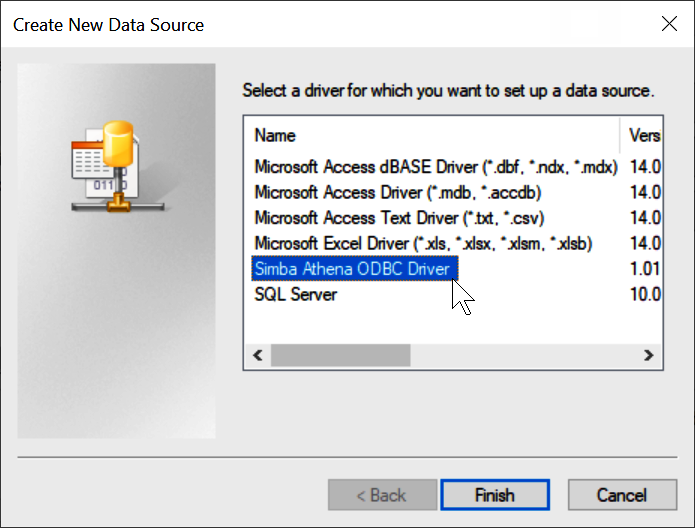

Wählen Sie den Simba-Athena-ODBC-Treiber und dann Beenden (Finish) aus.

-

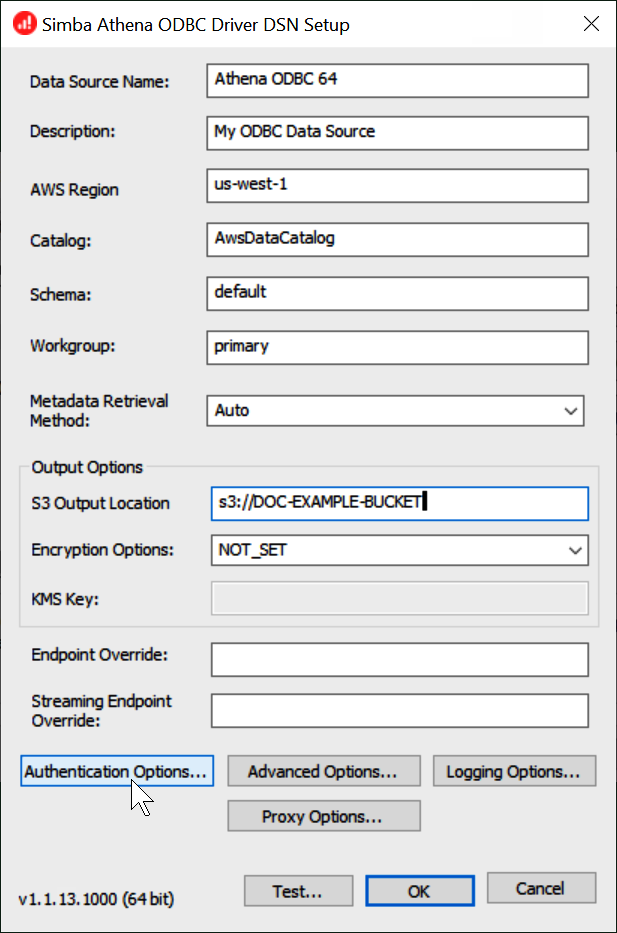

Geben Sie in SSN-Einrichtung für Simba-Athena-ODBC-Treiber die beschriebenen Werte ein.

-

Geben Sie in Data Source Name (Datenquellenname) einen Namen für Ihre Datenquelle ein (z. B.

Athena ODBC 64). -

Geben Sie in das Feld Bezeichnung (Description) eine Beschreibung für Ihre Datenquelle ein.

-

Geben Sie für die AWS-Region die AWS-Region ein, die Sie verwenden (z. B.

us-west-1). -

Geben Sie für S3-Ausgabespeicherort den Amazon-S3-Pfad ein, in dem Ihre Ausgabe gespeichert werden soll.

-

-

Wählen Sie Authentifizierungsoptionen aus.

-

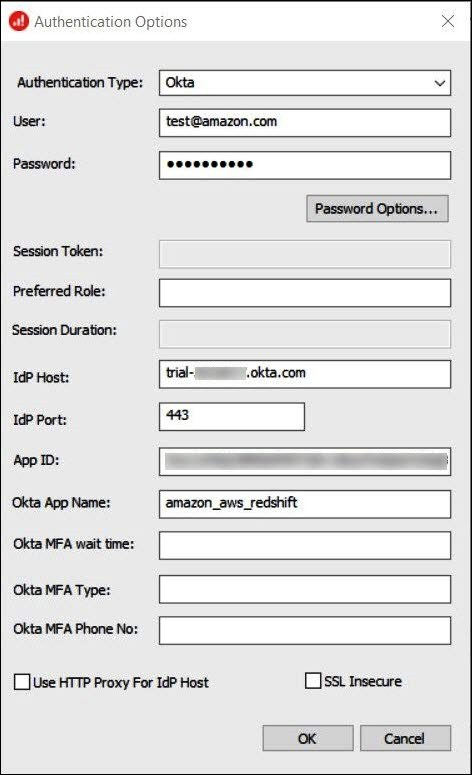

Wählen Sie im Dialogfeld Authentifizierungsoptionen die folgenden Werte aus oder geben Sie sie ein.

-

Wählen Sie für Authentication Type (Authentifizierungstyp) Okta aus.

-

Geben Sie unter User (Benutzer) Ihren Okta-Benutzernamen ein.

-

Geben Sie unter Password (Passwort) Ihr Okta-Passwort ein.

-

Geben Sie für IdP Host (Identitätsanbieter-Host) den Wert ein, den Sie zuvor aufgezeichnet haben (z. B.

trial-1234567.okta.com). -

Geben Sie für IdP Port (Identitätsanbieter-Port)

443ein. -

Geben Sie für App-ID (App-ID) den Wert ein, den Sie zuvor aufgezeichnet haben (die letzten beiden Segmente Ihres Okta-Einbettungslinks).

-

Geben Sie für Okta App Name (Okta-App-Name) den Wert

amazon_aws_redshiftein.

-

-

Wählen Sie OK aus.

-

Wählen Sie Test, um die Verbindung zu testen, oder OK, um den Vorgang abzuschließen.