Konfigurieren des Verbundzugriffs auf Amazon Athena für Microsoft AD FS-Benutzer mithilfe eines ODBC-Clients

Um den Verbundzugriff auf Amazon Athena für Benutzer von Microsoft Active Directory Federation Services (AD FS) mithilfe eines ODBC-Clients einzurichten, stellen Sie zunächst eine Vertrauensstellung zwischen AD FS und Ihrem AWS-Konto her. Mit dieser Vertrauensstellung können sich Ihre AD-Benutzer zusammenschließen zu AWS, um ihre AD-Anmeldeinformationen zu verwenden und Berechtigungen einer AWS Identity and Access Management

Um diese Vertrauensstellung zu erstellen, fügen Sie Ihrem AWS-Konto AD FS als SAML-Anbieter hinzu und erstellen eine IAM-Rolle, die Verbundbenutzer annehmen können. Auf der AD-FS-Seite fügen Sie AWS als vertrauende Partei hinzu und erstellen Sie SAML-Antragsregeln, um die richtigen Benutzerattribute für die Autorisierung an AWS zu senden (insbesondere Athena und Amazon S3).

Die Konfiguration des AD-FS-Zugriffs auf Athena umfasst die folgenden Hauptschritte:

1. Einrichtung eines IAM-SAML-Anbieters und einer Rolle

3. Erstellen von Active-Directory-Benutzern und -Gruppen

4. Konfigurieren der AD-FS-ODBC-Verbindung zu Athena

1. Einrichtung eines IAM-SAML-Anbieters und einer Rolle

In diesem Abschnitt fügen Sie Ihrem AWS-Konto AD FS als SAML-Anbieter hinzu und erstellen eine IAM-Rolle, die Ihre Verbundbenutzer annehmen können.

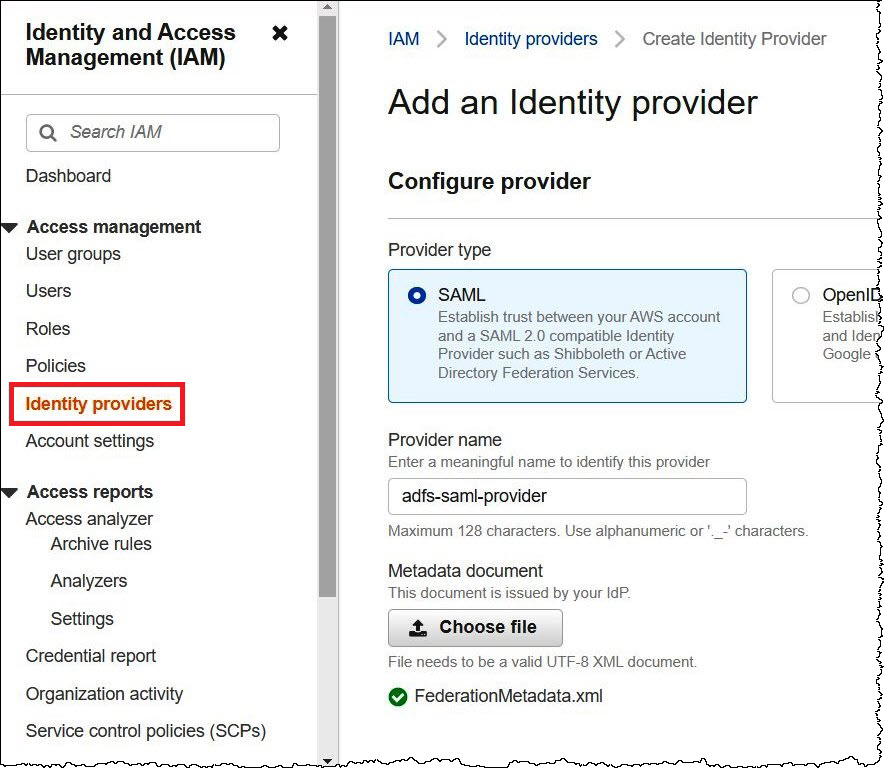

So richten Sie einen SAML-Anbieter ein

Melden Sie sich bei der AWS-Managementkonsole an, und öffnen Sie die IAM-Konsole unter https://console.aws.amazon.com/iam/

. -

Wählen Sie im Navigationsbereich Identitätsanbieter.

-

Wählen Sie Add provider (Anbieter hinzufügen) aus.

-

Wählen Sie als Provider type (Anbietertyp) SAML aus.

-

Geben Sie für Anbietername

adfs-saml-providerein. -

Geben Sie in einem Browser die folgende Adresse ein, um die Verbund-XML-Datei für Ihren AD-FS-Server herunterzuladen. Um diesen Schritt auszuführen, muss Ihr Browser über Zugriff auf den AD-FS-Server verfügen.

https://adfs-server-name/federationmetadata/2007-06/federationmetadata.xml -

Wählen Sie in der IAM-Konsole unter Metadata document (Metadatendokument) die Option Choose file (Datei auswählen) aus und laden Sie anschließend die Verbund-Metadatendatei in AWS hoch.

-

Wählen Sie abschließend Add provider (Anbieter hinzufügen).

Als Nächstes erstellen Sie die IAM-Rolle, die Ihre Verbundbenutzer annehmen können.

So erstellen Sie eine IAM-Rolle für Verbundbenutzer

-

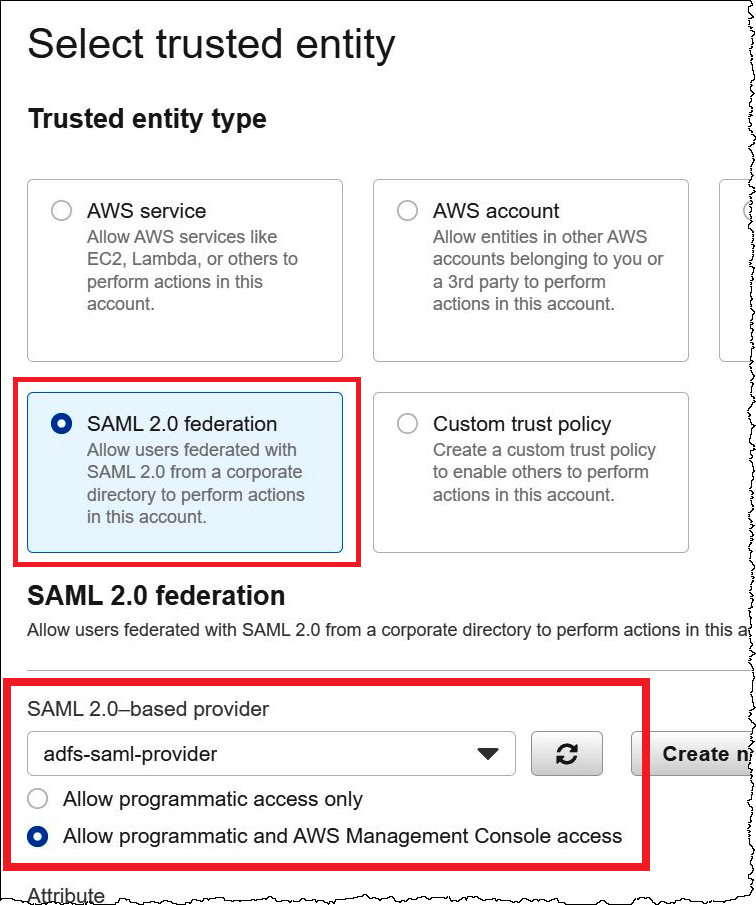

Wählen Sie im Navigationsbereich der IAM-Konsole Roles (Rollen) aus.

-

Wählen Sie Rolle erstellen aus.

-

Wählen Sie als Trusted entity type (Typ der vertrauenswürdigen Entität) die Option SAML 2.0 federation (SAML 2.0-Verbund) aus.

-

Wählen Sie für SAML 2.0-based provider (SAML 2.0-basierte Anbieter) den von Ihnen erstellten Anbieter adfs-saml-provider aus.

-

Wählen Sie Zugriff programmgesteuert und über die AWS-Managementkonsole zulassen und wählen Sie anschließend Weiter aus.

-

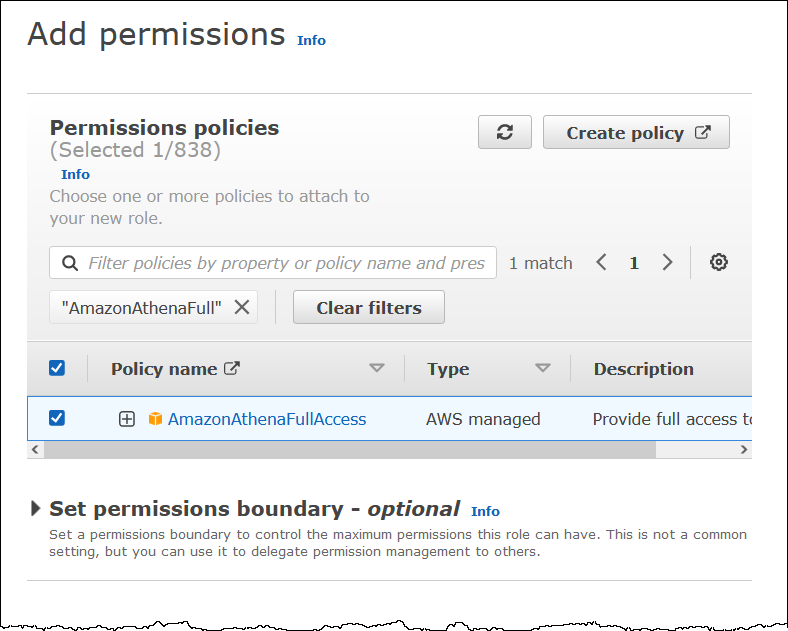

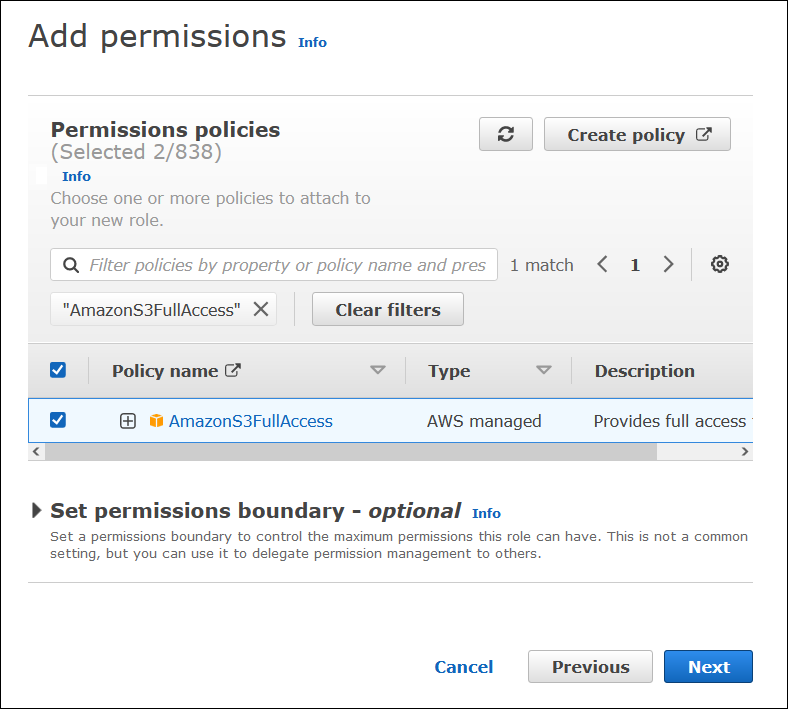

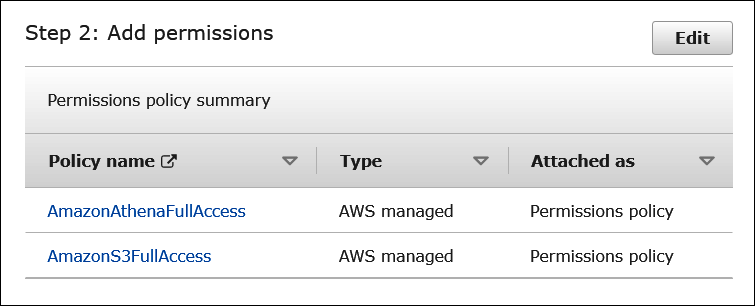

Filtern Sie auf der Seite Add permissions (Berechtigungen hinzufügen) nach den IAM-Berechtigungsrichtlinien, die Sie für diese Rolle benötigen, und aktivieren Sie dann die entsprechenden Kontrollkästchen. In diesem Tutorial werden die

AmazonAthenaFullAccess- undAmazonS3FullAccess-Richtlinien angefügt.

-

Wählen Sie Weiter aus.

-

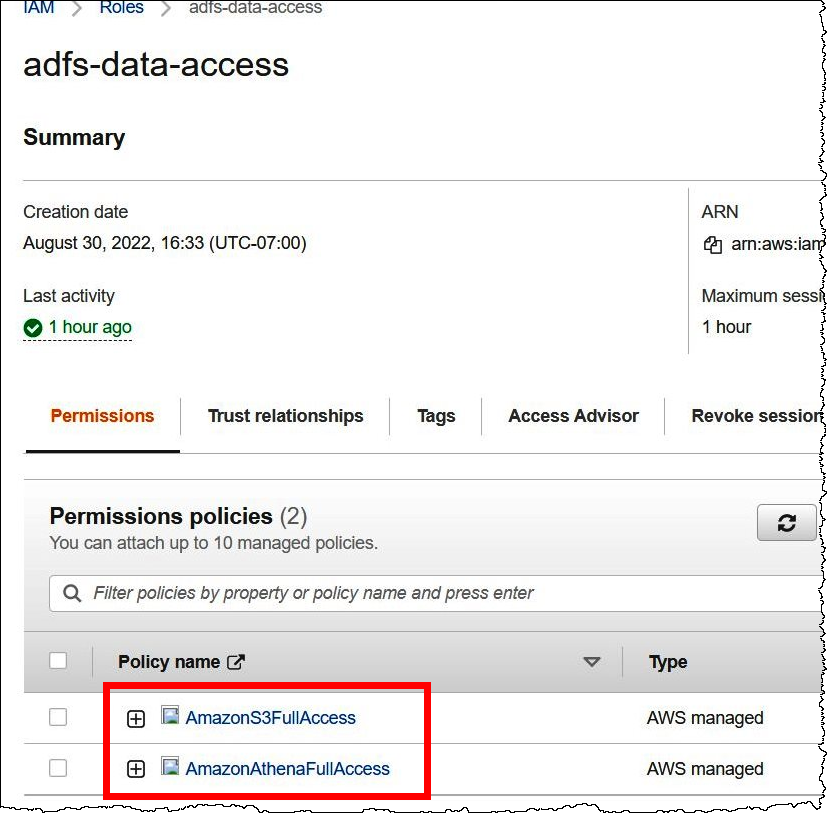

Geben Sie auf der Seite Name, review, and create (Benennen, überprüfen und erstellen) für Role name (Rollenname) einen Namen für die Rolle ein. Dieses Tutorial verwendet den Namen adfs-data-access.

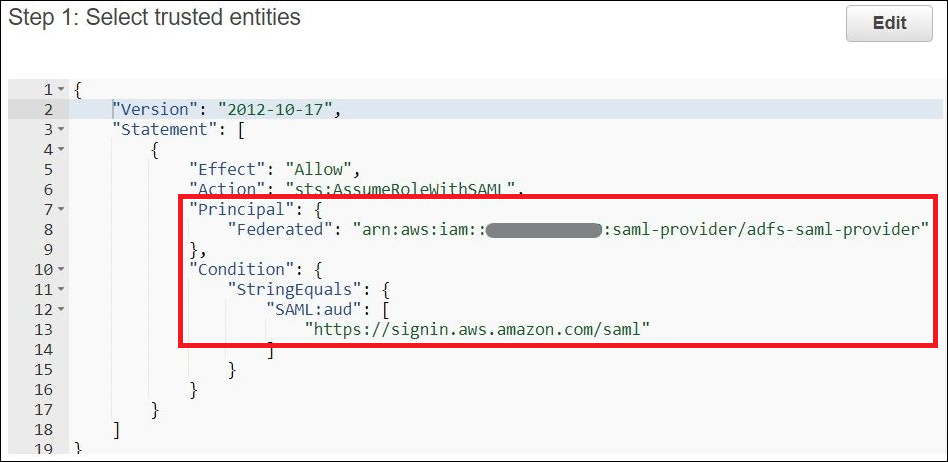

In Step 1: Select trusted entities (In Schritt 1: Vertrauenswürdige Entitäten auswählen) sollte das Feld Principal (Prinzipal) automatisch mit

"Federated:" "arn:aws:iam::ausgefüllt werden. Dasaccount_id:saml-provider/adfs-saml-provider"Condition-Feld sollte"SAML:aud"und"https://signin.aws.amazon.com/saml"enthalten.

Step 2: Add permissions (Schritt 2: Berechtigungen hinzufügen) zeigt die Richtlinien an, die Sie der Rolle angefügt haben.

-

Wählen Sie Create role (Rolle erstellen) aus. Eine Banner-Meldung bestätigt die Erstellung der Rolle.

-

Wählen Sie auf der Seite Roles (Rollen) den Namen der von Ihnen soeben erstellten Rolle aus. Auf der Übersichtsseite für die Rolle werden die angefügten Richtlinien angezeigt.

2. Konfigurieren von AD FS

Jetzt können Sie AWS als vertrauende Partei hinzufügen und SAML-Antragsregeln schreiben, sodass Sie die richtigen Benutzerattribute zur Autorisierung an AWS senden können.

Der SAML-basierte Verbund verfügt über zwei Teilnehmerparteien: den IdP (Active Directory) und die vertrauende Partei (AWS), d. h. den Service oder die Anwendung, die die Authentifizierung durch IdP verwendet.

Um AD FS zu konfigurieren, fügen Sie zuerst eine Vertrauensstellung der vertrauenden Partei hinzu und konfigurieren dann SAML-Antragsregeln für die vertrauende Partei. AD FS verwendet Antragsregeln, um eine SAML-Aussage zu bilden, die an eine vertrauende Partei gesendet wird. Die SAML-Aussage besagt, dass die Informationen über den AD-Benutzer wahr sind und dass der Benutzer authentifiziert wurde.

Hinzufügen einer Vertrauensstellung der vertrauenden Partei

Um eine Vertrauensstellung der vertrauenden Partei in AD FS hinzuzufügen, verwenden Sie den AD-FS-Server-Manager.

So fügen Sie eine Vertrauensstellung der vertrauenden Partei in AD FS hinzu

-

Melden Sie sich beim AD-FS-Server an.

-

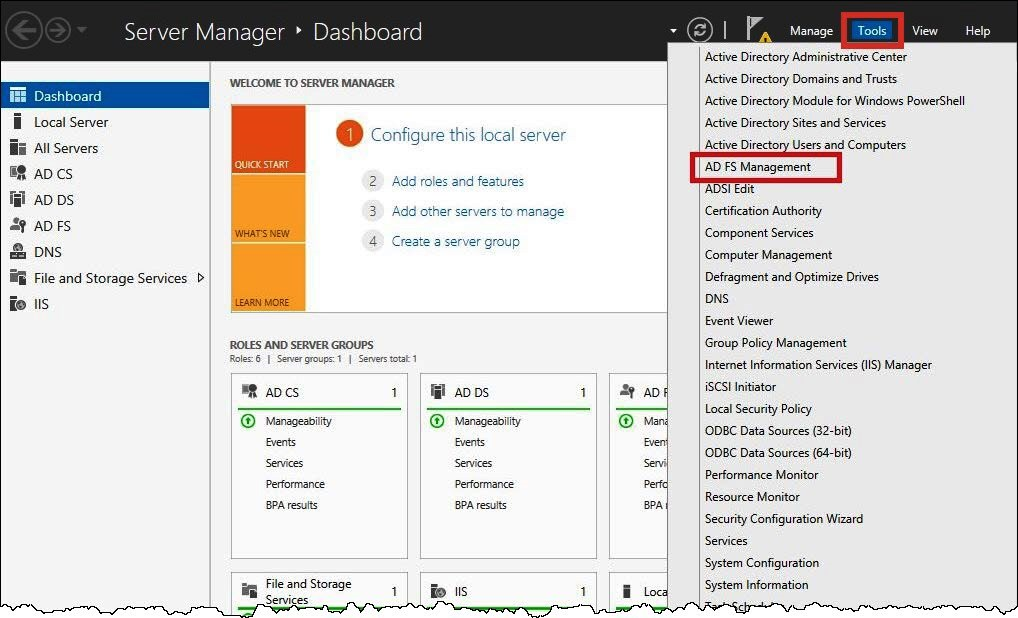

Öffnen Sie im Start-Menü den Server Manager (Server-Manager).

-

Wählen Sie Tools und anschließend AD FS Management (AD-FS-Verwaltung) aus.

-

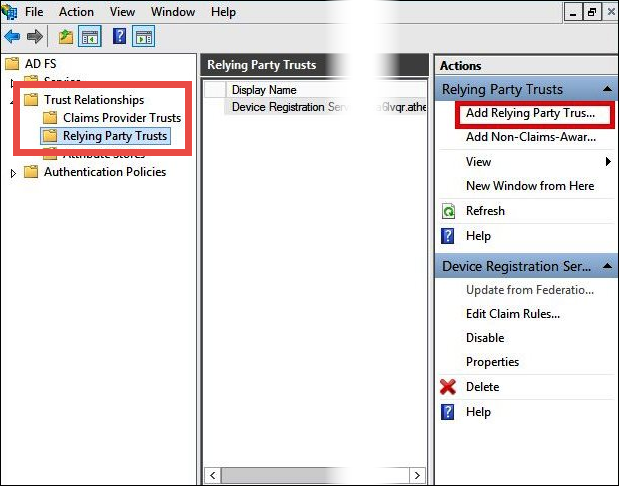

Wählen Sie im Navigationsbereich unter Trust Relationships (Vertrauensstellungen) die Option Relying Party Trusts (Vertrauensstellungen der vertrauenden Partei) aus.

-

Wählen Sie unter Aktionen die Option Add Relying Party Trust (Vertrauen für die vertrauende Partei hinzufügen) aus.

-

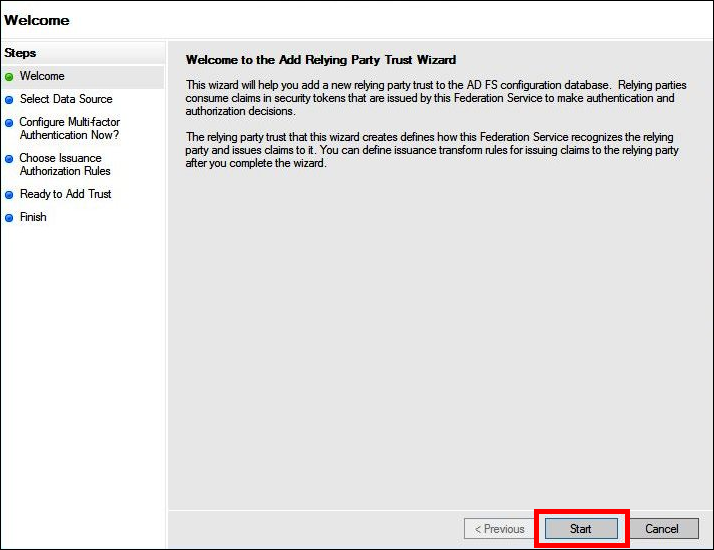

Wählen Sie auf der Seite Add Relying Party Trust Wizard (Assistent zum Hinzufügen vertrauender Parteien) die Option Start.

-

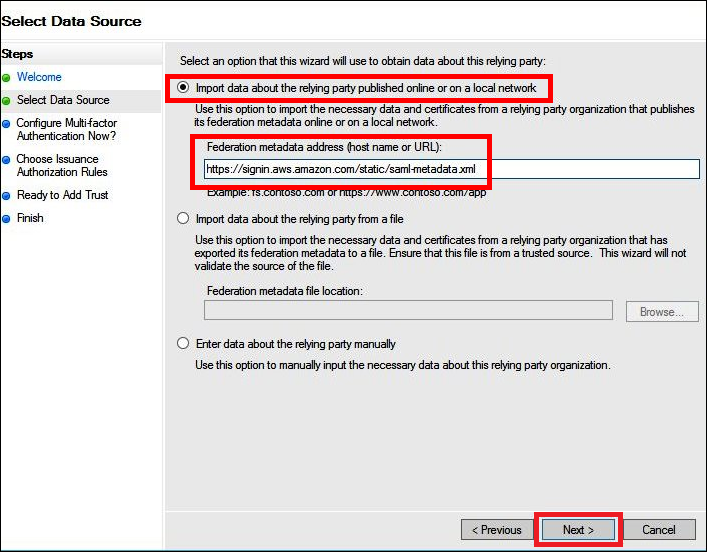

Wählen Sie auf dem Bildschirm Select Data Source (Datenquelle auswählen) die Option Import data about the relying party published online or on a local network (Daten über die vertrauende Partei importieren, die online oder in einem lokalen Netzwerk veröffentlicht wurden) aus.

-

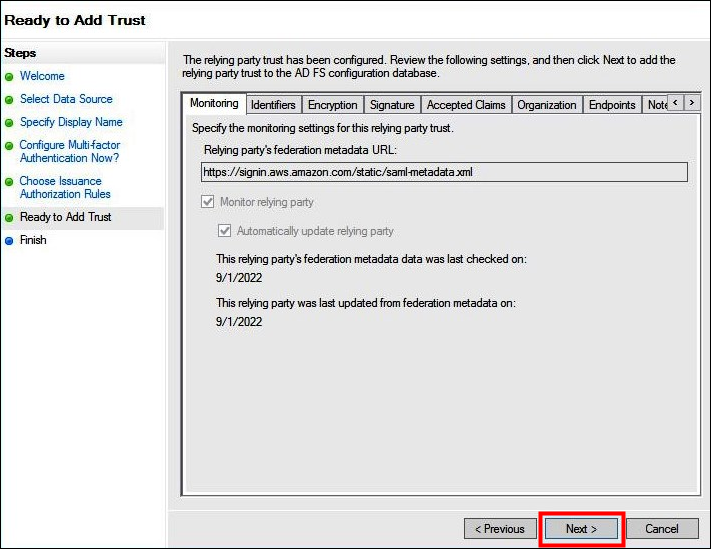

Geben Sie für Federation metadata address (host name or URL) (Verbund-Metadatenadresse (Hostname oder URL)) die URL

https://signin.aws.amazon.com/static/saml-metadata.xmlein -

Wählen Sie Next.

-

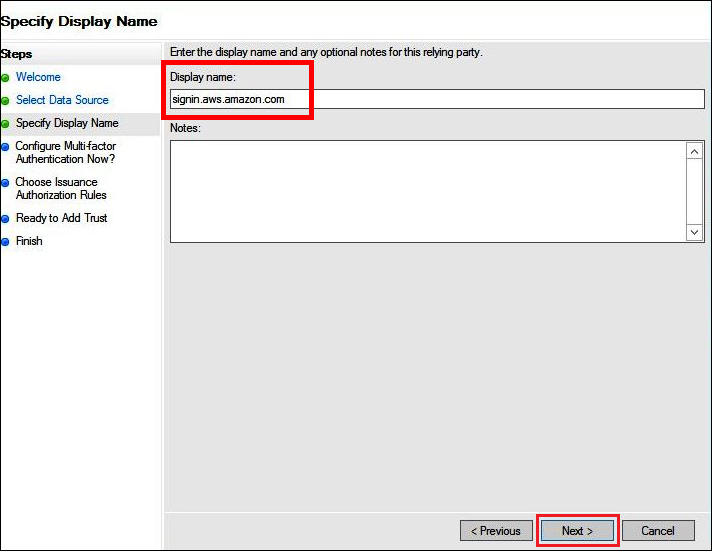

Geben Sie auf der Seite Specify Display Name (Anzeigenamen angeben) für Display name (Anzeigename) einen Anzeigenamen für Ihre vertrauende Partei ein, und wählen Sie dann Next (Weiter) aus.

-

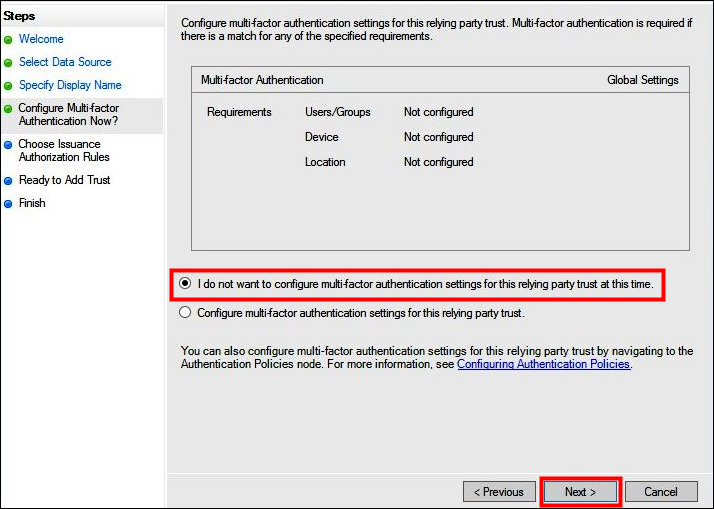

Auf der Seite Configure Multi-factor Authentication Now (Mehrstufige Authentifizierung jetzt konfigurieren) wählt dieses Tutorial I do not want to configure multi-factor authentication for this relying party trust at this time (Ich möchte die mehrstufige Authentifizierung für diese Vertrauensstellung der vertrauenden Partei zu diesem Zeitpunkt nicht konfigurieren) aus.

Zur Verbesserung der Sicherheit und zum Schutz Ihrer AWS-Ressourcen empfehlen wir, dass Sie die Multifaktor-Authentifizierung konfigurieren. Da es nur einen Beispieldatensatz verwendet, aktiviert dieses Tutorial keine Multi-Faktor-Authentifizierung.

-

Wählen Sie Weiter aus.

-

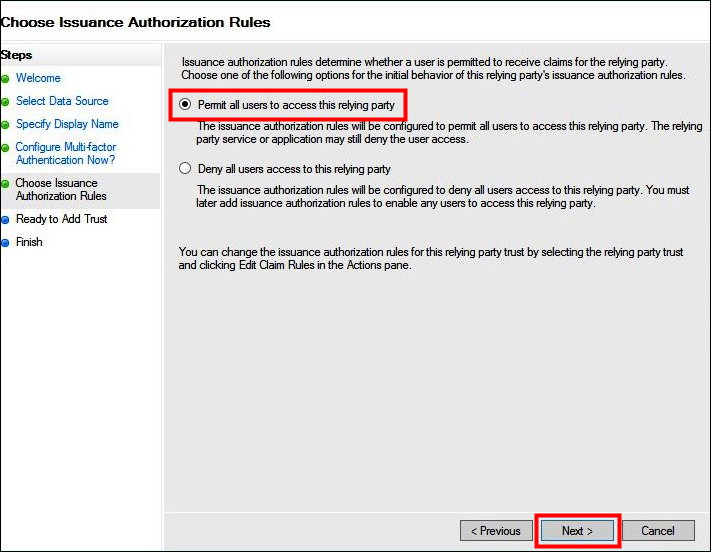

Wählen Sie auf der Seite Choose Issuance Authorization Rules (Ausgabeberechtigungsregeln auswählen) die Option Permit all users to access this relying party (Allen Benutzern den Zugriff auf diese vertrauende Partei gewähren) aus.

Mit dieser Option können alle Benutzer in Active Directory AD FS mit AWS als vertrauende Partei verwenden. Sie sollten Ihre Sicherheitsanforderungen berücksichtigen und diese Konfiguration entsprechend anpassen.

-

Wählen Sie Weiter aus.

-

Wählen Sie auf der Seite Ready to Add Trust (Bereit zum Hinzufügen der Vertrauensstellung) Next (Weiter) aus, um die Vertrauensstellung der vertrauenden Partei zur AD-FS-Konfigurationsdatenbank hinzuzufügen.

-

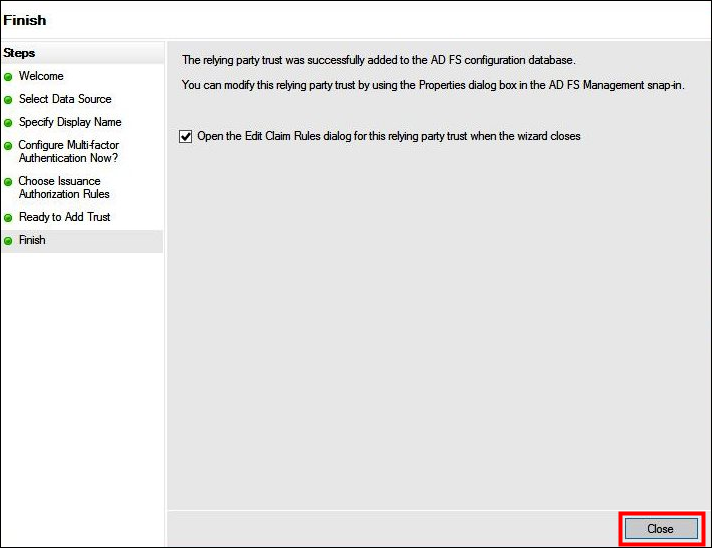

Wählen Sie auf der Seite Finish (Fertigstellen) die Option Close (Schließen) aus.

Konfigurieren von SAML-Antragsregeln für die vertrauende Partei

In dieser Aufgabe erstellen Sie zwei Sätze von Antragsregeln.

Der erste Satz, die Regeln 1-4, enthält AD-FS-Antragsregeln, die erforderlich sind, um eine IAM-Rolle basierend auf der AD-Gruppenmitgliedschaft anzunehmen. Dies sind die gleichen Regeln, die Sie erstellen, wenn Sie Verbundzugriff auf AWS-Managementkonsole

Beim zweiten Satz, den Regeln 5-6, handelt es sich um Beanspruchungsregeln, die für die Athena-Zugriffskontrolle erforderlich sind.

So erstellen Sie AD-FS-Antragsregeln

-

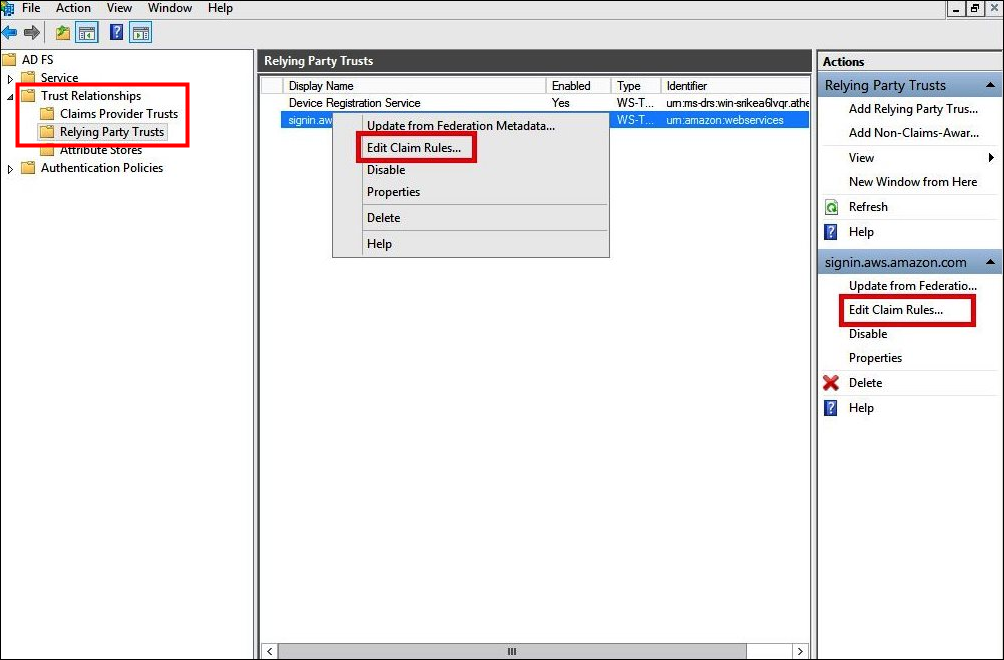

Wählen Sie im Navigationsbereich der AD-FS-Verwaltungskonsole Trust Relationships (Vertrauensbeziehungen), Relying Party Trusts (Vertrauensstellungen der vertrauenden Partei) aus.

-

Suchen Sie die vertrauende Partei, die Sie im vorherigen Abschnitt erstellt haben.

-

Klicken Sie mit der rechten Maustaste auf die vertrauende Partei und wählen Sie Edit Claim Rules (Antragsregeln bearbeiten) oder wählen Sie die Option Edit Claim Rules (Antragsregeln bearbeiten) im Menü Actions (Aktionen) aus.

-

Klicken Sie auf Add Rule (Regel hinzufügen).

-

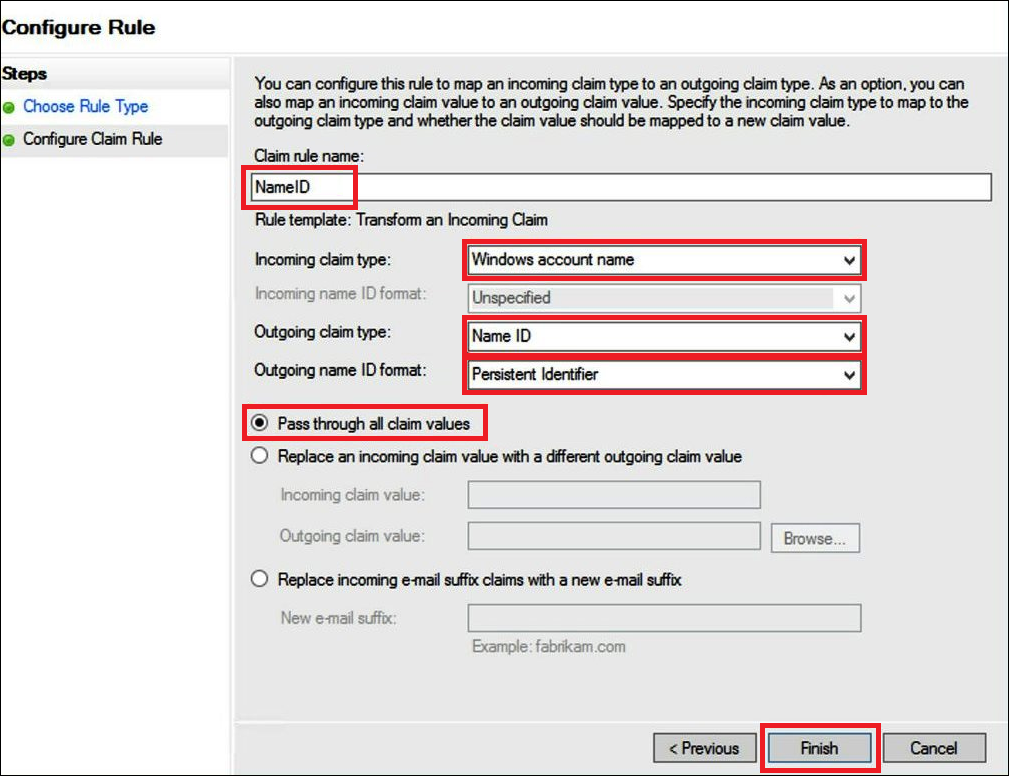

Geben Sie auf der Seite Configure Rule (Regel konfigurieren) des Assistenten zum Hinzufügen von Transformations-Antragsregeln die folgenden Informationen ein, um Antragsregeln 1 zu erstellen, und wählen Sie anschließend Finish (Fertig stellen) aus.

-

Geben Sie unter Claim rule name (Name der Antragsregel)

NameIDein. -

Verwenden Sie für Rule template (Regelvorlage) die Option Transform an Incoming Claim (Einen eingehenden Antrag transformieren).

-

Wählen Sie unter Incoming claim type (Typ des eingehenden Antrags) die Option Windows Account Name (Windows-Kontoname).

-

Wählen Sie unter Outgoing claim type (Typ des ausgehenden Antrags) die Option Name ID (Namens-ID) aus.

-

Wählen Sie unter Outgoing name ID format (Format der ausgehenden Namens-ID) die Option Persistent identifier (Persistente ID).

-

Wählen Sie Pass through all claim values (Alle Antragswerte weiterleiten) aus.

-

-

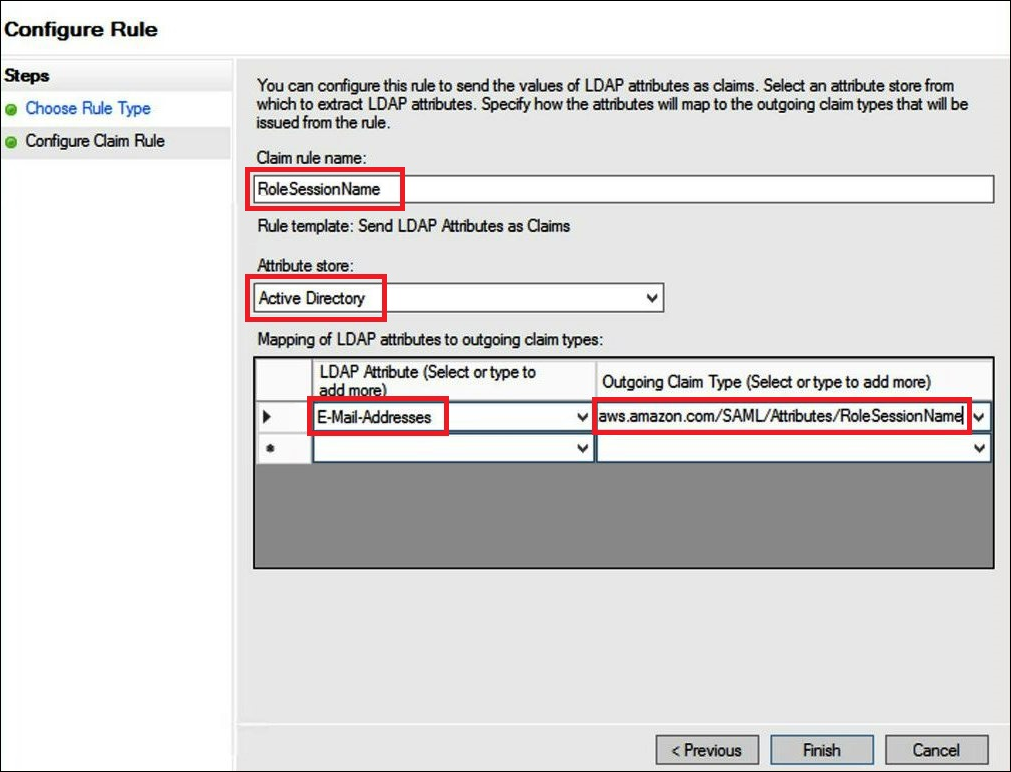

Wählen Sie Add Rule (Regel hinzufügen) aus und geben Sie dann die folgenden Informationen ein, um Antragsregel 2 zu erstellen. Wählen Sie anschließend Finish (Fertig stellen) aus.

-

Geben Sie unter Claim rule name (Name der Antragsregel)

RoleSessionNameein. -

Verwenden Sie für Rule template (Regelvorlage) die Option Send LDAP Attribute as Claims (LDAP-Attribut als Anträge senden) aus.

-

Wählen Sie unter Attribute store (Attributspeicher) Active Directory.

-

Fügen Sie für Mapping of LDAP attributes to outgoing claim types (Zuordnung von LDAP-Attributen zu ausgehenden Antragstypen) das Attribut

E-Mail-Addresseshinzu. Geben Sie für Outgoing Claim Type (Art des ausgehenden Antrags)https://aws.amazon.com/SAML/Attributes/RoleSessionNameein.

-

-

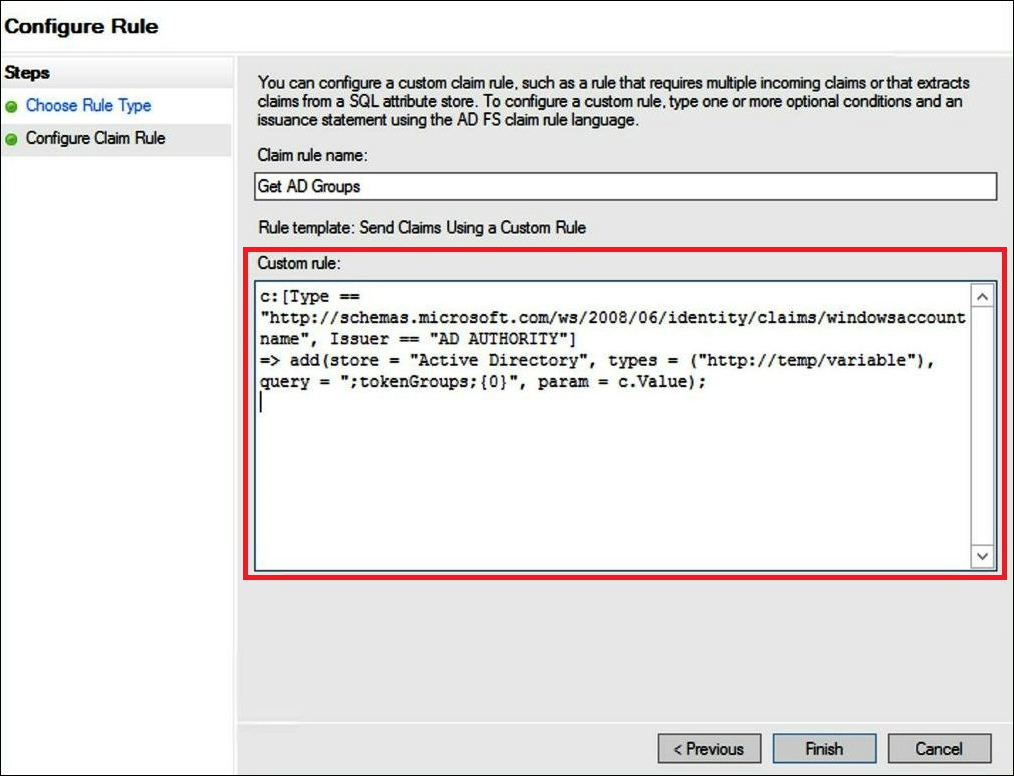

Wählen Sie Add Rule (Regel hinzufügen) aus und geben Sie dann die folgenden Informationen ein, um Antragsregel 3 zu erstellen. Wählen Sie dann Finish (Fertig stellen) aus.

-

Geben Sie unter Claim rule name (Name der Antragsregel)

Get AD Groupsein. -

Verwenden Sie für die Regelvorlage die Option Send Claims Using a Custom Rule (Anträge mit einer benutzerdefinierten Regel senden).

-

Geben Sie unter Custom rule (Benutzerdefinierte Regel) den folgenden Code ein:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"]=> add(store = "Active Directory", types = ("http://temp/variable"), query = ";tokenGroups;{0}", param = c.Value);

-

-

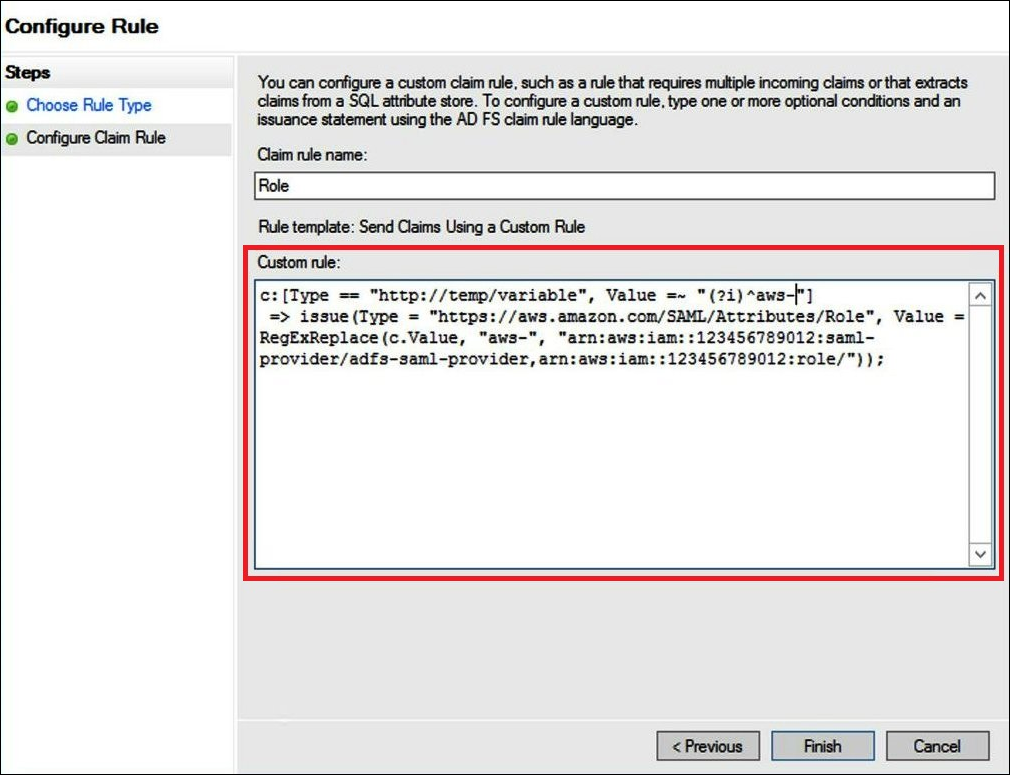

Klicken Sie auf Add Rule (Regel hinzufügen). Geben Sie die folgenden Informationen ein, um Antragsregel 4 zu erstellen und wählen Sie anschließend Finish (Fertig stellen) aus.

-

Geben Sie unter Claim rule name (Name der Antragsregel)

Roleein. -

Verwenden Sie für Rule template (Regelvorlage) die Option Send LDAP Attribute as Claims (LDAP-Attribut als Anträge senden) aus.

-

Geben Sie für Custom Rule (Benutzerdefinierte Regel) den folgenden Code mit Ihrer Kontonummer und dem Namen des zuvor erstellten SAML-Anbieters ein:

c:[Type == "http://temp/variable", Value =~ "(?i)^aws-"]=> issue(Type = "https://aws.amazon.com/SAML/Attributes/Role", Value = RegExReplace(c.Value, "aws-", "arn:aws:iam::AWS_ACCOUNT_NUMBER:saml-provider/adfs-saml-provider,arn:aws:iam:: AWS_ACCOUNT_NUMBER:role/"));

-

3. Erstellen von Active-Directory-Benutzern und -Gruppen

Jetzt können Sie AD-Benutzer erstellen, die auf Athena zugreifen, und AD-Gruppen erstellen, in denen sie platziert werden, sodass Sie die Zugriffsebenen nach Gruppen steuern können. Nachdem Sie AD-Gruppen erstellt haben, die Datenzugriffsmuster kategorisieren, fügen Sie Ihre Benutzer zu diesen Gruppen hinzu.

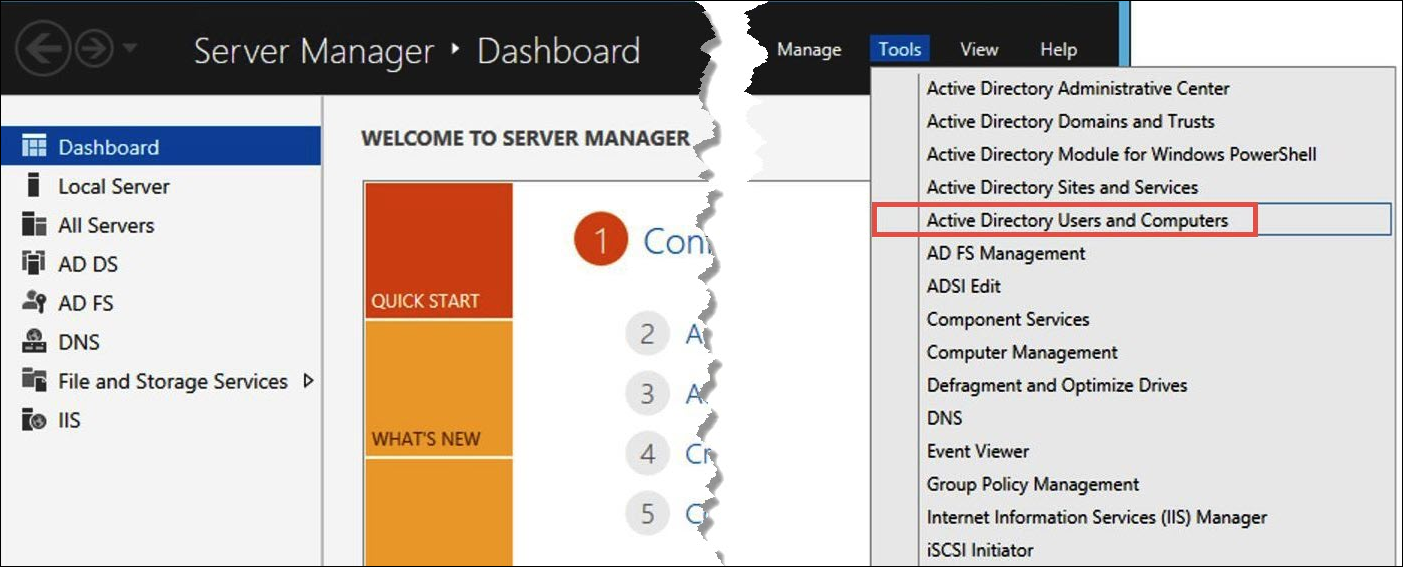

So erstellen Sie AD-Benutzer für den Zugriff auf Athena

-

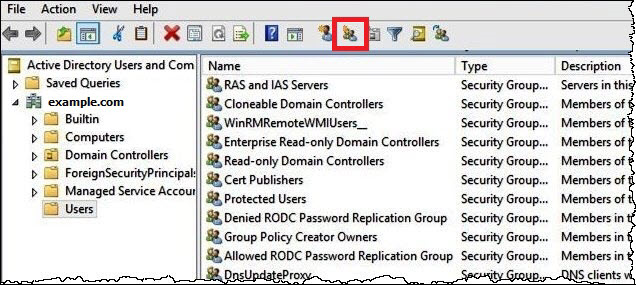

Wählen Sie im Dashboard des Server-Managers Tools und dann Active Directory Users and Computers (Active-Directory-Benutzer und -Computer) aus.

-

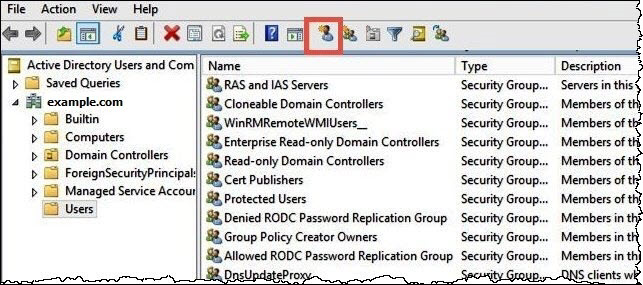

Klicken Sie im Navigationsbereich auf Users (Benutzer).

-

Wählen Sie in der Symbolleiste Active Directory Users and Computers (Active-Directory-Benutzer und -Computer) die Option Create user (Benutzer erstellen) aus.

-

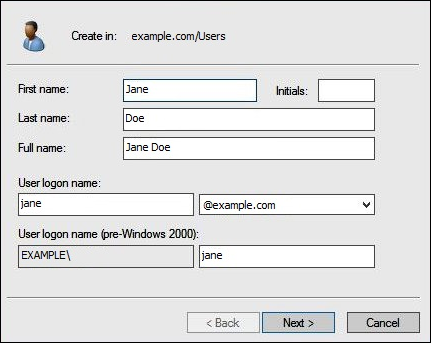

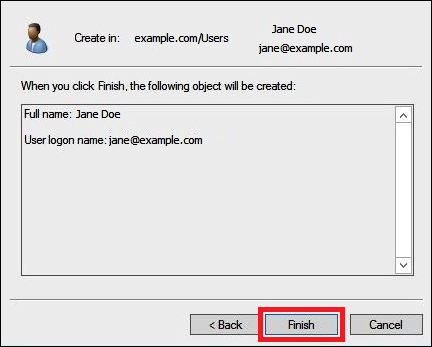

Geben Sie im Dialogfeld New Object – User (Neues Objekt – Benutzer)unter First name (Vorname), Last name (Nachname) und Full name (Vollständiger Name) einen Namen ein. In diesem Tutorial wird ein verwendet

Jane Doe.

-

Wählen Sie Weiter aus.

-

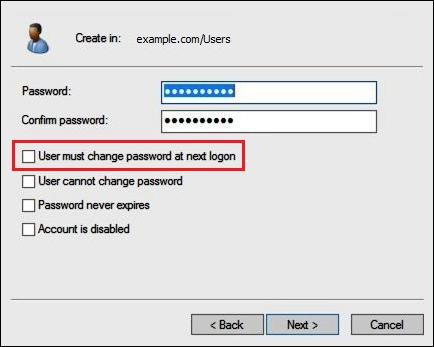

Geben Sie unter Password (Passwort) ein Passwort ein; geben Sie es zur Bestätigung erneut ein.

Der Einfachheit halber wird in diesem Tutorial die Option User must change password at next sign on (Benutzer muss das Passwort bei der nächsten Anmeldung ändern) deaktiviert. In realen Szenarien sollten Sie von neu erstellten Benutzern verlangen, dass sie ihr Passwort ändern.

-

Wählen Sie Weiter aus.

-

Wählen Sie Finish (Abschließen).

-

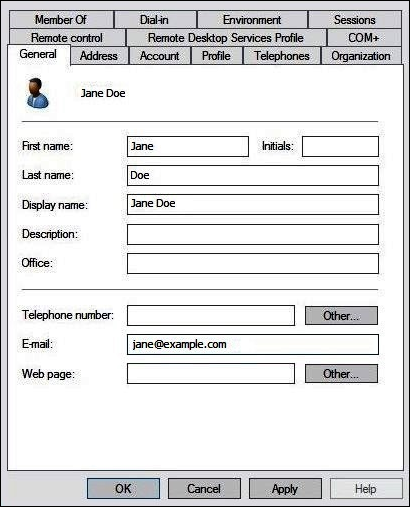

Wählen Sie unter Active Directory Users and Computers (Active-Directory-Benutzer und -Computer) den Benutzernamen aus.

-

Geben Sie im Dialogfeld Properties (Eigenschaften) des Benutzers unter E-Mail eine E-Mail-Adresse ein. In diesem Tutorial wird ein verwendet

jane@example.com.

-

Wählen Sie OK aus.

Erstellen von AD-Gruppen zur Darstellung von Datenzugriffsmustern

Sie können AD-Gruppen erstellen, deren Mitglieder die adfs-data-access-IAM-Rolle übernehmen, wenn sich diese bei AWS anmelden. Im folgenden Beispiel wird eine AD-Gruppe mit dem Namen aws-adfs-data-access erstellt.

So erstellen Sie eine AD-Gruppe

-

Wählen Sie im Server-Manager-Dashboard im Menü Tools die Option Active Directory Users and Computers (Active-Directory-Benutzer und -Computer) aus.

-

Wählen Sie in der Symbolleiste die Option Create new group (Neue Gruppe erstellen) aus.

-

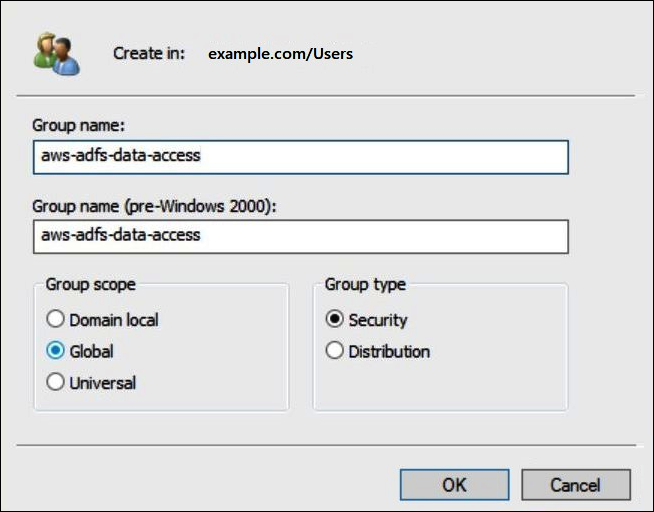

Geben Sie in das Dialogfeld New Object – Group (Neues Objekt – Gruppe) die folgenden Informationen ein:

-

Geben Sie für Group name (Gruppenname)

aws-adfs-data-accessein. -

Wählen Sie als Group scope (Gruppenbereich) die Option Global aus.

-

Wählen Sie als Group type (Gruppentyp) die Option Security (Sicherheit) aus.

-

-

Wählen Sie OK aus.

AD-Benutzer zu entsprechenden Gruppen hinzufügen

Nachdem Sie nun sowohl einen AD-Benutzer als auch eine AD-Gruppe erstellt haben, können Sie den Benutzer der Gruppe hinzufügen.

So fügen Sie einen AD-Benutzer zu einer AD-Gruppe hinzu

-

Wählen Sie im Server-Manager-Dashboard im Menü Tools die Option Active Directory Users and Computers (Active-Directory-Benutzer und -Computer) aus.

-

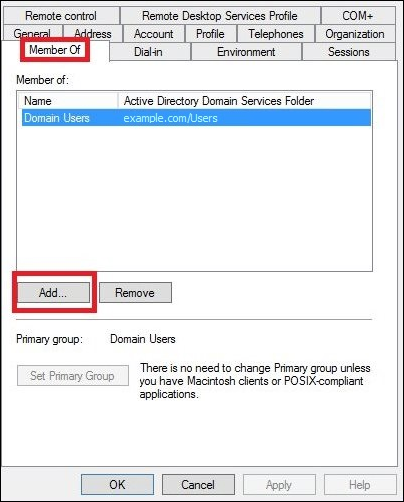

Wählen Sie für First name (Vorname) und Last name (Nachname) einen Benutzer aus (z. B. Jane Doe (Erika Mustermann)).

-

Wählen Sie im Dialogfeld Properties (Eigenschaften) des Benutzers auf der Registerkarte Member Of (Mitglied von) die Option Add (Hinzufügen) aus.

-

Fügen Sie je nach Bedarf eine oder mehrere AD-FS-Gruppen hinzu. In diesem Tutorial wird die Gruppe aws-adfs-data-access hinzugefügt.

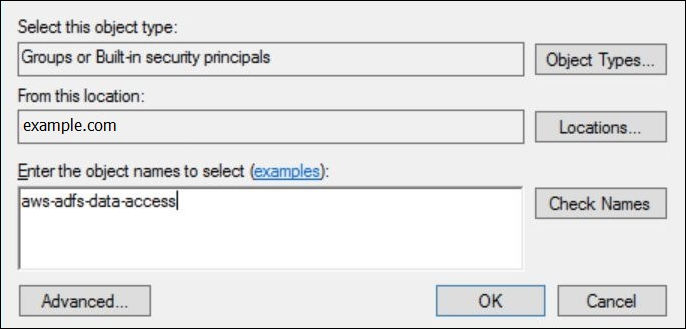

-

Geben Sie im Dialogfeld Select Groups (Gruppen auswählen) unter Enter the object names to select (Zu verwendende Objektnamen eingeben) den Namen der AD-FS-Gruppe ein, die Sie erstellt haben (z. B.

aws-adfs-data-access), und wählen Sie anschließend Check Names (Namen überprüfen) aus.

-

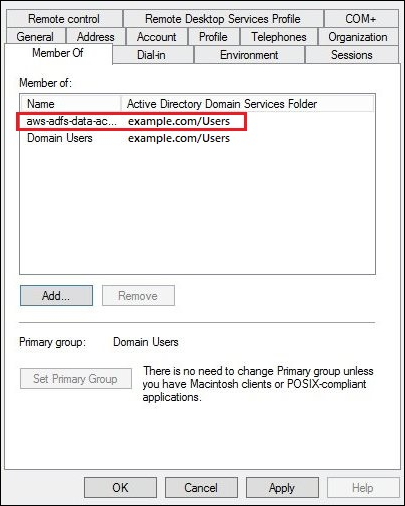

Wählen Sie OK aus.

Im Dialogfeld Properties (Eigenschaften) für den Benutzer wird der Name der AD-Gruppe in der Liste Member of (Mitglied von) angezeigt.

-

Wählen Sie Apply (Anwenden) und anschließend OK aus.

4. Konfigurieren der AD-FS-ODBC-Verbindung zu Athena

Nachdem Sie Ihre AD-Benutzer und -Gruppen erstellt haben, können Sie das ODBC-Datenquellenprogramm in Windows verwenden, um Ihre Athena-ODBC-Verbindung für AD FS zu konfigurieren.

So konfigurieren Sie die AD FS-ODBC-Verbindung zu Athena

-

Installieren Sie den ODBC-Treiber für Athena. Die Downloadlinks finden Sie unter Mit ODBC eine Verbindung zu Amazon Athena herstellen.

-

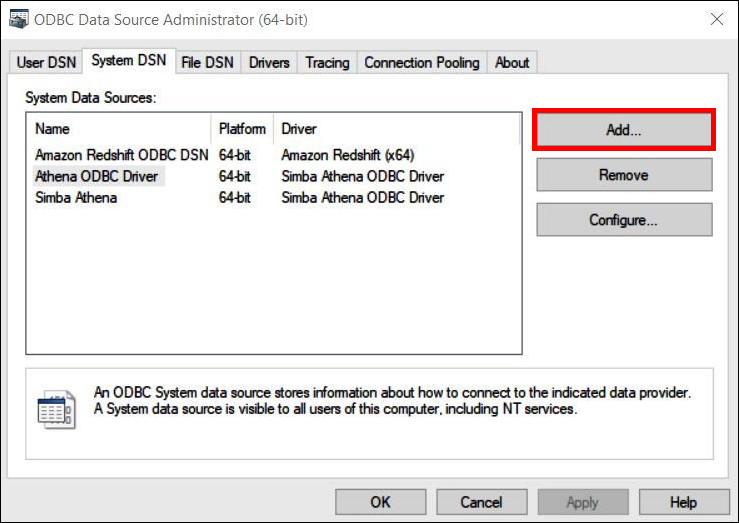

Wählen Sie in Windows Start, dann ODBC Data Sources (ODBC-Datenquellen) aus.

-

Wählen Sie in ODBC-Datenquellen-Administrator Hinzufügen (Add) aus.

-

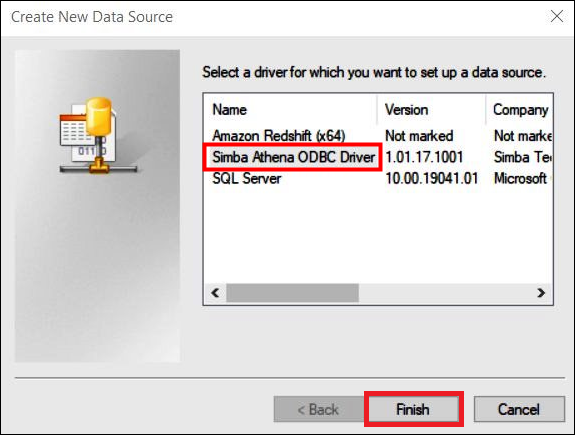

Wählen Sie im Dialogfeld Create New Data Source (Neue Datenquelle erstellen) die Option Simba Athena ODBC Driver (Simba-Athena-ODBC-Treiber) und anschließend Finish (Fertig stellen) aus.

-

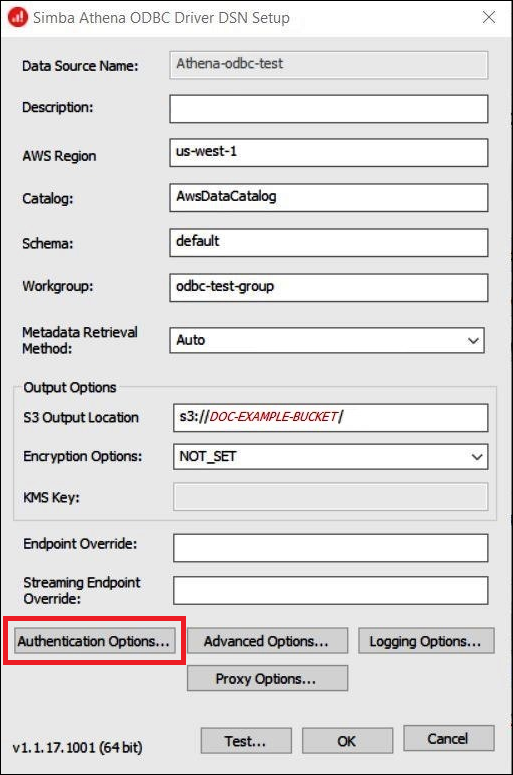

Geben Sie im Dialogfeld Simba Athena ODBC Driver DSN Setup (DSN-Setup des Simba-Athena-ODBC-Treibers) die folgenden Werte ein:

-

Geben Sie in Data Source Name (Datenquellenname) einen Namen für Ihre Datenquelle ein (z. B.

Athena-odbc-test). -

Geben Sie in das Feld Bezeichnung (Description) eine Beschreibung für Ihre Datenquelle ein.

-

Geben Sie für die AWS-Region die AWS-Region, die Sie verwenden (z. B.

us-west-1) ein. -

Geben Sie für S3-Ausgabespeicherort den Amazon-S3-Pfad ein, in dem Ihre Ausgabe gespeichert werden soll.

-

-

Wählen Sie Authentifizierungsoptionen aus.

-

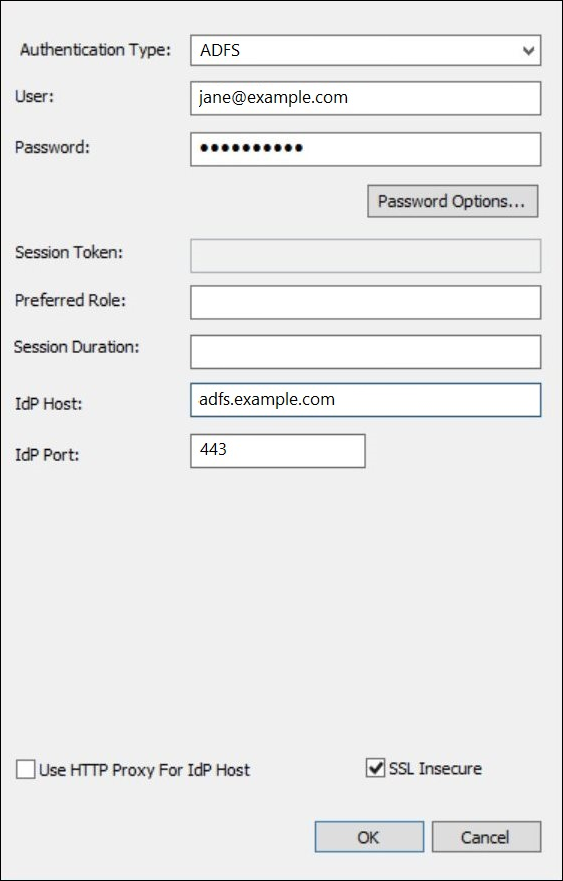

Geben Sie im Dialogfeld Authentication Options (Authentifizierungsoptionen) die folgenden Werte an:

-

Wählen Sie für Authentication Type (Authentifizierungstyp) ADFS aus.

-

Geben Sie unter User (Benutzer) die E-Mail-Adresse des Benutzers ein (z. B.

jane@example.com). -

Geben Sie unter Password (Passwort) das ADFS-Passwort des Benutzers ein.

-

Geben Sie für IdP Host (IdP-Host) den AD-FS-Servernamen ein (z. B.

adfs.example.com). -

Verwenden Sie für IdP Port (IdP-Anschluss) den Standardwert 443 aus.

-

Wählen Sie die Option SSL Insecure aus.

-

-

Wählen Sie OK, um die Authentication Options (Authentifizierungsoptionen) zu schließen.

-

Wählen Sie Test, um die Verbindung zu testen, oder OK, um den Vorgang abzuschließen.