Verwaltete Abfrageergebnisse

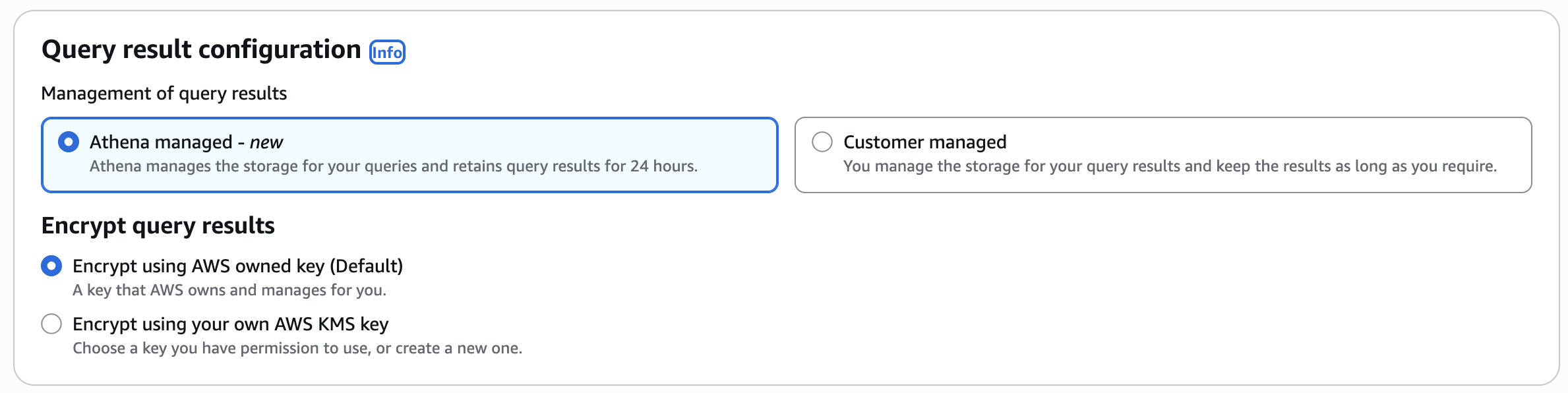

Mit verwalteten Abfrageergebnissen können Sie SQL-Abfragen ausführen, ohne einen Amazon S3-Bucket für die Speicherung von Abfrageergebnissen bereitzustellen. Dies erspart Ihnen die Bereitstellung, Verwaltung, Steuerung des Zugriffs auf und Bereinigung Ihrer eigenen S3-Buckets. Erstellen Sie zunächst eine neue Arbeitsgruppe oder bearbeiten Sie eine bestehende Arbeitsgruppe. Wählen Sie unter Konfiguration der Abfrageergebnisse die Option verwaltet von Athena aus.

Schlüsselfeatures

-

Vereinfacht Ihren Arbeitsablauf, da es nicht mehr erforderlich ist, vor dem Ausführen von Abfragen einen S3-Bucket-Speicherort auszuwählen.

-

Keine zusätzlichen Kosten für die Verwendung verwalteter Abfrageergebnisse und das automatische Löschen von Abfrageergebnissen reduziert den Verwaltungsaufwand und die Notwendigkeit separater Bereinigungsprozesse für S3-Buckets.

-

Einfacher Einstieg: neue und bereits bestehende Arbeitsgruppen können einfach konfiguriert werden, um verwaltete Abfrageergebnisse zu verwenden. Sie können eine Mischung aus von Athena verwalteten und von Kunden verwalteten Abfrageergebnissen in Ihrem AWS-Konto haben.

-

Optimierte IAM-Berechtigungen mit Zugriff auf das Durchlesen von Ergebnissen über

GetQueryResultsundGetQueryResultsStream, die an einzelne Arbeitsgruppen gebunden sind. -

Die Abfrageergebnisse werden automatisch mit den von Ihnen ausgewählten AWS-Schlüsseln oder Kundenschlüsseln verschlüsselt.

Überlegungen und Einschränkungen

-

Der Zugriff auf Abfrageergebnisse wird auf Arbeitsgruppenebene in Athena verwaltet. Dazu benötigen Sie explizite Berechtigungen für

GetQueryResultsundGetQueryResultsStreamIAM-Aktionen für die jeweilige Arbeitsgruppe. DieGetQueryResults-Aktion bestimmt, wer die Ergebnisse einer abgeschlossenen Abfrage in einem paginierten Format abrufen kann, während dieGetQueryResultsStream-Aktion bestimmt, wer die Ergebnisse einer abgeschlossenen Abfrage streamen kann (häufig von Athena-Treibern verwendet). Sie können keine Abfrageergebnisdateien, die größer als 200 MB sind, von der Konsole herunterladen. Verwenden Sie die

UNLOAD-Anweisung, um Ergebnisse, die größer als 200 MB sind, an einen Speicherort zu schreiben, den Sie separat herunterladen können.-

Die Feature für verwaltete Abfrageergebnisse unterstützt die Wiederverwendung von Abfrageergebnissen nicht.

-

Abfrageergebnisse sind 24 Stunden lang verfügbar. Die Abfrageergebnisse werden während dieses Zeitraums kostenlos für Sie gespeichert. Nach Ablauf dieses Zeitraums werden die Abfrageergebnisse automatisch gelöscht.

Arbeitsgruppe mit verwalteten Abfrageergebnissen erstellen oder bearbeiten

Um über die Konsole eine Arbeitsgruppe zu erstellen oder eine bestehende Arbeitsgruppe mit verwalteten Abfrageergebnissen zu aktualisieren:

-

Öffnen Sie die Athena-Konsole unter https://console.aws.amazon.com/athena/

. Wählen Sie im linken Navigationsbereich Arbeitsgruppen aus.

Wählen Sie Arbeitsgruppe erstellen, um eine neue Arbeitsgruppe zu erstellen oder eine bestehende Arbeitsgruppe aus der Liste zu bearbeiten.

-

Wählen Sie unter Konfiguration der Abfrageergebnisse die Option verwaltet von Athena aus.

-

Wählen Sie unter Abfrageergebnisse verschlüsseln die gewünschte Verschlüsselungsoption aus. Weitere Informationen finden Sie unter Verschlüsselung der Abfrageergebnisse auswählen.

-

Geben Sie alle anderen erforderlichen Details ein und wählen Sie Änderungen speichern.

Verschlüsselung der Abfrageergebnisse auswählen

Es gibt zwei Optionen für die Verschlüsselungskonfiguration:

-

Mit einem AWS-Schlüssel verschlüsseln – Dies ist die Standardoption, wenn Sie verwaltete Abfrageergebnisse verwenden. Wählen Sie diese Option, wenn Sie möchten, dass Abfrageergebnisse mit einem AWS-Schlüssel verschlüsselt werden.

-

Mit einem vom Kunden verwalteten Schlüssel verschlüsseln – Wählen Sie diese Option, wenn Sie Abfrageergebnisse mit einem vom Kunden verwalteten Schlüssel ver- und entschlüsseln möchten. Um einen vom Kunden verwalteten Schlüssel zu verwenden, fügen Sie den Athena-Service zum Prinzipal-Element des Abschnitts der Schlüsselrichtlinie hinzu. Weitere Informationen finden Sie unter Richten Sie eine AWS KMS-Schlüsselrichtlinie für verwaltete Abfrageergebnisse ein. Um Abfragen erfolgreich ausführen zu können, benötigt der Benutzer, der Abfragen ausführt, die Erlaubnis, auf den AWS KMS-Schlüssel zuzugreifen.

Richten Sie eine AWS KMS-Schlüsselrichtlinie für verwaltete Abfrageergebnisse ein

Der Principal-Abschnitt über die Schlüsselrichtlinie gibt an, wer diesen Schlüssel verwenden kann. Mit der Feature für verwaltete Abfrageergebnisse wird der Prinzipal encryption.athena.amazonaws.com eingeführt, den Sie in dem Principal-Abschnitt angeben müssen. Dieser Service-Principal ist speziell für den Zugriff auf Schlüssel vorgesehen, die nicht Athena gehören. Sie müssen auch die kms:Decrypt, kms:GenerateDataKey und kms:DescribeKey-Aktionen zur Schlüsselrichtlinie hinzufügen, die Sie für den Zugriff auf verwaltete Ergebnisse verwenden. Diese drei Aktionen sind die minimal zulässigen Aktionen.

Verwaltete Abfrageergebnisse verwenden Ihren Arbeitsgruppen-ARN für den Verschlüsselungskontext. Da es sich bei dem Principal-Abschnitt um einen AWS-Dienst handelt, müssen Sie auch aws:sourceArn und aws:sourceAccount der Schlüsselrichtlinie hinzufügen. Das folgende Beispiel zeigt eine AWS KMS-Schlüsselrichtlinie mit Mindestberechtigungen für eine einzelne Arbeitsgruppe.

{ "Sid": "Allow athena service principal to use the key", "Effect": "Allow", "Principal": { "Service": "encryption.athena.amazonaws.com" }, "Action": [ "kms:Decrypt", "kms:GenerateDataKey", "kms:DescribeKey" ], "Resource": "arn:aws:kms:us-east-1:{account-id}:key/{key-id}", "Condition": { "ArnLike": { "kms:EncryptionContext:aws:athena:arn": "arn:aws:athena:us-east-1:{account-id}:workgroup/{workgroup-name}", "aws:SourceArn": "arn:aws:athena:us-east-1:{account-id}:workgroup/{workgroup-name}" }, "StringEquals": { "aws:SourceAccount": "{account-id}" } }

Das folgende Beispiel für eine AWS KMS-Schlüsselrichtlinie ermöglicht es allen Arbeitsgruppen innerhalb derselben Konto-ID, denselben AWS KMS-Schlüssel zu verwenden.

{ "Sid": "Allow athena service principal to use the key", "Effect": "Allow", "Principal": { "Service": "encryption.athena.amazonaws.com" }, "Action": [ "kms:Decrypt", "kms:GenerateDataKey", "kms:DescribeKey" ], "Resource": "arn:aws:kms:us-east-1:account-id:key/{key-id}", "Condition": { "ArnLike": { "kms:EncryptionContext:aws:athena:arn": "arn:aws:athena:us-east-1:account-id:workgroup/*", "aws:SourceArn": "arn:aws:athena:us-east-1:account-id:workgroup/*" }, "StringEquals": { "aws:SourceAccount": "account-id" } } }

Zusätzlich zu den Athena- und Amazon S3-Berechtigungen benötigen Sie auch Durchführungs kms:GenerateDataKey - und kms:Decrypt Aktionsberechtigungen. Weitere Informationen finden Sie unter Berechtigungen für verschlüsselte Daten in Amazon S3.

Weitere Informationen zur Verschlüsselung verwalteter Abfrageergebnisse finden Sie unter Verwaltete Abfrageergebnisse verschlüsseln.