Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

SAML 2.0-Föderation

AWS unterstützt den Identitätsverbund mit SAML 2.0 (Security Assertion Markup Language 2.0)

Anmerkung

Der IAM-SAML-Identitätsverbund unterstützt verschlüsselte SAML-Antworten von SAML-basierten föderierten Identitätsanbietern (). IdPs IAM Identity Center und Amazon Cognito unterstützen keine verschlüsselten SAML-Assertionen von IAM-SAML-Identitätsanbietern.

Sie können indirekt Unterstützung für verschlüsselte SAML-Assertionen zum Amazon-Cognito-Identitätspool-Verbund mit Amazon-Cognito-Benutzerpools hinzufügen. Benutzerpools verfügen über einen SAML-Verbund, der unabhängig vom IAM-SAML-Verbund ist und SAML-Signatur und -Verschlüsselung unterstützt. Diese Funktion erstreckt sich zwar nicht direkt auf Identitätspools, Benutzerpools können sich jedoch auf Identitätspools beziehen. IdPs Um SAML-Verschlüsselung mit Identitätspools zu verwenden, fügen Sie einem Benutzerpool, der ein IdP für einen Identitätspool ist, einen SAML-Anbieter mit Verschlüsselung hinzu.

Ihr SAML-Anbieter muss in der Lage sein, SAML-Assertionen mit einem von Ihrem Benutzerpool bereitgestellten Schlüssel zu verschlüsseln. Benutzerpools akzeptieren keine Assertionen, die mit einem von IAM bereitgestellten Zertifikat verschlüsselt sind.

Der IAM-Verbund unterstützt die folgenden Anwendungsfälle:

-

Verbundzugriff, der es einem Benutzer oder einer Anwendung in Ihrer Organisation ermöglicht, AWS API-Operationen aufzurufen. Dieser Anwendungsfall wird im folgenden Abschnitt erläutert. Sie verwenden eine SAML-Zusicherung (als Teil der Authentifizierungsantwort), die in Ihrer Organisation generiert wird, um temporäre Sicherheitsanmeldeinformationen zu erhalten. Dieses Szenario ähnelt anderen Verbund-Szenarien, die von IAM unterstützt werden, wie diejenigen, die in Temporäre Sicherheitsanmeldeinformationen anfordern und OIDC-Verbund beschrieben werden. SAML 2.0, das IdPs in Ihrer Organisation basiert, verarbeitet jedoch viele Details zur Laufzeit, um Authentifizierungs- und Autorisierungsprüfungen durchzuführen.

-

Webbasiertes Single Sign-On (SSO) für den AWS-Managementkonsole von Ihrem Unternehmen aus. Benutzer können sich bei einem Portal in Ihrer Organisation anmelden, das von einem SAML 2.0-kompatiblen IdP gehostet wird, eine Option auswählen, zu der sie wechseln möchten AWS, und zur Konsole weitergeleitet werden, ohne zusätzliche Anmeldeinformationen angeben zu müssen. Sie können außerdem einen SAML-Identitätsanbieter eines Drittanbieters verwenden, um SSO-Zugriff auf die Konsole zu erhalten. Oder Sie können einen benutzerdefinierten Identitätsanbieter erstellen, um externen Benutzern Zugriff auf die Konsole zu gewähren. Weitere Informationen zum Erstellen eines benutzerdefinierten Identitätsanbieters finden Sie unter Benutzerdefinierten Identity Broker-Zugriff auf die AWS Konsole aktivieren.

Themen

Verwenden Sie den SAML-basierten Verbund für den API-Zugriff auf AWS

Überblick über die Konfiguration des SAML 2.0-basierten Verbunds

Überblick über die Rolle, die den SAML-Verbundzugriff auf Ihre Ressourcen ermöglicht AWS

Eindeutige Identifizierung von Benutzern im SAML-basierten Verbund

Integrieren Sie SAML-Lösungsanbieter von Drittanbietern mit AWS

Konfigurieren von SAML-Assertionen für die Authentifizierungsreaktion

Aktivieren des Zugriffs von SAML 2.0-Verbundprinzipalen auf AWS-Managementkonsole

Verwenden Sie den SAML-basierten Verbund für den API-Zugriff auf AWS

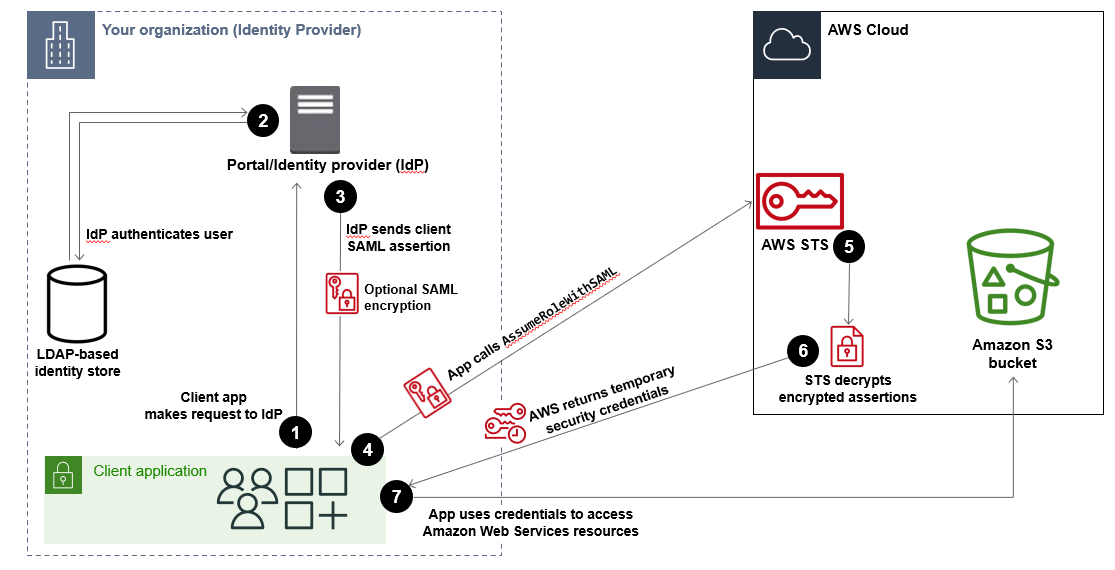

Gehen wir davon aus, Sie möchten Mitarbeitern die Möglichkeit bieten, Daten von ihren Computern in einen Sicherungsordner zu kopieren. Sie erstellen eine Anwendung, die Benutzer auf ihrem Computer ausführen können. Im Backend liest und schreibt die Anwendung Objekte in einem Amazon-S3-Bucket. Benutzer haben keinen direkten Zugriff auf. AWS Stattdessen wird der folgende Prozess verwendet:

-

Ein Benutzer in Ihrer Organisation verwendet eine Client-App, um eine Authentifizierung vom Identitätsanbieter Ihrer Organisation anzufordern.

-

Der Identitätsanbieter authentifiziert den Benutzer anhand des Identitätsspeichers Ihrer Organisation.

-

Der Identitätsanbieter konstruiert eine SAML-Zusicherung mit Informationen über den Benutzer und sendet die Zusicherung an die Client-App. Wenn Sie die SAML-Verschlüsselung für Ihren IAM-SAML-IdP aktivieren, wird diese Assertion von Ihrem externen IdP verschlüsselt.

-

Die Client-App ruft die AWS STS

AssumeRoleWithSAMLAPI auf und übergibt den ARN des SAML-Anbieters, den ARN der zu übernehmenden Rolle und die SAML-Assertion von IdP. Wenn die Verschlüsselung aktiviert ist, bleibt die durch die Client-App übermittelte Assertion während der Übertragung verschlüsselt. -

(Optional) AWS STS verwendet den privaten Schlüssel, den Sie von Ihrem externen IdP hochgeladen haben, um die verschlüsselte SAML-Assertion zu entschlüsseln.

-

Die API-Antwort an die Client-App umfasst temporäre Sicherheitsanmeldeinformationen.

-

Die Client-App verwendet die temporären Sicherheitsanmeldeinformationen, um Amazon S3-API-Operationen aufzurufen.

Überblick über die Konfiguration des SAML 2.0-basierten Verbunds

Bevor Sie den SAML 2.0-basierten Verbund wie im vorherigen Szenario und Diagramm beschrieben verwenden können, müssen Sie den IdP Ihrer Organisation und Sie so konfigurieren, dass AWS-Konto sie sich gegenseitig vertrauen. Der allgemeine Prozess für die Konfiguration dieses Vertrauens wird in den folgenden Schritten beschrieben. Innerhalb Ihrer Organisation müssen Sie einen Identitätsanbieter haben, der SAML 2.0 unterstützt, wie Microsoft Active Directory Federation Service (AD FS, Teil von Windows Server), Shibboleth oder einen anderen kompatiblen SAML 2.0-Anbieter.

Anmerkung

Um die Verbundstabilität zu verbessern, empfehlen wir, dass Sie Ihren IdP und Ihren AWS

-Verbund so konfigurieren, dass mehrere SAML-Anmeldeendpunkte unterstützt werden. Einzelheiten finden Sie im AWS Sicherheitsblogartikel How to use regional SAML

Richten Sie den IdP Ihrer Organisation ein und vertrauen Sie AWS sich gegenseitig

-

Registrieren Sie sich AWS als Service Provider (SP) beim IdP Ihrer Organisation. Verwenden Sie das SAML-Metadatendokument von

https://region-code.signin.aws.amazon.com/static/saml-metadata.xmlEine Liste möglicher

region-codeWerte finden Sie in der Spalte Region unter AWS Anmelde-Endpunkte.Optional können Sie das SAML-Metadatendokument von

https://signin.aws.amazon.com/static/saml-metadata.xmlverwenden. -

Mithilfe des Identitätsanbieters Ihrer Organisation erstellen Sie eine entsprechende SAML-Metadaten-XML-Datei, die Ihren Identitätsanbieter als IAM-Identitätsanbieter in AWS beschreibt. Es muss den Namen des Ausstellers, ein Erstellungs- und ein Ablaufdatum sowie Schlüssel enthalten, anhand derer die Authentifizierungsantworten (Assertionen) Ihrer Organisation validiert werden AWS können.

Wenn Sie zulassen, dass verschlüsselte SAML-Assertionen von Ihrem externen IdP gesendet werden, müssen Sie mithilfe des IdP Ihrer Organisation eine private Schlüsseldatei generieren und diese Datei im PEM-Dateiformat in Ihre IAM-SAML-Konfiguration hochladen. AWS STS benötigt diesen privaten Schlüssel, um SAML-Antworten zu entschlüsseln, die dem öffentlichen Schlüssel entsprechen, der auf Ihren IdP hochgeladen wurde.

Anmerkung

Gemäß der Definition im SAML V2.0 Metadata Interoperability Profile Version 1.0

bewertet IAM das Ablaufdatum von X.509-Zertifikaten in SAML-Metadatendokumenten nicht und ergreift auch keine Maßnahmen diesbezüglich. Wenn Sie Bedenken hinsichtlich abgelaufener X.509-Zertifikate haben, empfehlen wir Ihnen, die Ablaufdaten der Zertifikate zu überwachen und die Zertifikate gemäß den Governance- und Sicherheitsrichtlinien Ihrer Organisation zu rotieren. -

In der IAM-Konsole erstellen Sie einen SAML-Identitätsanbieter. Als Teil dieses Prozesses laden Sie das SAML-Metadatendokument und den privaten Entschlüsselungsschlüssel hoch, der vom IdP in Ihrer Organisation in Schritt 2 erstellt wurde. Weitere Informationen finden Sie unter Erstellen eines SAML-Identitätsanbieters in IAM.

-

In IAM erstellen Sie eine oder mehrere IAM-Rollen. In der Vertrauensrichtlinie der Rolle legen Sie den SAML-Anbieter als Principal fest, wodurch eine Vertrauensbeziehung zwischen Ihrer Organisation und hergestellt wird. AWS Die Berechtigungsrichtlinie der Rolle legt fest, wozu die Benutzer in Ihrer Organisation in AWS berechtigt sind. Weitere Informationen finden Sie unter Erstellen einer Rolle für einen externen Identitätsanbieter.

Anmerkung

SAML, das in einer Rollenvertrauensrichtlinie IDPs verwendet wird, muss sich in demselben Konto befinden, in dem sich die Rolle befindet.

-

Im Identitätsanbieter Ihrer Organisation definieren Sie Zusicherungen, in denen Benutzer oder Gruppen in Ihrer Organisation den IAM-Rollen zugeordnet werden. Beachten Sie, dass unterschiedliche Benutzer und Gruppen in Ihrer Organisation unterschiedlichen IAM-Rollen zugeordnet werden können. Die genauen Schritte zur Durchführung des Mappings hängen davon ab, welche Identitätsanbieter Sie verwenden. Im früheren Szenario eines Amazon S3-Ordners für Benutzer ist es möglich, dass alle Benutzer derselben Rolle zugeordnet werden, die Amazon S3-Berechtigungen bieten. Weitere Informationen finden Sie unter Konfigurieren von SAML-Assertionen für die Authentifizierungsreaktion.

Wenn Ihr IdP SSO für die AWS Konsole aktiviert, können Sie die maximale Dauer der Konsolensitzungen konfigurieren. Weitere Informationen finden Sie unter Aktivieren des Zugriffs von SAML 2.0-Verbundprinzipalen auf AWS-Managementkonsole.

-

In der Anwendung, die Sie erstellen, rufen Sie die AWS -Security-Token-Service

AssumeRoleWithSAMLAPI auf und übergeben ihr den ARN des SAML-Anbieters, in dem Sie erstellt habenSchritt 3, den ARN der Rolle, von der angenommen werden soll, dass Sie sie erstellt habenSchritt 4, und die SAML-Assertion über den aktuellen Benutzer, die Sie von Ihrem IdP erhalten. AWS stellt sicher, dass die Anfrage zur Übernahme der Rolle von dem IdP stammt, auf den im SAML-Anbieter verwiesen wird.Weitere Informationen finden Sie unter AssumeRoleWithSAML in der AWS -Security-Token-Service API-Referenz.

-

Wenn die Anforderung erfolgreich ist, gibt die API eine Reihe temporärer Sicherheitsanmeldeinformationen zurück, die Ihre Anwendung verwenden kann, um signierte Anforderungen an AWS zu stellen. Ihre Anwendung hat Informationen über den aktuellen Benutzer und kann auf benutzerspezifische Ordner in Amazon S3 zugreifen, wie im vorherigen Szenario beschrieben.

Überblick über die Rolle, die den SAML-Verbundzugriff auf Ihre Ressourcen ermöglicht AWS

Die Rollen, die Sie in IAM erstellen, definieren, wozu SAML-Verbundprinzipale aus Ihrer Organisation in AWS berechtigt sind. Beim Erstellen der Vertrauensrichtlinie für die Rolle geben Sie den SAML-Anbieter an, die Sie zuvor als Principal erstellt haben. Darüber hinaus können Sie den Geltungsbereich der Vertrauensrichtlinie mithilfe einer Condition festlegen, sodass nur Benutzer, die bestimmte SAML-Attribute erfüllen, auf die Rolle zugreifen können. Sie können beispielsweise festlegen, dass nur Benutzer, deren SAML-Zugehörigkeit staff lautet (wie von https://openidp.feide.no bestätigt), Zugriff auf die Rolle haben, wie in der folgenden Musterrichtlinie gezeigt:

Anmerkung

SAML, das in einer Rollenvertrauensrichtlinie IDPs verwendet wird, muss sich in demselben Konto befinden, in dem sich die Rolle befindet.

Der Kontextschlüssel saml:aud in der Richtlinie gibt die URL an, die Ihr Browser bei der Anmeldung an der Konsole anzeigt. Diese Anmeldeendpunkt-URL muss mit dem SAML-Empfängerattribut Ihres Identitätsanbieters übereinstimmen. Sie können die Anmeldung URLs innerhalb bestimmter Regionen einbeziehen. AWS

empfiehlt, regionale Endpunkte anstelle des globalen Endpunkts zu verwenden, um die Ausfallsicherheit des Verbunds zu verbessern. Wenn Sie nur einen Endpunkt konfiguriert haben, können Sie sich in dem unwahrscheinlichen Fall, dass der Endpunkt nicht verfügbar ist, nicht im Verbund mit AWS

verbinden. Eine Liste möglicher region-code Werte finden Sie in der Spalte Region unter AWS

Anmeldeendpunkte.

Das folgende Beispiel veranschaulicht das Format der Anmelde-URL mit dem optionalen region-code.

https://region-code.signin.aws.amazon.com/saml

Wenn eine SAML-Verschlüsselung erforderlich ist, muss die Anmelde-URL die eindeutige Kennung enthalten, die AWS Ihrem SAML-Anbieter zuweist. Diese finden Sie auf der Detailseite des Identitätsanbieters. Im folgenden Beispiel enthält die Anmelde-URL eine eindeutige Kennung des Identitätsanbieters, weshalb /acs/ an den Anmeldepfad angefügt werden muss.

https://region-code.signin.aws.amazon.com/saml/acs/IdP-ID

Für die Berechtigungsrichtlinie in der Rolle geben Sie Berechtigungen wie bei jeder anderen Rolle auch an. Wenn Benutzer aus Ihrer Organisation beispielsweise Amazon Elastic Compute Cloud-Instances verwalten dürfen, müssen Sie Amazon EC2 EC2-Aktionen in der Berechtigungsrichtlinie ausdrücklich zulassen, z. B. die Aktionen in der von Amazon EC2 FullAccess verwalteten Richtlinie.

Weitere Informationen zu den SAML-Schlüsseln, die Sie in einer Richtlinie überprüfen können, finden Sie unter Verfügbare Schlüssel für den SAML-basierten AWS STS Verbund.

Eindeutige Identifizierung von Benutzern im SAML-basierten Verbund

Wenn Sie Zugriffsrichtlinien in IAM erstellen können, ist es häufig nützlich, wenn Berechtigungen basierend auf der Identität der Benutzer angegeben werden können. Für Benutzer, die mit SAML verbunden wurde, möchte eine Anwendung möglicherweise Informationen in Amazon S3 mit einer Struktur wie dieser behalten:

amzn-s3-demo-bucket/app1/user1

amzn-s3-demo-bucket/app1/user2

amzn-s3-demo-bucket/app1/user3Sie können den Bucket (amzn-s3-demo-bucket) und den Ordner (app1) über die Amazon S3 S3-Konsole oder die erstellen AWS CLI, da es sich um statische Werte handelt. Die benutzerspezifischen Ordner (user1, user2user3, usw.) müssen jedoch zur Laufzeit mithilfe von Code erstellt werden, da der Wert, der den Benutzer identifiziert, erst bekannt ist, wenn sich der Benutzer zum ersten Mal über den Verbundprozess anmeldet.

Um Richtlinien zu schreiben, die auf benutzerspezifische Details als Teil eines Ressourcennamens verweisen, muss die Identität des Benutzers in SAML-Schlüsseln verfügbar sein, die in Richtlinienbedingungen verwendet werden können. Die folgenden Schlüssel sind für SAML 2.0-basierten Verbund zur Verwendung in IAM-Richtlinien verfügbar. Sie können die von den folgenden Schlüsseln zurückgegebenen Werte verwenden, um eindeutige Benutzerkennungen für Ressourcen wie Amazon S3-Ordner zu erstellen.

-

saml:namequalifier. Ein Hash-Wert basierend auf der Verkettung desIssuer-Antwortwerts (saml:iss) und einer Zeichenfolge mit derAWS-Konto-ID und dem Anzeigenamen (der letzte Teil der ARN) des SAML-Anbieters in IAM. Die Verkettung der Konto-ID und des Anzeigenamens des SAML-Anbieters steht als der Schlüsselsaml:docfür IAM-Richtlinien zur Verfügung. Die Konto-ID und der Name des Anbieters müssen durch ein '/' getrennt werden, wie in "123456789012/anbieter_name". Weitere Informationen finden Sie imsaml:doc-Schlüssel unter Verfügbare Schlüssel für den SAML-basierten AWS STS Verbund.Die Kombination aus

NameQualifierundSubjectkann verwendet werden, um einen SAML-Verbundprinzipal eindeutig zu identifizieren. Die folgende Pseudocode zeigt, wie dieser Wert berechnet wird. In diesem Pseudocode bedeutet+eine Verkettung,SHA1stellt eine Funktion dar, die einen Nachrichtendigest mit SHA-1 produziert, undBase64stellt eine Funktion dar, die eine Base-64-codierte Version der Hash-Ausgabe produziert.Base64 ( SHA1 ( "https://example.com/saml" + "123456789012" + "/MySAMLIdP" ) )Weitere Informationen über die Richtlinienschlüssel, die für den SAML-Verbund verfügbar sind, finden Sie unter Verfügbare Schlüssel für den SAML-basierten AWS STS Verbund.

-

saml:sub(string). Dies ist der Betreff des Antrags, der einen Wert enthält, der einen einzelnen Benutzer innerhalb einer Organisation eindeutig identifiziert (zum Beispiel_cbb88bf52c2510eabe00c1642d4643f41430fe25e3). -

saml:sub_type(string). Dieser Schlüssel kannpersistent,transientoder die vollständigeFormat-URI aus denSubject- undNameID-Elementen sein, die in Ihrer SAML-Zusicherung verwendet wurden. Der Wertpersistentgibt an, dass der Wert insaml:subfür einen Benutzer derselbe für alle Sessions ist. Wenn der Werttransientlautet, hat der Benutzer einen anderensaml:sub-Wert für jede Sitzung. Weitere Informationen zumNameID-Attribut desFormat-Elements finden Sie unter Konfigurieren von SAML-Assertionen für die Authentifizierungsreaktion.

Das folgende Beispiel zeigt eine Berechtigungsrichtlinie, die die oben genannten Schlüssel verwendet, um Berechtigungen für einen benutzerspezifischen Ordner in Amazon S3 zu gewähren. Die Richtlinie geht davon aus, dass die Amazon S3-Objekte mit einem Präfix identifiziert werden, das sowohl saml:namequalifier als auch saml:sub enthält. Beachten Sie, dass das Condition-Element einen Test umfasst, um sicherzustellen, dass saml:sub_type auf persistent festgelegt ist. Wenn er auf transient festgelegt ist, kann der saml:sub-Wert für den Benutzer für jede Sitzung unterschiedlich sein und die Kombination der Werte sollte nicht verwendet werden, um benutzerspezifische Ordner zu identifizieren.

Weitere Informationen zum Mapping von Zusicherungen aus dem Identitätsanbieter zu Richtlinienschlüsseln finden Sie unter Konfigurieren von SAML-Assertionen für die Authentifizierungsreaktion.