Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWS Identitäten mit externen Diensten verbinden

Der IAM-Identitätsverbund für ausgehende Verbindungen ermöglicht Ihren AWS Workloads den sicheren Zugriff auf externe Dienste, ohne dass langfristige Anmeldeinformationen gespeichert werden müssen. Ihre AWS Workloads können kurzlebige JSON-Webtoken (JWTs) vom AWS Security Token Service (AWS STS) anfordern, indem Sie die API aufrufen. GetWebIdentityToken Diese Token sind kryptografisch signiert, öffentlich überprüfbar und enthalten einen umfassenden Satz von Ansprüchen, mit denen die Identität Ihres AWS Workloads gegenüber externen Diensten bestätigt wird. Sie können diese Token mit einer Vielzahl von Cloud-Drittanbietern, SaaS-Plattformen und selbst gehosteten Anwendungen verwenden. Externe Dienste überprüfen die Echtheit des AWS Tokens anhand von Bestätigungsschlüsseln, die an bekannten Endpunkten veröffentlicht wurden, und verwenden die Informationen in den Token, um Authentifizierungs- und Autorisierungsentscheidungen zu treffen.

Durch den ausgehenden Identitätsverbund entfällt die Notwendigkeit, langfristige Anmeldeinformationen wie API-Schlüssel oder Passwörter in Ihrem Anwendungscode oder in Umgebungsvariablen zu speichern, wodurch Ihr Sicherheitsstatus verbessert wird. Mithilfe von IAM-Richtlinien können Sie den Zugriff auf die Token-Generierung kontrollieren und Token-Eigenschaften wie Signaturalgorithmen, zulässige Zielgruppen und Dauer durchsetzen. Alle Token-Anfragen werden protokolliert AWS , sodass vollständige Prüfprotokolle für die Sicherheitsüberwachung und Compliance-Berichterstattung zur Verfügung stehen. Sie können Token auch mit Tags anpassen, die als benutzerdefinierte Ansprüche angezeigt werden, sodass externe Dienste eine differenzierte, attributbasierte Zugriffskontrolle implementieren können.

Häufige Anwendungsfälle

Mithilfe des ausgehenden Identitätsverbunds können Ihre Workloads sicher: AWS

-

Greifen Sie auf Ressourcen und Dienste externer Cloud-Anbieter zu. Beispielsweise kann eine Lambda-Funktion, die Daten verarbeitet, Ergebnisse in den Speicherdienst eines externen Cloud-Anbieters schreiben oder dessen Datenbank abfragen.

-

Integrieren Sie externe software-as-a-service (SaaS) Anbieter für Analysen, Datenverarbeitung, Überwachung usw. Ihre Lambda-Funktionen können beispielsweise Metriken an Observability-Plattformen senden.

-

Authentifizieren Sie sich mit Ihren eigenen Anwendungen, die auf externen Cloud-Anbietern oder lokalen Rechenzentren gehostet werden AWS, und ermöglichen Sie so sichere Hybrid- und Multi-Cloud-Architekturen. Ihre AWS Workloads können beispielsweise mit containerisierten Anwendungen interagieren, die in Ihrem lokalen Kubernetes-Cluster ausgeführt werden.

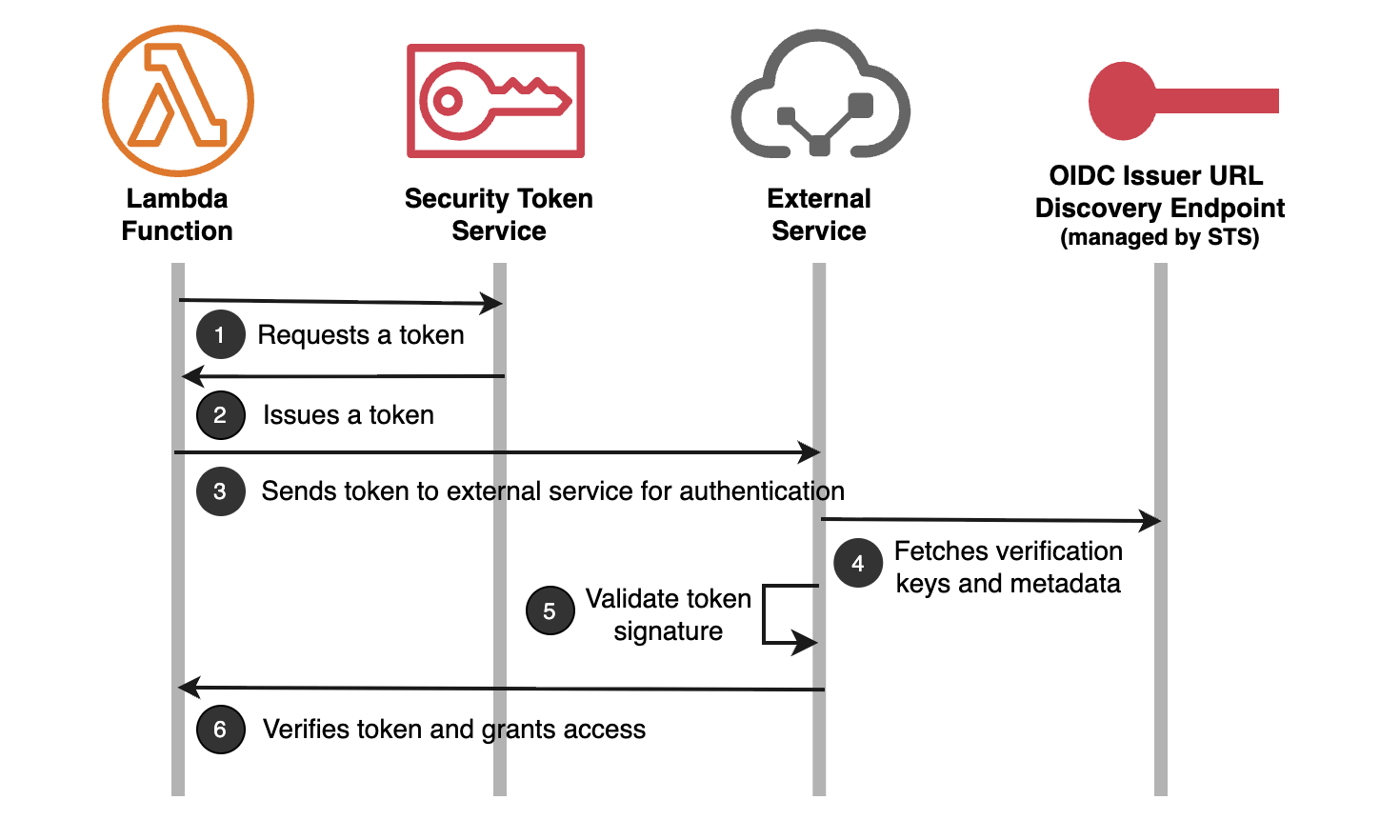

So funktioniert’s

-

Die Lambda-Funktion ruft die GetWebIdentityTokenAPI auf, um ein JSON Web Token (JWT) vom AWS Security Token Service (AWS STS) anzufordern.

-

AWS STS validiert die Anfrage und gibt ein signiertes JWT an die Lambda-Funktion zurück.

-

Die Lambda-Funktion sendet das JWT an den externen Dienst.

-

Der externe Dienst extrahiert die Aussteller-URL aus dem Token, überprüft, ob sie mit einem bekannten vertrauenswürdigen Aussteller übereinstimmt, und ruft die Bestätigungsschlüssel und Metadaten vom AWS OIDC-Discovery-Endpunkt ab.

-

Der externe Dienst verwendet die Bestätigungsschlüssel, um die Signatur des Tokens zu verifizieren und Angaben wie Ablaufzeit, Betreff und Zielgruppe zu validieren.

-

Nach erfolgreicher Validierung gewährt der externe Dienst Zugriff auf die Lambda-Funktion.