Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWS PrivateLink für S3 auf Outposts

S3 on Outposts unterstützt AWS PrivateLink, was direkten Verwaltungszugriff auf Ihren S3 on Outposts-Speicher über einen privaten Endpunkt in Ihrem virtuellen privaten Netzwerk ermöglicht. Auf diese Weise können Sie Ihre interne Netzwerkarchitektur vereinfachen und Verwaltungsvorgänge auf Ihrem Outposts-Objektspeicher ausführen, indem Sie private IP-Adressen in Ihrer Virtual Private Cloud (VPC) verwenden. Durch die Verwendung AWS PrivateLink entfällt die Notwendigkeit, öffentliche IP-Adressen oder Proxyserver zu verwenden.

Mit AWS PrivateLink for Amazon S3 on Outposts können Sie VPC-Schnittstellen-Endpunkte in Ihrer Virtual Private Cloud (VPC) bereitstellen, um auf Ihr S3 on Outposts Bucket Management und Endpoint Management zuzugreifen. APIs Schnittstellen-VPC-Endpunkte sind direkt von Anwendungen aus zugänglich, die in Ihrer VPC oder On-Premises über Ihr Virtual Private Network (VPN) oder AWS Direct Connect bereitgestellt sind. Sie können auf das Bucket- und Endpunktmanagement zugreifen über. APIs AWS PrivateLink AWS PrivateLink unterstützt keine API-Operationen zur Datenübertragung wie GET, PUT und ähnliche APIs. Diese Vorgänge werden bereits privat über die Konfiguration des S3-on-Outposts-Endpunkts und des Zugriffspunkts übertragen. Weitere Informationen finden Sie unter Vernetzung für S3 on Outposts.

Schnittstellenendpunkte werden durch eine oder mehrere elastische Netzwerkschnittstellen (ENIs) dargestellt, denen private IP-Adressen aus Subnetzen in Ihrer VPC zugewiesen wurden. Anfragen an Schnittstellenendpunkte für S3 on Outposts werden automatisch an S3 on Outposts Bucket und Endpoint Management APIs im Netzwerk weitergeleitet. AWS Sie können auch von lokalen Anwendungen aus über AWS Direct Connect oder AWS Virtual Private Network () auf Schnittstellenendpunkte in Ihrer VPC zugreifen.Site-to-Site VPN Weitere Informationen darüber, wie Sie Ihre VPC mit Ihrem On-Premises-Netzwerk verbinden, finden Sie im Direct Connect Benutzerhandbuch und im AWS Site-to-Site VPN Benutzerhandbuch.

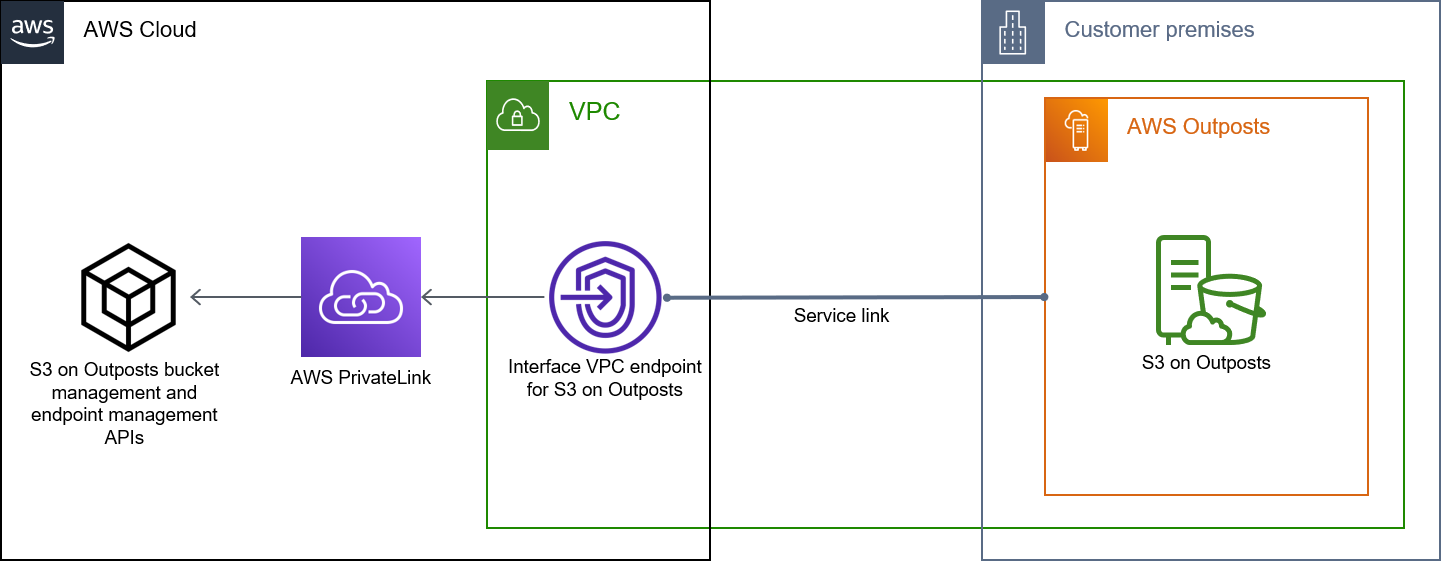

Schnittstellenendpunkte leiten Anfragen für S3 im Outposts-Bucket und Endpoint Management APIs über das AWS Netzwerk und durch das Netzwerk weiter AWS PrivateLink, wie in der folgenden Abbildung dargestellt.

Allgemeine Informationen zu Schnittstellen-Endpunkten finden Sie unter VPC-Schnittstellen-Endpunkte (AWS PrivateLink) im AWS PrivateLink -Handbuch.

Themen

Beschränkungen und Einschränkungen

Wenn Sie über Outposts Bucket und Endpoint Management auf S3 APIs zugreifen AWS PrivateLink, gelten VPC-Einschränkungen. Weitere Informationen finden Sie unter Interface endpoint properties and limitations (Eigenschaften und Beschränkungen von Schnittstellen-Endpunkten) und AWS PrivateLink quotas (PrivateLink-Kontingente) im AWS PrivateLink -Leitfaden.

Darüber hinaus unterstützt AWS PrivateLink es Folgendes nicht:

-

Endpunkte für den Federal Information Processing Standard (FIPS).

-

S3 on Outposts Datenübertragung APIs, zum Beispiel GET-, PUT- und ähnliche Objekt-API-Operationen.

-

Privates DNS

Zugriff auf S3-on-Outposts-Schnittstellenendpunkte

Um APIs mithilfe von Outposts Bucket und Endpoint Management auf S3 zuzugreifen AWS PrivateLink, müssen Sie Ihre Anwendungen so aktualisieren, dass sie endpunktspezifische DNS-Namen verwenden. Wenn Sie einen Schnittstellenendpunkt erstellen, werden zwei Typen von endpunktspezifischen S3-Namen für Outposts AWS PrivateLink generiert: Regional und Zonal.

-

Regionale DNS-Namen — beinhalten eine eindeutige VPC-Endpunkt-ID, eine Service-ID, die AWS-Region, und

vpce.amazonaws.com, zum Beispiel.vpce-1a2b3c4d-5e6f.s3-outposts.us-east-1.vpce.amazonaws.com -

Zonale DNS-Namen — beinhalten eine eindeutige VPC-Endpunkt-ID, die Availability Zone, eine Service-ID, die AWS-Region, und

vpce.amazonaws.com, zum Beispiel.vpce-1a2b3c4d-5e6f-us-east-1a.s3-outposts.us-east-1.vpce.amazonaws.com

Wichtig

Die Endpunkte der S3-on-Outposts-Schnittstelle werden von der öffentlichen DNS-Domain aus aufgelöst. S3 on Outposts unterstützt kein privates DNS. Verwenden Sie den --endpoint-url Parameter für das gesamte Bucket- und Endpunktmanagement. APIs

AWS CLI Beispiele

Verwenden Sie die --endpoint-url Parameter --region und, um APIs über S3 auf Endpunkten der Outposts-Schnittstelle auf Bucket Management und Endpoint Management zuzugreifen.

Beispiel : Verwenden der Endpunkt-URL zum Auflisten von Buckets mit der S3-Steuerungs-API

Im folgenden Beispiel ersetzen Sie die Region us-east-1vpce-1a2b3c4d-5e6f---s3---us-east-1---vpce.amazonaws.com.rproxy.govskope.ca111122223333

aws s3control list-regional-buckets --regionus-east-1--endpoint-url https://vpce-1a2b3c4d-5e6f---s3-outposts---us-east-1---vpce.amazonaws.com.rproxy.govskope.ca--account-id111122223333

AWS SDK-Beispiele

Aktualisieren Sie Ihre Version SDKs auf die neueste Version und konfigurieren Sie Ihre Clients so, dass sie eine Endpunkt-URL für den Zugriff auf die S3-Steuerungs-API für S3 auf den Endpunkten Outposts Outposts-Schnittstelle verwenden.

Aktualisieren einer lokalen DNS-Konfiguration

Wenn Sie endpunktspezifische DNS-Namen für den Zugriff auf die Schnittstellenendpunkte für S3 in Outposts Bucket Management und Endpoint Management verwenden APIs, müssen Sie Ihren lokalen DNS-Resolver nicht aktualisieren. Sie können den endpunktspezifischen DNS-Namen mit der privaten IP-Adresse des Schnittstellenendpunkts aus der öffentlichen S3-on-Outposts-DNS-Domäne auflösen.

Erstellen eines VPC-Endpunkts für S3 on Outposts

Informationen zum Erstellen eines VPC-Schnittstellenendpunkts für S3 on Outposts finden Sie unter Erstellen eines VPC-Endpunkts im AWS PrivateLink -Handbuch.

Erstellen von Bucket-Richtlinien und VPC-Endpunktrichtlinien für S3 on Outposts

Sie können eine Endpunktrichtlinie an Ihren VPC-Endpunkt anhängen, der den Zugriff auf S3 on Outposts steuert. Sie können auch die aws:sourceVpce-Bedingung in S3-on-Outposts-Bucket-Richtlinien verwenden, um den Zugriff auf bestimmte Buckets von einem bestimmten VPC-Endpunkt aus zu beschränken. Mit VPC-Endpunktrichtlinien können Sie den Zugriff auf S3 über Outposts Bucket Management APIs und Endpoint Management kontrollieren. APIs Mit Bucket-Richtlinien können Sie den Zugriff auf das S3 im Bucket-Management APIs von Outposts kontrollieren. Sie können jedoch den Zugriff auf Objektaktionen für S3 on Outposts nicht mit aws:sourceVpce verwalten.

Zugriffsrichtlinien für S3 on Outposts enthalten die folgenden Informationen:

-

Der AWS Identity and Access Management (IAM) -Prinzipal, für den Aktionen erlaubt oder verweigert werden.

-

Die S3-Steuerungsaktionen, die erlaubt oder verweigert werden.

-

Die S3-on-Outposts-Ressourcen, für die Aktionen erlaubt oder verweigert werden.

Die folgenden Beispiele zeigen Richtlinien, die den Zugriff auf einen Bucket oder einen Endpunkt einschränken. Weitere Informationen zur VPC-Konnektivität finden Sie unter Network-to-VPC Konnektivitätsoptionen im AWS Whitepaper Amazon Virtual Private Cloud Connectivity Options.

Wichtig

-

Wenn Sie die in diesem Abschnitt beschriebenen Beispielrichtlinien für VPC-Endpunkte anwenden, können Sie Ihren Zugriff auf den Bucket unbeabsichtigt blockieren. Bucket-Berechtigungen, die den Bucket-Zugriff auf Verbindungen beschränken, die von Ihrem VPC-Endpunkt ausgehen, können alle Verbindungen mit dem Bucket blockieren. Informationen zur Behebung dieses Problems finden Sie unter My bucket policy has the wrong VPC or VPC endpoint ID (Meine Bucket-Richtlinie hat die falsche VPC- oder VPC-Endpunkt-ID). Wie kann ich die Richtlinie so ändern, dass ich auf den Bucket zugreifen kann? im

Support Knowledge Center. -

Bevor Sie die folgende Bucket-Beispielrichtlinien verwenden, ersetzen Sie die VPC-Endpunkt-ID durch einen geeigneten Wert für Ihren Anwendungsfall. Andernfalls können Sie nicht auf Ihren Bucket zugreifen.

-

Wenn Ihre Richtlinie nur den Zugriff auf einen S3-on-Outposts-Bucket von einem bestimmten VPC-Endpunkt aus erlaubt, deaktiviert sie den Konsolenzugriff für diesen Bucket, da die Konsolenanforderungen nicht vom angegebenen VPC-Endpunkt stammen.

Themen

Beispiel: Beschränken des Zugriffs auf einen bestimmten Bucket von einem VPC-Endpunkt aus

Sie können eine Endpunktrichtlinie erstellen, die den Zugriff auf bestimmte S3-on-Outposts-Buckets beschränkt. Die folgende Richtlinie beschränkt den Zugriff für die GetBucketPolicy Aktion nur auf die. example-outpost-bucket

Beispiel: Verweigern des Zugriffs von einem bestimmten VPC-Endpunkt aus in einer S3-on-Outposts-Bucket-Richtlinie

Die folgende Bucket-Richtlinie für S3 on Outposts verweigert den Zugriff GetBucketPolicy auf den example-outpost-bucketvpce-1a2b3c4d

Die aws:sourceVpce-Bedingung gibt den Endpunkt an und erfordert keinen Amazon-Ressourcennamen (ARN) für die VPC-Endpunkt-Ressource, sondern nur die Endpunkt-ID. Zum Verwenden dieses Beispiels ersetzen Sie die Beispielwerte durch Ihre eigenen.