Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Einrichten und Aktivieren von „Enhanced Monitoring“ (Erweiterte Überwachung)

Um „Enhanced Monitoring“ (Erweiterte Überwachung) zu verwenden, müssen Sie eine IAM-Rolle erstellen und dann „Enhanced Monitoring“ (Erweiterte Überwachung) aktivieren.

Themen

So erstellen Sie eine IAM-Rolle für „Enhanced Monitoring“ (Erweiterte Überwachung)

Enhanced Monitoring erfordert die Erlaubnis, in Ihrem Namen zu handeln, um Betriebssystem-Metrikinformationen an CloudWatch Logs zu senden. Sie gewähren Enhanced Monitoring-Berechtigungen mithilfe einer AWS Identity and Access Management (IAM-) Rolle. Sie können diese Rolle entweder erstellen, wenn Sie „Enhanced Monitoring“ (Erweiterte Überwachung) aktivieren oder vorher erstellen.

Themen

Erstellen der IAM-Rolle, wenn Sie „Enhanced Monitoring“ (Erweiterte Überwachung) aktivieren

Wenn Sie „Enhanced Monitoring“ (Erweiterte Überwachung) in der RDS-Konsole aktivieren, kann Amazon RDS die erforderliche IAM-Rolle für Sie erstellen. Der Name der Rolle lautet rds-monitoring-role. RDS verwendet diese Rolle für die angegebene DB-Instance, das Lesereplikat oder den Multi-AZ-DB-Cluster.

So erstellen Sie die IAM-Rolle beim Aktivieren von „Enhanced Monitoring“ (Erweiterte Überwachung)

-

Führen Sie die Schritte unter au Aktivieren und Deaktivieren von „Erweiterte Überwachung“.

-

Setzen Sie die Überwachungsrolle in dem Schritt, in dem Sie eine Rolle auswählen auf Standard.

Erstellen der IAM-Rolle, bevor Sie „Enhanced Monitoring“ (Erweiterte Überwachung) aktivieren

Sie können die erforderliche Rolle erstellen, bevor Sie „Enhanced Monitoring“ (Erweiterte Überwachung) aktivieren. Wenn Sie „Enhanced Monitoring“ (Erweiterte Überwachung) aktivieren, geben Sie den Namen Ihrer neuen Rolle an. Sie müssen diese erforderliche Rolle erstellen, wenn Sie „Enhanced Monitoring“ (Erweiterte Überwachung) mithilfe der AWS CLI oder RDS API aktivieren.

Der Benutzer, der „Enhanced Monitoring“ (Erweiterte Überwachung) aktiviert, muss über die PassRole-Berechtigung verfügen. Weitere Informationen finden Sie unter Beispiel 2 unter Erteilen von Benutzerberechtigungen zur Übergabe einer Rolle an einen AWS Dienst im IAM-Benutzerhandbuch.

So erstellen Sie eine IAM-Rolle für „Enhanced Monitoring“ (Erweiterte Überwachung) in Amazon RDS

-

Öffnen Sie die IAM-Konsole unter

. https://console.aws.amazon.com -

Wählen Sie im Navigationsbereich Rollen aus.

-

Wählen Sie Create role (Rolle erstellen) aus.

-

Wählen Sie die Registerkarte AWS-Service und RDS in der Liste der Services aus.

-

Wählen Sie RDS – Enhanced Monitoring (RDS – erweiterte Überwachung) und Next (Weiter) aus.

-

Vergewissern Sie sich, dass in den Berechtigungsrichtlinien Amazon angezeigt wird RDSEnhancedMonitoringRole, und wählen Sie dann Weiter aus.

-

Geben Sie unter Role name (Rollenname) einen Namen für Ihre Rolle ein. Geben Sie z. B. ei

emaccess.Die vertrauenswürdige Entität für Ihre Rolle ist der AWS Service monitoring.rds.amazonaws.com.

-

Wählen Sie Rolle erstellen aus.

Aktivieren und Deaktivieren von „Erweiterte Überwachung“

Sie können Enhanced Monitoring mithilfe der, oder RDS-API verwalten. AWS-Managementkonsole AWS CLI Sie können für jeden DB-Cluster unterschiedliche Granularitäten für die Metriksammlung festlegen. Sie können „Enhanced Monitoring“ auch für einen vorhandenen DB-Cluster über die Konsole aktivieren.

Sie können „Enhanced Monitoring“·(Erweiterte·Überwachung) aktivieren, wenn Sie eine DB- einen Cluster oder ein Lesereplikat erstellen, oder wenn Sie eine DB- einen Cluster ändern. Wenn Sie eine DB-Instanceoder einen DB-Cluster ändern, um „Erweiterte·Überwachung“ zu aktivieren, müssen Sie Ihre DB-Instance nicht neu starten, damit die Änderung wirksam wird.

Sie können „Enhanced Monitoring“ in der RDS-Konsole aktivieren, wenn Sie eine der folgenden Aktionen auf der Seite Datenbanken ausführen:

-

Erstellen einer DB-eines Clusters – Wählen Sie Datenbank erstellen aus.

-

Erstellen eines Lesereplikats – Wählen Sie Aktionen und dann Lesereplikat erstellen aus.

-

Eine DB-Instance oder einen DB-Cluster ändern – Wählen Sie Ändern aus.

Anmerkung

Wenn Sie „Enhanced Monitoring“ für einen DB-Cluster aktivieren, können Sie „Enhanced Monitoring“ nicht für einzelne DB-Instances innerhalb des Clusters verwalten.

Wenn Sie „Erweiterte Überwachung“ für einzelne DB-Instances in einem DB-Cluster verwalten und die Granularität für verschiedene Instances auf unterschiedliche Werte eingestellt ist, ist Ihr DB-Cluster in Bezug auf „Erweiterte Überwachung“ heterogen. In solchen Fällen können Sie den DB-Cluster nicht ändern, um „Erweiterte Überwachung“ auf Cluster-Ebene zu verwalten.

„Enhanced Monitoring“ (Erweiterte Überwachung) in der RDS-Konsole aktivieren/deaktivieren

-

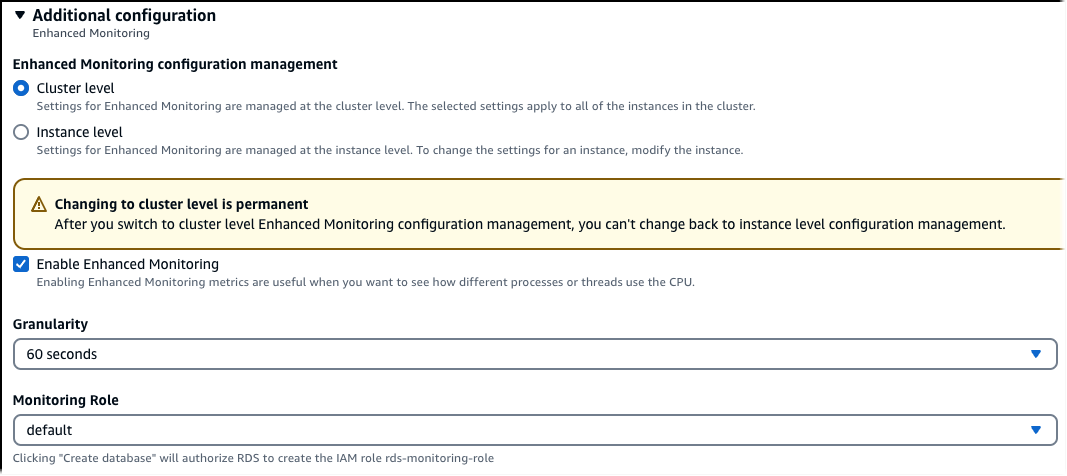

Scrollen Sie zu Additional Configuration (Zusätzliche Konfiguration).

-

Wählen Sie unter Überwachung die Option Erweiterte Überwachung aktivieren für Ihre DB-Ihren DB-Cluster oder Ihr Lesereplikat aus. Wenn Sie „Erweiterte Überwachung“ auf Cluster-Ebene aktivieren, können Sie Einstellungen und Optionen für „Erweiterte Überwachung“ auf Cluster-Ebene verwalten. Einstellungen auf Cluster-Ebene gelten für alle DB-Instances des Clusters. Deaktivieren Sie die Option zur Deaktivierung von „Erweiterte Überwachung“ auf Cluster-Ebene. Sie können die Einstellungen für „Erweiterte Überwachung“ später für einzelne DB-Instances im Cluster ändern.

Auf der Seite Datenbank erstellen können Sie auswählen, ob „Erweiterte Überwachung“ auf Cluster-Ebene aktiviert werden soll.

Wenn Sie „Erweiterte Überwachung“ beim Erstellen eines Clusters nicht aktivieren, können Sie den Cluster auf der Seite DB-Cluster ändern ändern.

Anmerkung

Sie können „Erweiterte Überwachung“ nicht für eine einzelne DB-Instance in einem DB-Cluster verwalten, in dem „Erweiterte Überwachung“ bereits auf Cluster-Ebene verwaltet wird.

-

Sie können „Erweiterte Überwachung“ nicht auf Cluster-Ebene verwalten, wenn der Cluster in Bezug auf „Erweiterte Überwachung“ heterogen ist. Um „Erweiterte Überwachung“ auf Cluster-Ebene zu verwalten, ändern Sie die Einstellungen für „Erweiterte Überwachung“ für jede Instance so, dass sie übereinstimmen. Sie können jetzt festlegen, das „Erweiterte Überwachung“ auf Cluster-Ebene verwaltet werden soll, wenn Sie Ihren Cluster ändern.

-

Setzen Sie die Eigenschaft Monitoring Role auf die IAM-Rolle, die Sie erstellt haben, damit Amazon RDS für Sie mit Amazon CloudWatch Logs kommunizieren kann, oder wählen Sie Standard, damit RDS eine Rolle für Sie erstellt.

rds-monitoring-role -

Stellen Sie die Eigenschaft Granularität auf das Intervall (in Sekunden) zwischen Punkten ein, an denen Metriken für Ihre DB-Instance, Ihren DB-Cluster oder Ihr Lesereplikat erfasst werden. Die Eigenschaft Granularität kann auf einen der folgenden Werte eingestellt werden:

1,5,10,15,30oder60.Die schnellste Aktualisierung der RDS-Konsole erfolgt alle 5 Sekunden. Wenn Sie die Granularität in der RDS-Konsole auf 1 Sekunde einstellen, sehen Sie die aktualisierten Metriken dennoch nur alle 5 Sekunden. Mithilfe von Logs können Sie Metrik-Updates innerhalb von einer CloudWatch Sekunde abrufen.

Um Enhanced Monitoring mit den AWS CLI folgenden Befehlen zu aktivieren, setzen Sie die --monitoring-interval Option auf einen anderen Wert als 0 und setzen Sie die --monitoring-role-arn Option auf die Rolle, in So erstellen Sie eine IAM-Rolle für „Enhanced Monitoring“ (Erweiterte Überwachung) der Sie sie erstellt haben.

Die Option --monitoring-interval gibt das Intervall in Sekunden zwischen den Punkten an, an denen Enhanced Monitoring-Metriken erfasst werden. Gültige Werte für die Option sind 0, 1, 5, 10, 15, 30 und 60.

Um Enhanced Monitoring mit dem zu deaktivierenAWS CLI, setzen Sie die --monitoring-interval Option 0 in diesen Befehlen auf.

Beispiel

Im folgenden Beispiel wird „Enhanced Monitoring“·(Erweiterte·Überwachung) für eine DB-Instance aktiviert:

Für Linux, macOS oder Unix:

aws rds modify-db-instance \ --db-instance-identifiermydbinstance\ --monitoring-interval30\ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Für Windows:

aws rds modify-db-instance ^ --db-instance-identifiermydbinstance^ --monitoring-interval30^ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Beispiel

Im folgenden Beispiel wird „Erweiterte Überwachung“·für einen DB-Cluster aktiviert:

Für Linux, macOS oder Unix:

aws rds modify-db-cluster \ --db-cluster-identifiermydbinstance\ --monitoring-interval30\ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Für Windows:

aws rds modify-db-cluster ^ --db-cluster-identifiermydbinstance^ --monitoring-interval30^ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Beispiel

Im folgenden Beispiel wird „Enhanced Monitoring“·(Erweiterte·Überwachung) für ein Multi-AZ-DB-Cluster aktiviert:

Für Linux, macOS oder Unix:

aws rds modify-db-cluster \ --db-cluster-identifiermydbcluster\ --monitoring-interval30\ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Für Windows:

aws rds modify-db-cluster ^ --db-cluster-identifiermydbcluster^ --monitoring-interval30^ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Um „Enhanced Monitoring“ (Erweiterte Überwachung) mithilfe der RDS API zu aktivieren, setzen Sie den Parameter MonitoringInterval auf einen anderen Wert als 0 und legen Sie den Parameter MonitoringRoleArn auf die Rolle fest, die Sie in So erstellen Sie eine IAM-Rolle für „Enhanced Monitoring“ (Erweiterte Überwachung) erstellt haben. Legen Sie diese Parameter in den folgenden Aktionen fest:

Der Parameter MonitoringInterval gibt das Intervall in Sekunden zwischen den Punkten an, an denen Enhanced Monitoring-Metriken erfasst werden. Gültige Werte sind: 0, 1, 5, 10, 15, 30 und 60.

Um „Enhanced Monitoring“ (Erweiterte Überwachung) mit Hilfe der RDS API zu deaktivieren, setzen Sie MonitoringInterval auf 0.

Schutz vor dem Confused-Deputy-Problem

Das Problem des verwirrten Stellvertreters ist ein Sicherheitsproblem, bei dem eine Entität, die keine Berechtigung zur Durchführung einer Aktion hat, eine privilegiertere Entität zur Durchführung der Aktion zwingen kann. In AWS kann ein dienstübergreifendes Identitätswechsels zum Problem des verwirrten Stellvertreters führen. Ein dienstübergreifender Identitätswechsel kann auftreten, wenn ein Dienst (der Anruf-Dienst) einen anderen Dienst anruft (den aufgerufenen Dienst). Der aufrufende Service kann manipuliert werden, um seine Berechtigungen zu verwenden, um Aktionen auf die Ressourcen eines anderen Kunden auszuführen, für die er sonst keine Zugriffsberechtigung haben sollte. Um dies zu verhindern, bietet AWS Tools, mit denen Sie Ihre Daten für alle Services mit Serviceprinzipalen schützen können, die Zugriff auf Ressourcen in Ihrem Konto erhalten haben. Weitere Informationen finden Sie unter Confused-Deputy-Problem.

Um die Berechtigungen einzuschränken, die Amazon RDS einem anderen Service für eine Ressource gewährt, empfehlen wir die globalen Bedingungskontextschlüssel aws:SourceArn und aws:SourceAccount in einer Vertrauensrichtlinie für Ihre Enhanced-Monitoring-Rolle. Wenn Sie beide globalen Bedingungskontextschlüssel verwenden, müssen diese dieselbe Konto-ID verwenden.

Der effektivste Weg, um sich vor dem Confused-Deputy-Problem zu schützen, ist die Verwendung des globalen Bedingungskontextschlüssels aws:SourceArn mit dem vollständigen ARN der Ressource. Setzen Sie für Amazon RDS aws:SourceArn auf arn:aws:rds:.Region:my-account-id:db:dbname

Im folgenden Beispiel werden die globalen Bedingungskontextschlüssel aws:SourceArn und aws:SourceAccount in einer Vertrauensrichtlinie verwendet, um das Confused-Deputy-Problem zu verhindern.